| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-2009] 作者: 对不起 发表于: [2018-10-08]

本文共 [435] 位读者顶过

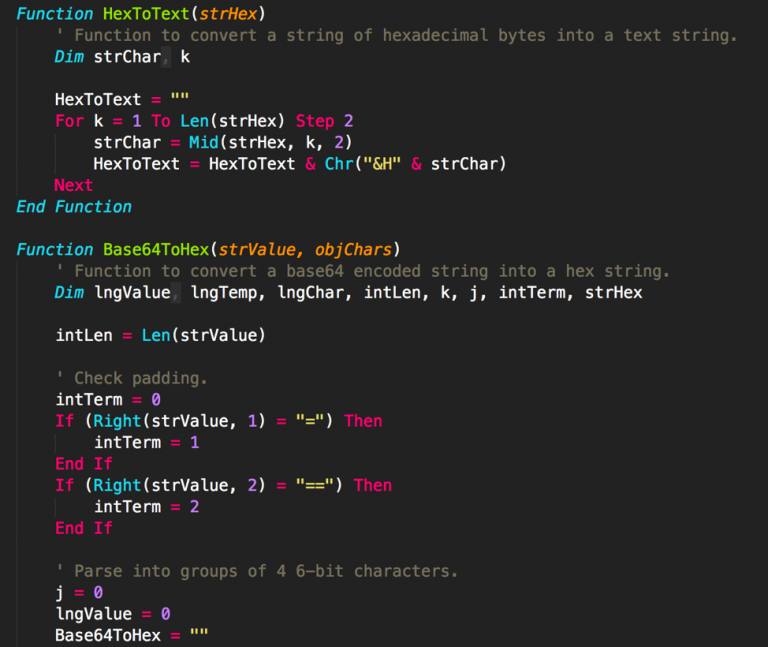

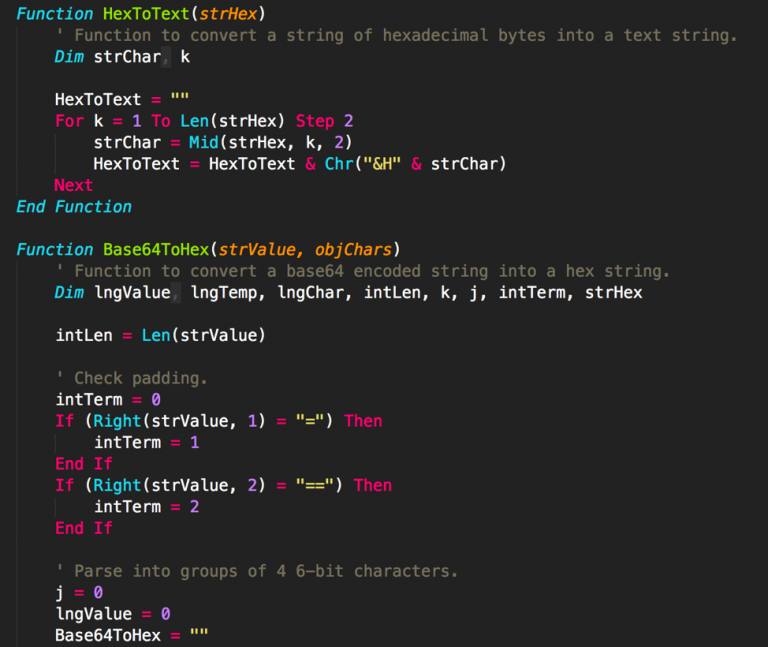

近日,unit42在研究2018年7月最新的NOKKI恶意软件系列时,发现其与朝鲜APT组织Reaper所使用的自定义恶意软件系列DOGCALL(RAT)存在关联性。APT组织Reaper攻击目标为符合该国利益的组织,包括韩国的军事和国防工业,以及与朝鲜有业务往来的中东组织。研究人员发现二者均利用Microsoft Word文档中的恶意宏,虽然宏的功能略有差异,但宏采用相同的特殊混淆方法,首先将base64编码的文本转换为十六进制,然后将该十六进制转换为文本字符串。DOGCALL继续执行恶意文件过程中,研究人员发现其使用了另一个恶意软件系列Final1stspy,它分为可执行文件和DLL,该恶意软件以前从未被公开报道。[出自:jiwo.org]

https://researchcenter.paloalton ... ware-to-deploy-rat/

2 网络犯罪组织Roaming Mantis近期活动出现变化

近日,安全厂商卡巴斯基发现犯罪组织Roaming Mantis积极活动,表现出多种新的特征,包括:测试新的挖矿手法--在恶意着陆页面中直接加入网络挖矿脚本,而此前则是在着陆页面将用户设备重定向到包含恶意软件的恶意IP;过滤日本设备,目前其恶意软件现已支持欧洲和亚洲的27种语言,而该组织最初(今年3月)被发现入侵日本路由器;使用新的恶意软件投放系统传播,包括通过第三方恶意软件传播系统、通过prezi.com在线服务传播等。Roaming Mantis于2018年3月被发现并报道,其典型犯罪手法是通过入侵路由器并修改DNS配置,将用户重定向到恶意IP地址,在用户移动设备中安装恶意软件。

https://securelist.com/roaming-mantis-part-3/88071/

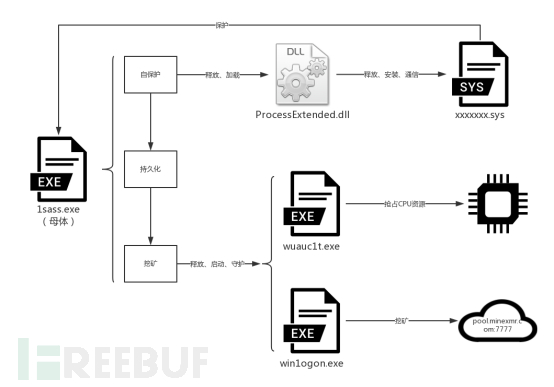

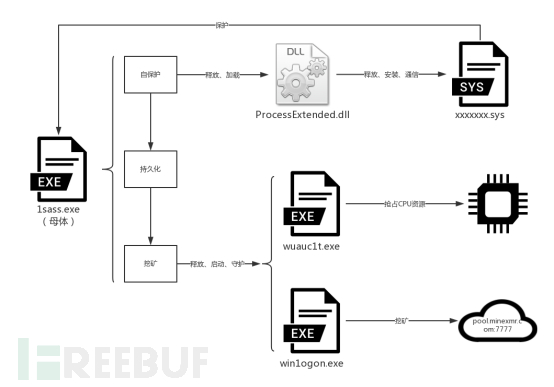

3 挖矿病毒ProtectionX被发现利用驱动实现自我保护

近日,深信服千里目安全团队追踪到一新型的挖矿病毒,并将其命名为ProtectionX。普通挖矿是没有特殊防护,而该病毒与普通挖矿病毒不同,罕见的采用了驱动进行防护。用户在感染ProtectionX病毒后,将依次执行自保护、持久化以及挖矿模块。其中自保护模块用于保护病毒母体1sass.exe进程不被杀掉,持久化模块添加开机自启动,挖矿模块会使用win1ogon.exe进程进行挖矿,并使用wuauc1t.exe进行杀掉其它挖矿进程和占用CPU高的进程。因为有驱动对1sass.exe进行保护,而1sass.exe又对win1ogon.exe和wuauc1t.exe进行防护,导致用户无法终止这三个进程。

http://www.freebuf.com/articles/terminal/185478.html

4 安全团队发现联想NAS设备受九个高风险漏洞影响

ISE实验室的团队近日发现,联想公司销售的20个独立的网络附加存储(NAS)设备,易受到九个高危漏洞影响而被攻击。攻击者通过利用设备操作系统中的命令注入漏洞,通过root shell远程接管目标系统,窃取和销毁存储在目标设备上的个人或专有信息,使用它转移到内部网络,或将其添加到僵尸网络。并且攻击者可以将有关漏洞链接在一起,获得shell对设备的访问。易受攻击的设备包括8个LenovoEMC NAS(PX)型号,9个Iomega StoreCenter(PX和IX)型号以及联想品牌设备ix4-300d、ix2和EZ媒体和备份中心。目前联想已发布相关补丁。

https://threatpost.com/nine-nas- ... s-to-attack/137829/

5 安全团队发现Foxit PDF阅读软件中18个关键漏洞

思科Talos检测到Foxit PDF Reader中存在的十八个关键漏洞。Foxit PDF Reader是一个广泛使用的免费程序,用于查看、创建和编辑PDF文档。这些漏洞可能会导致代码执行,这将允许攻击者创建可以利用这些漏洞执行命令,或在易受攻击的计算机上安装恶意软件特制网页或PDF。目前Foxit已经发布版本更新,修补了这些漏洞。

https://blog.talosintelligence.c ... abilities.html#more

6 研究者证实安卓密码管理器自动填充机制可被欺骗

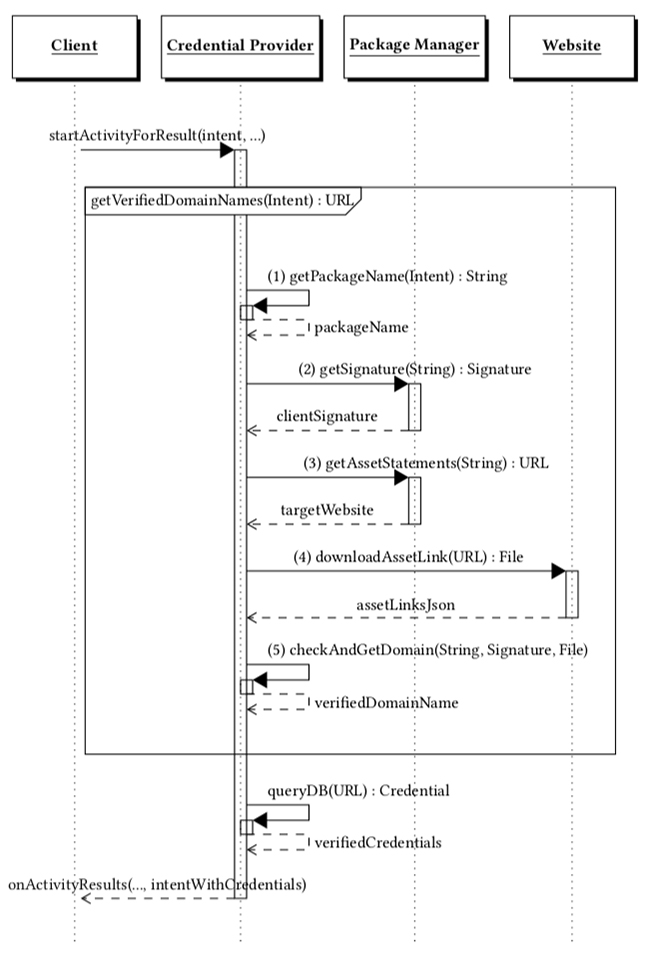

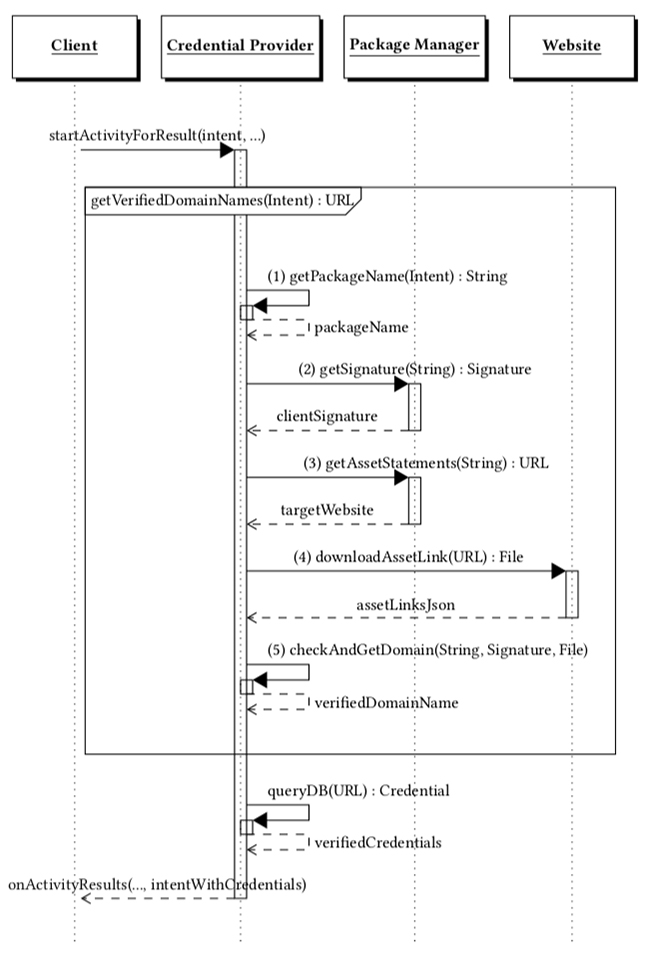

来自Genoa大学和EURECOM的研究人员发现并测试验证攻击者可欺骗Android密码管理器,将有效的登录凭据自动输入到网络钓鱼应用程序中,使该类攻击变得更容易。攻击者通过诱骗受害者访问恶意网页,网页包含与应用程序相关的虚假功能,受害者点击后,即时应用机制被触发,并且提供一个虚假登陆表单,密码管理器会提供自动填写代表受害者的凭证,完成端到端的网络钓鱼攻击。研究人员建议使用一个新的API修复这些漏洞,这个新的getVerifiedDomainNames() API不应该信任包名,而应该检查要求凭据的域是否与连接到它的应用程序相关联。

https://researchcenter.paloalton ... ware-to-deploy-rat/

2 网络犯罪组织Roaming Mantis近期活动出现变化

近日,安全厂商卡巴斯基发现犯罪组织Roaming Mantis积极活动,表现出多种新的特征,包括:测试新的挖矿手法--在恶意着陆页面中直接加入网络挖矿脚本,而此前则是在着陆页面将用户设备重定向到包含恶意软件的恶意IP;过滤日本设备,目前其恶意软件现已支持欧洲和亚洲的27种语言,而该组织最初(今年3月)被发现入侵日本路由器;使用新的恶意软件投放系统传播,包括通过第三方恶意软件传播系统、通过prezi.com在线服务传播等。Roaming Mantis于2018年3月被发现并报道,其典型犯罪手法是通过入侵路由器并修改DNS配置,将用户重定向到恶意IP地址,在用户移动设备中安装恶意软件。

https://securelist.com/roaming-mantis-part-3/88071/

3 挖矿病毒ProtectionX被发现利用驱动实现自我保护

近日,深信服千里目安全团队追踪到一新型的挖矿病毒,并将其命名为ProtectionX。普通挖矿是没有特殊防护,而该病毒与普通挖矿病毒不同,罕见的采用了驱动进行防护。用户在感染ProtectionX病毒后,将依次执行自保护、持久化以及挖矿模块。其中自保护模块用于保护病毒母体1sass.exe进程不被杀掉,持久化模块添加开机自启动,挖矿模块会使用win1ogon.exe进程进行挖矿,并使用wuauc1t.exe进行杀掉其它挖矿进程和占用CPU高的进程。因为有驱动对1sass.exe进行保护,而1sass.exe又对win1ogon.exe和wuauc1t.exe进行防护,导致用户无法终止这三个进程。

http://www.freebuf.com/articles/terminal/185478.html

4 安全团队发现联想NAS设备受九个高风险漏洞影响

ISE实验室的团队近日发现,联想公司销售的20个独立的网络附加存储(NAS)设备,易受到九个高危漏洞影响而被攻击。攻击者通过利用设备操作系统中的命令注入漏洞,通过root shell远程接管目标系统,窃取和销毁存储在目标设备上的个人或专有信息,使用它转移到内部网络,或将其添加到僵尸网络。并且攻击者可以将有关漏洞链接在一起,获得shell对设备的访问。易受攻击的设备包括8个LenovoEMC NAS(PX)型号,9个Iomega StoreCenter(PX和IX)型号以及联想品牌设备ix4-300d、ix2和EZ媒体和备份中心。目前联想已发布相关补丁。

https://threatpost.com/nine-nas- ... s-to-attack/137829/

5 安全团队发现Foxit PDF阅读软件中18个关键漏洞

思科Talos检测到Foxit PDF Reader中存在的十八个关键漏洞。Foxit PDF Reader是一个广泛使用的免费程序,用于查看、创建和编辑PDF文档。这些漏洞可能会导致代码执行,这将允许攻击者创建可以利用这些漏洞执行命令,或在易受攻击的计算机上安装恶意软件特制网页或PDF。目前Foxit已经发布版本更新,修补了这些漏洞。

https://blog.talosintelligence.c ... abilities.html#more

6 研究者证实安卓密码管理器自动填充机制可被欺骗

来自Genoa大学和EURECOM的研究人员发现并测试验证攻击者可欺骗Android密码管理器,将有效的登录凭据自动输入到网络钓鱼应用程序中,使该类攻击变得更容易。攻击者通过诱骗受害者访问恶意网页,网页包含与应用程序相关的虚假功能,受害者点击后,即时应用机制被触发,并且提供一个虚假登陆表单,密码管理器会提供自动填写代表受害者的凭证,完成端到端的网络钓鱼攻击。研究人员建议使用一个新的API修复这些漏洞,这个新的getVerifiedDomainNames() API不应该信任包名,而应该检查要求凭据的域是否与连接到它的应用程序相关联。