| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-199] 作者: banana 发表于: [2017-08-03]

本文共 [705] 位读者顶过

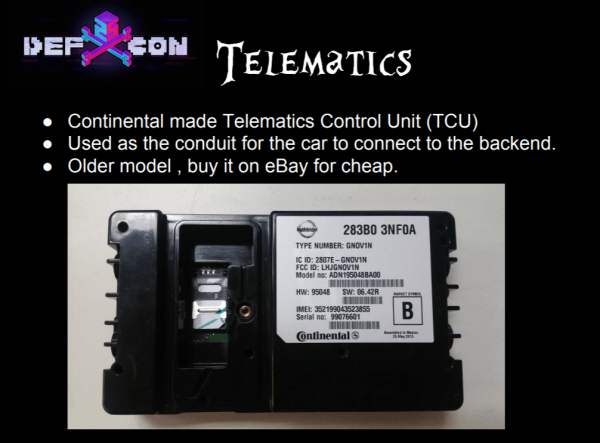

据外媒 8 月 1 日报道,安全公司 McAfee 高级威胁研究团队的三名研究人员 Mickey Shkatov、Jesse Michael 与 Oleksandr Bazhaniuk 近期在拉斯维加斯举办的 DEF CON 黑客大会上发表演讲,指出德国大陆集团(Continental AG)生产的远程控制单元(TCU)存在两处安全漏洞,或将危及宝马、福特、英菲尼迪与日产部分汽车。 [出自:jiwo.org]

TCU 是现代汽车用于数据传输的 2G 调制解调器,实现汽车与远程管理工具(如Web面板与移动应用程序)之间的通信。

第一个漏洞(CVE-2017-9647):影响使用 S-Gold 2(PMB 8876)蜂窝基带芯片组的 TCU ,允许黑客利用 AT 指令处理过程中存在的堆栈缓冲区溢出条件物理访问易受攻击的车辆系统,并在 TCU 基带无线电处理器上执行任意代码。

第二个漏洞(CVE-2017-9633):允许黑客利用临时移动用户识别码(TMSI)远程访问与控制存储器,并在 TCU 基带无线电处理器上远程执行任意代码。

调查显示,2009 至 2010 年生产的数款宝马车型、配备较为陈旧的福特 P-HEV、2013 年生产的英菲尼迪 JX35,以及 2014 至 2016 年生产的英菲尼迪 QX60 混合动力等车型均受 TCU 漏洞影响。

对此,相关汽车制造商表示,上述漏洞仅提供车辆娱乐信息系统访问权限,并不会对汽车关键安全功能造成直接影响。目前,英菲尼迪与日产汽车制造商承诺将通过售后服务免费帮助所有受影响客户禁用 2G 调制解调器,宝马也将为受影响客户提供类似安全服务措施。然而,福特早于 2016 年就已禁用 2G 调制解调器。