| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1989] 作者: 对不起 发表于: [2018-09-29]

本文共 [644] 位读者顶过

从2018年初开始,Unit 42观察到一系列攻击针对欧亚大陆、朝鲜半岛和东南亚,命名为“NOKKI”,这些攻击与之前报告的名为KONNI的恶意软件有关。由于两个恶意软件系列存在代码以及基础设施重叠,收集受害者信息模块功能也有非常相似的特征。研究人员认为可能是同一组织所为。但NOKKI恶意软件系列在很多方面与KONNI不同。NOKKI本质上是模块化的,在初始感染和最终有效载荷之间采取了多个步骤。在2018年1月至2018年5月期间观察到的早期版本的NOKKI使用远程FTP服务器最终接受命令并下载其他模块,尽管6月开始的新版NOKKI使用HTTP,但通信与先前报告的KONNI恶意软件完全不同。[出自:jiwo.org]

https://researchcenter.paloalton ... sia-southeast-asia/

2 新的IoT僵尸网络Torii使用六种方法维持持久性

研究人员在过去的一周里观察到了新的IoT僵尸网络Torii,可以窃取敏感信息,其模块化架构能够通过多层加密通信获取和执行其他命令和可执行文件。攻击者先对目标设备的弱凭据进行telnet攻击,然后执行初始shell脚本。该脚本尝试发现目标设备的架构并下载相应的有效载荷。恶意软件可以感染基于x86_64的不同位宽和字节序的设备,如X86、ARM、MIPS、摩托罗拉68K、SuperH、PPC等。一旦脚本确定运行目标设备的架构,它就会从服务器下载并执行适当的二进制文件。这些二进制文件都是ELF文件格式,包含第二阶段的可执行文件。在第二阶段,投放程序使用至少六种方法来保持持久性。第二阶段有效载荷是一个完整bot,能够从其主设备(CnC)执行命令。它还包含其他功能,如简单的反调试技术、数据泄漏、通信的多级加密等。

https://blog.avast.com/new-torii-botnet-threat-research

3 Phorpiex蠕虫通过GandCrab勒索软件感染企业

研究人员现在发现了一种新的恶意软件变种Phorpiex / Trik,它专注于针对全球组织部署勒索软件。该蠕虫于2016年发现,可以感染Windows设备并通过USB驱动器、可移动存储和垃圾邮件进行传播。Phorpiex本身并不是非常先进,具有最小的规避技术,在交付过程中通常不会打包,多年来没有大变化。研究人员发现新变体增加了在企业网络中定位PC和端点的能力,这些企业的共同点是使用基于不良协议的客户端远程访问应用。Phorpiex / Trik将通过端口5900扫描Web以寻找面向Internet的远程桌面协议(RDP)和虚拟网络计算(VNC)端点。如果使用弱凭证并且协议实施不当,僵尸网络将渗入系统并利用端点安装恶意软件,从而加密文件进行勒索。

https://www.zdnet.com/article/ph ... ugh-weak-endpoints/

4 圣地亚哥港口遭勒索软件攻击影响信息技术系统

9月25日,圣地亚哥港口宣布遭到勒索软件攻击,其信息技术系统遭到破坏。由于攻击影响了他们的信息技术系统,一些停泊地区的公共记录处理和商业服务等方面受到了暂时性的影响。港口已动员一支行业专家团队,以最大限度地减少影响并恢复系统功能,优先考虑与公共安全相关的系统。该团队目前正在确定范围和时间事件和对信息技术资源的损害程度,以及制定恢复计划。目前该港口为提供更详细的信息。

https://www.bleepingcomputer.com ... -ransomware-attack/

5 安全厂商发布GOLD KINGSWOOD组织活动分析

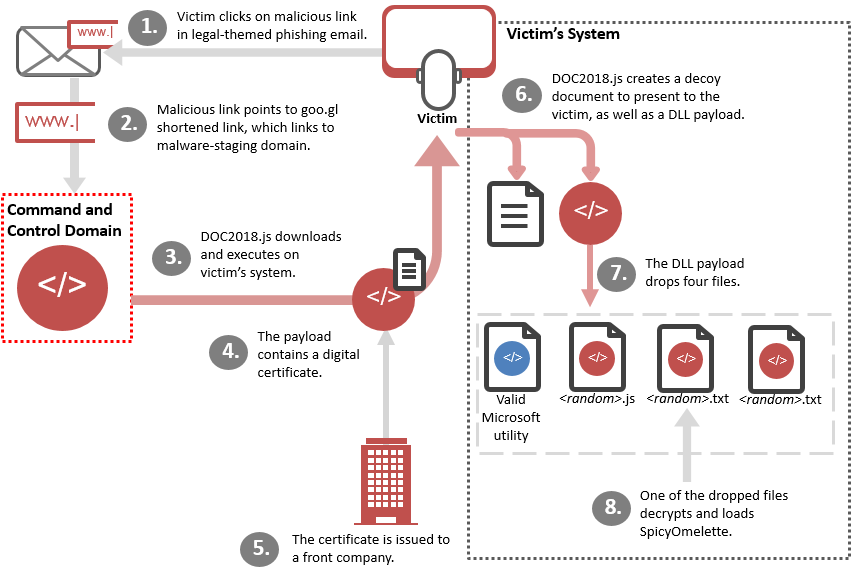

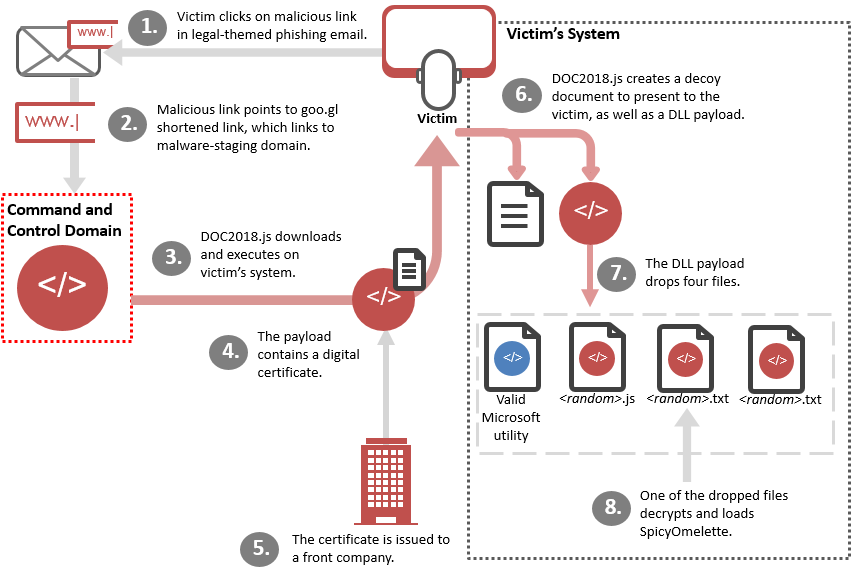

Secureworks(CTU)研究人员发现来自追求高价值目标(如银行和金融服务公司)的攻击者的威胁日益增加。GOLD KINGSWOOD就是其中一个成熟且具有财务动机的犯罪威胁组织,至少自2016年开始针对金融机构。CTU的研究人员观察了几个涉及SpicyOmelette的GOLD KINGSWOOD活动,发现SpicyOmelette是该组织在最初活动时使用的工具。此远程访问工具通常通过网络钓鱼感染系统,具备多种防御规避技术。SpicyOmelette提供的访问以及GOLD KINGSWOOD经常使用的其他工具通过窃取帐户凭据、调查和评估受损环境、识别所需系统(例如,支付系统,支付网关,ATM)以及部署专门针对这些系统设计的恶意软件。

https://www.secureworks.com/blog ... -big-financial-fish

6 研究者发现利用Apple设备获取商业Wi-Fi密码方法

研究人员9月27日称发现了一种通过Apple设备窃取商业Wi-Fi和应用密码的新方法,该方法利用Apple的设备注册计划(DEP)的开放性。iPhone制造商支持在DEP上注册时启用用户身份验证,但是否启用取决于公司,公司选择不要求身份验证时,黑客可能会找到已注册但尚未在公司的MDM服务器上设置的DEP序列号。通过员工的社会工程检索,可以找到用户经常发布序列号的MDM产品论坛,通过暴力破解得到序列号。然后,攻击者可以使用所选的序列号在MDM服务器上注册他们的恶意设备,并作为合法用户出现在目标公司网络上,从而搜索应用程序和Wi-Fi密码。

https://researchcenter.paloalton ... sia-southeast-asia/

2 新的IoT僵尸网络Torii使用六种方法维持持久性

研究人员在过去的一周里观察到了新的IoT僵尸网络Torii,可以窃取敏感信息,其模块化架构能够通过多层加密通信获取和执行其他命令和可执行文件。攻击者先对目标设备的弱凭据进行telnet攻击,然后执行初始shell脚本。该脚本尝试发现目标设备的架构并下载相应的有效载荷。恶意软件可以感染基于x86_64的不同位宽和字节序的设备,如X86、ARM、MIPS、摩托罗拉68K、SuperH、PPC等。一旦脚本确定运行目标设备的架构,它就会从服务器下载并执行适当的二进制文件。这些二进制文件都是ELF文件格式,包含第二阶段的可执行文件。在第二阶段,投放程序使用至少六种方法来保持持久性。第二阶段有效载荷是一个完整bot,能够从其主设备(CnC)执行命令。它还包含其他功能,如简单的反调试技术、数据泄漏、通信的多级加密等。

https://blog.avast.com/new-torii-botnet-threat-research

3 Phorpiex蠕虫通过GandCrab勒索软件感染企业

研究人员现在发现了一种新的恶意软件变种Phorpiex / Trik,它专注于针对全球组织部署勒索软件。该蠕虫于2016年发现,可以感染Windows设备并通过USB驱动器、可移动存储和垃圾邮件进行传播。Phorpiex本身并不是非常先进,具有最小的规避技术,在交付过程中通常不会打包,多年来没有大变化。研究人员发现新变体增加了在企业网络中定位PC和端点的能力,这些企业的共同点是使用基于不良协议的客户端远程访问应用。Phorpiex / Trik将通过端口5900扫描Web以寻找面向Internet的远程桌面协议(RDP)和虚拟网络计算(VNC)端点。如果使用弱凭证并且协议实施不当,僵尸网络将渗入系统并利用端点安装恶意软件,从而加密文件进行勒索。

https://www.zdnet.com/article/ph ... ugh-weak-endpoints/

4 圣地亚哥港口遭勒索软件攻击影响信息技术系统

9月25日,圣地亚哥港口宣布遭到勒索软件攻击,其信息技术系统遭到破坏。由于攻击影响了他们的信息技术系统,一些停泊地区的公共记录处理和商业服务等方面受到了暂时性的影响。港口已动员一支行业专家团队,以最大限度地减少影响并恢复系统功能,优先考虑与公共安全相关的系统。该团队目前正在确定范围和时间事件和对信息技术资源的损害程度,以及制定恢复计划。目前该港口为提供更详细的信息。

https://www.bleepingcomputer.com ... -ransomware-attack/

5 安全厂商发布GOLD KINGSWOOD组织活动分析

Secureworks(CTU)研究人员发现来自追求高价值目标(如银行和金融服务公司)的攻击者的威胁日益增加。GOLD KINGSWOOD就是其中一个成熟且具有财务动机的犯罪威胁组织,至少自2016年开始针对金融机构。CTU的研究人员观察了几个涉及SpicyOmelette的GOLD KINGSWOOD活动,发现SpicyOmelette是该组织在最初活动时使用的工具。此远程访问工具通常通过网络钓鱼感染系统,具备多种防御规避技术。SpicyOmelette提供的访问以及GOLD KINGSWOOD经常使用的其他工具通过窃取帐户凭据、调查和评估受损环境、识别所需系统(例如,支付系统,支付网关,ATM)以及部署专门针对这些系统设计的恶意软件。

https://www.secureworks.com/blog ... -big-financial-fish

6 研究者发现利用Apple设备获取商业Wi-Fi密码方法

研究人员9月27日称发现了一种通过Apple设备窃取商业Wi-Fi和应用密码的新方法,该方法利用Apple的设备注册计划(DEP)的开放性。iPhone制造商支持在DEP上注册时启用用户身份验证,但是否启用取决于公司,公司选择不要求身份验证时,黑客可能会找到已注册但尚未在公司的MDM服务器上设置的DEP序列号。通过员工的社会工程检索,可以找到用户经常发布序列号的MDM产品论坛,通过暴力破解得到序列号。然后,攻击者可以使用所选的序列号在MDM服务器上注册他们的恶意设备,并作为合法用户出现在目标公司网络上,从而搜索应用程序和Wi-Fi密码。