| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

概览 [出自:jiwo.org]

Black Rose Lucy MaaS产品是保护的功能有:

· Lucy Loader,远程控制面板,可以控制整个僵尸网络中的设备、主机,还可以应用其他的恶意软件payload;

· Black Rose Dropper,攻击安卓收集的释放器,可以收集受害者设备数据、监听远程C&C服务器,并安装来自C&C服务器的其他恶意软件;

主流安卓应用都要求用户手动开启敏感功能来激活应用。为了获取设备系统管理权限,应用需要弹窗获取用户同意,或要求用户通过系统设置来授予权限。另外,安卓辅助功能(Accessibility Service)可以模拟用户屏幕点击,恶意软件会滥用这一功能来绕过一些安全限制。Black Rose会诱使受害者开启accessibility service,然后就可以在没有用户同意的情况下进行APK文件安装和自保护安装了。

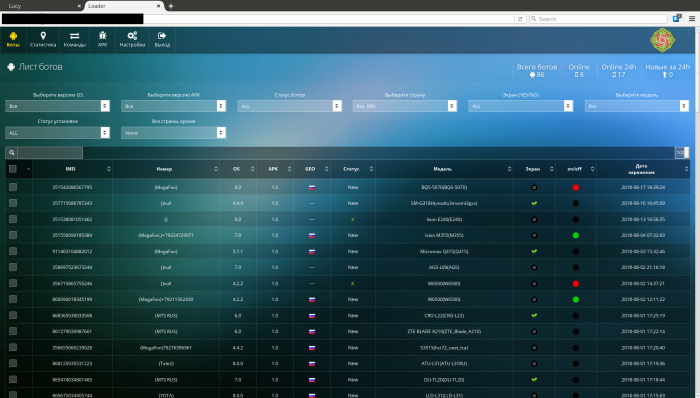

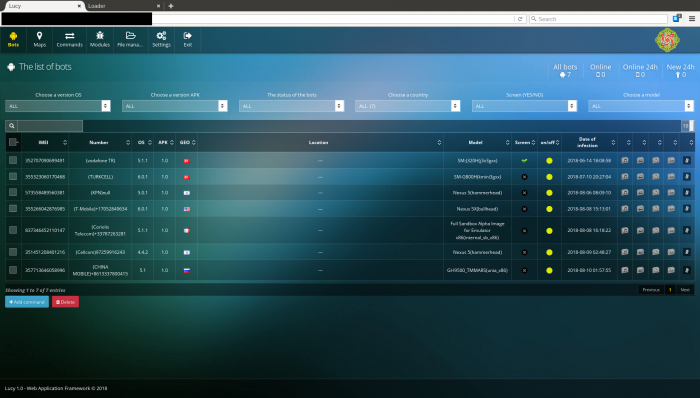

Lucy Loader dashboard

在Lucy Loader实例中,研究人员发现其可以控制来自俄罗斯的86个设备,时间从8月初到现在。

图1: Lucy Loader dashboard.

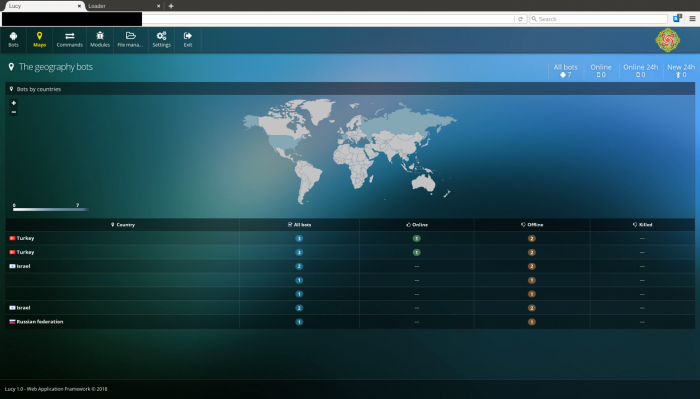

Lucy Loader dashboard中还可以看出僵尸网络受感染设备的地理位置。

图2: 受感染设备的地理位置分布

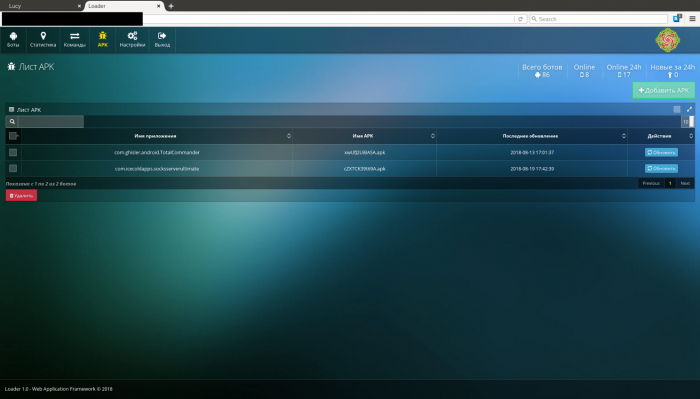

黑客可以上传恶意软件到dashboard,之后可以根据需求同送消息给整个僵尸网络。

图3: Payload上传和管理

Black Rose dropper

研究人员发现的Black Rose dropper家族样本伪装成安卓系统升级文件或镜像文件。样本主要利用安卓的accessibility service来安装payload,并伪造自保护机制。

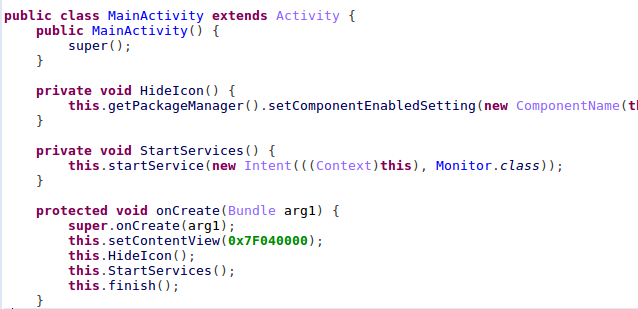

监控服务

安装后, Black Rose dropper会立刻隐藏图标并注册监控服务。

图4: 最初的恶意活动

60秒后,监控服务就会展示一个告警串口称受害者设备处于危险中。然后督促受害者为应用Security of the system开启Android accessibility service功能。而释放器会重复请求受害者直到accessibility service开启。

图5:诱骗受害者开启accessibility service的告警窗口

图6: Black Rose dropper伪装为 “Security of the system”

图7: 展示欺骗告警窗口的代码

当受害者为Black Rose开启accessibility service后,就迫使为Black Rose授予设备管理权限、在其他应用上显示弹窗权限、忽略电池优化权限。这都是显示欺骗告警消息所必须的。

图8: 获得额外权限的代码

监控服务还会设置程序,当受害者设备屏幕打开或关闭后,监控服务会重启。这是一种简单又高效的方式来确保恶意服务一直在运行。

图9: 重启恶意服务的代码

然后,监控服务会建立与 C&C服务器的连接。

图10: 连接C&C服务器的代码

当前阶段,监控服务主要从 C&C服务器获取APK文件安装任务,并将日志发回给含有设备数据、Black Rose健康数据、任务执行日志的C&C服务器。

图11: 从 C&C服务器获取APK文件安装任务的代码

图12: 构建日志数据库的代码

图13:发送日志到C&C服务器的代码

Accessibility Service

因为安卓的accessibility service可以模拟用户的屏幕点击操作,所以这是Black Rose实现恶意活动的关键因素。一旦accessability service开启,Black Rose就回通过模拟屏幕操作来授予其设备管理权限,忽略系统电池优化来避免被安卓电池优化进程杀掉。当从C&C服务器接收到APK文件后,Black Rose会用相同的技术来执行安装,通过模拟用户点击来完成安装步骤。

除了常见的恶意活动外,研究人员还在Black Rose样本中发现了自保护机制,Black Rose会主动检查一些主流的免费安全工具或系统清理器是否启动。

图14: 检查主流的安全工具和系统清理器是否启动的代码

一旦发现启动了安全工具或系统清理软件,Black Rose就会模拟用户点击“后退”或“home”键,希望能够退出这些应用。与使用超级用户权限来杀掉其他应用相比,研究人员发现该方法比较安静,而且代码实现更简单。

图15: 模拟用户点击home和back键的代码

除了预防安全工具外,Black Rose还会拦截受害者使用恢复出厂设置。当受害者尝试在菜单中打开恢复出厂设置时,Black Rose会快速模拟按下home和back键。

图16:阻止用户恢复出厂设置的代码

进化

研究人员分析过程发现了Black Rose dropper的一个新版本,新版本的C&C服务器使用的是域名而不是IP地址。虽然使用IP地址可以节省成本,但也会使僵尸网络更容易被接管。这一变化使僵尸网络的控制通信更加鲁棒。

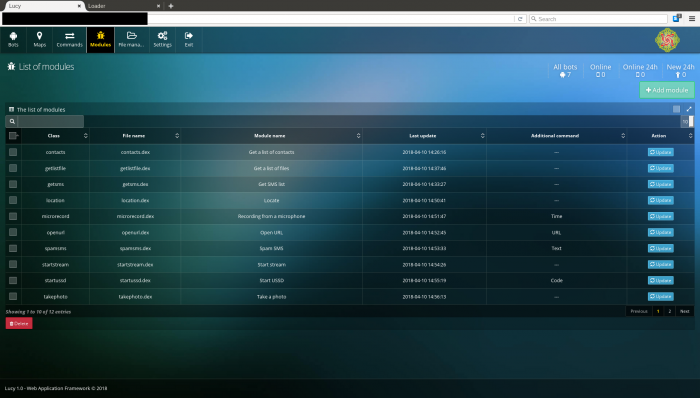

新版本的Lucy Loader dashboard中,可以看出僵尸网络使用DEX payload来替代原来的APK payload。DEX文件可以动态加载,而APK文件需要安装,所以DEX payload比APK更加有效和有力。

图17: DEX payload管理

研究人员发现dashboard中模拟的受害者位于法国、以色列和土耳其,因此Lucy Gang可能正为一些潜在的黑客组织进行demo演示。

图18: 模拟的受害者

图19: 地理位置分布

总结

在代码分析过程中,研究人员感受到Lucy团伙全球化的野心,因为Black Rose dropper当前除了支持俄语接口外,还支持英语、土耳其语接口。因为小米手机在亚洲和东欧都非常流行,Black Rose在一些恶意活动中都有MIUI的逻辑和处理。在自保护机制方面,比较关注中国的安全和系统工具应用。这都暗示着Black Rose Lucy的下一站可能是全球最大的安卓手机市场中国以及中国产手机比较流行的国家,包括法国、土耳其、以色列等。