| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1926] 作者: 对不起 发表于: [2018-09-15]

本文共 [1096] 位读者顶过

ESET的安全研究人员在XvBMC存储库中发现被修改过的开源媒体播放器Kodi第三方插件,可被用来下载加密恶意软件。XvBMC存储库最近因版权侵权而被关闭,但仍然提供了一些被篡改的插件。网络犯罪分子修改了原始第三方插件的元数据,引导用户下载更新版本,下载的插件包含并执行挖矿Python代码,安装成功后删除Python字符串。该挖矿软件仅在Windows和Linux操作系统上运行。script.module.simplejsonKodi是合法Kodi插件的名称,目前版本为3.4.0,网络犯罪分子利用Kodi使用的更新系统,发布了更高版本3.4.1。插件可从多个存储库中获得,并且仅需要版本号就可以通过验证并更新,所以用户在更新包含恶意Kodi第三方插件的存储库时,就会将恶意插件添加到Kodi中,从而恶意软件会大规模传播。目前,受影响最大的五个国家是美国、以色列、希腊、英国和荷兰。[出自:jiwo.org]

https://www.bleepingcomputer.com ... oin-mining-trojans/

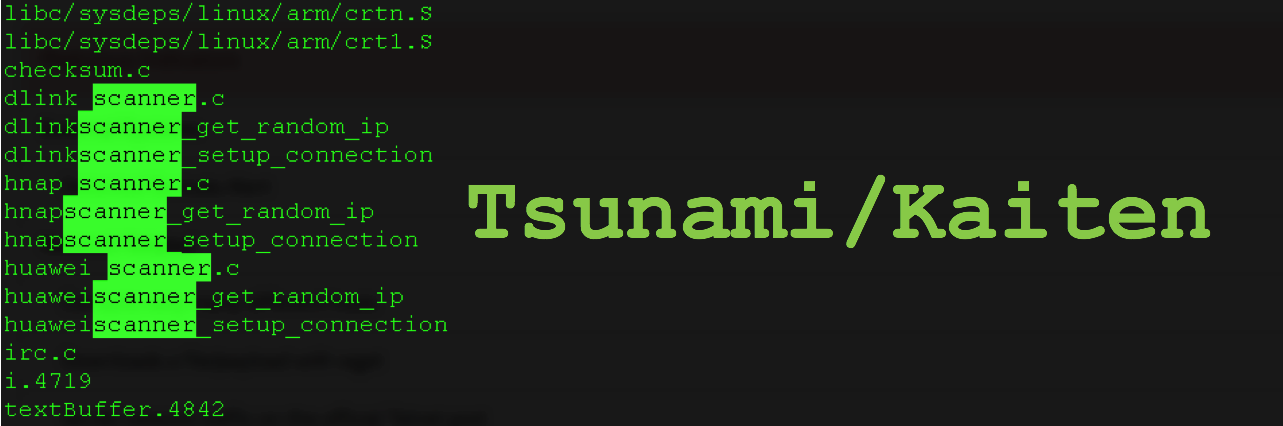

2 攻击者利用Kaiten变种建立跨平台僵尸网络

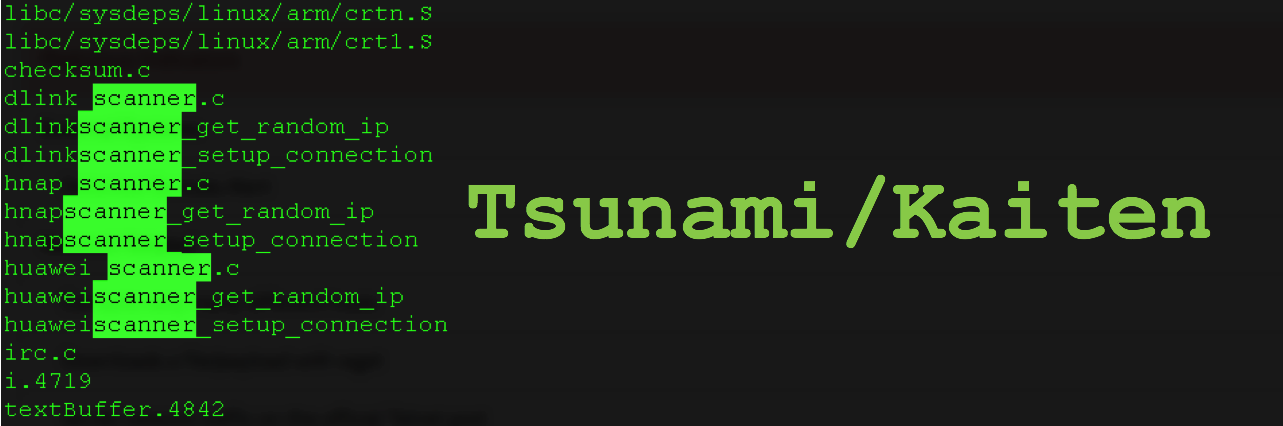

僵尸网络开发者利用了一个开源项目Aboriginal Linux的功能,实现了跨平台的二进制编译,这大大提高了传播Mirai恶意软件代码的成功率。研究人员发现,其他攻击者基于Kaiten恶意软件利用这种跨平台编译技术来收集超过40,000名参与者的僵尸网络。研究团队2018年8月26日在CSI平台的一个Web应用防火墙警报监控板上发现了流量激增。攻击者利用D-Link路由器漏洞CVE-2015-2051、华为路由器漏洞CVE-2017-17215以及Realtek路由器漏洞CVE-2014-8361。恶意软件通过修改rc文件来保持持久性。Kaiten代码会联系主服务器以获取新指令,下载二进制文件,通过以上漏洞查找其他设备,并且将受感染主机的日志数据发送到IRC,攻击者通过在二进制文件中进行硬编码然后使用IRC命令控制系统。研究团队分析在过去一周内攻击者采取了174734次攻击,使用了40896个IP,感染了1859个网站。

https://blogs.akamai.com/sitr/20 ... agation-status.html

3 研究者发现可能被用于撞库攻击的海量数据

一个包含大量电子邮件地址、明文密码以及部分信用卡数据的数据库被上传到免费的托管服务。研究人员认为这些数据很可能被用于凭证填充攻击。由于大量用户都有在不同网站使用相同密码的习惯,因此攻击者可以利用泄露的凭证信息找到用户使用的其他网站进行尝试。研究人员通过对这些数据的对比发现超过百分之九十的数据是之前没有公开过的,这些数据由于泄露的格式并不相同,所以无法确认泄露的源头。网络犯罪分子每天都会在暗网甚至是公共论坛上交易凭证数据库,研究人员建议用户改掉使用相同密码的习惯,尽量使用双因素身份验证来避免攻击。

https://www.bleepingcomputer.com ... ee-hosting-service/

4 谷歌商店中被发现仿冒谷歌商店的恶意软件

Quick Heal Security Lab最近在Google Play商店中发现了几个恶意应用程序,在特定时间间隔后显示全屏广告。恶意程序以“Google Play服务”“Google Play商店”命名,并且使用Google Play商店的图标,用户很难在程序管理器中找到这些应用程序。研究人员发现此类恶意软件被下载超过5万次。目前,Google Play商店已经将这些恶意应用程序删除。

https://deccanchronicle.com/tech ... gle-play-store.html

5 BlueBorne漏洞目前仍对20亿台设备构成威胁

2017年9月,研究人员发现9个蓝牙实施漏洞影响了移动、桌面和物联网系统,包括Android、iOS、Windows和Linux设备,Amazon Echo和Google Home设备也容易受到这些攻击。攻击者可以利用BlueBorne中的一个漏洞远程执行代码或无需交互进行MitM(man-in-the-middle)攻击。研究人员警告BlueBorne可用于传播恶意软件,通过蓝牙传播蠕虫从而控制手机和计算机,并将受害者重定向到任意网站。该漏洞最初影响的53亿设备中约有三分之二进行了更新。但是,仍有超过20亿台设备易受攻击。研究人员表示,许多受影响的设备无法打补丁,BlueBorne这样的漏洞需要很长时间才能消失,蓝牙漏洞带来的威胁还在持续。

https://www.securityweek.com/one ... d-blueborne-attacks

6 冷启动攻击技术可在断电后读取RAM敏感数据

依赖于计算机内存的剩磁性质,安全研究人员发现了一种即使断电也从RAM中提取敏感数据(如加密密钥)的方法,即重新编程存储覆盖指令的存储芯片的非易失性部分。从而,他们能够禁用此操作并启用从外部设备(USB记忆棒)以提取和分析RAM中可用的数据。利用RAM在断电几分钟内可以保持信息的特性,关闭机器并再次启动机器,在此期间冻结RAM芯片使其保留信息,通过USB记忆棒可以开机进入操作系统窃取信息。该方法适用于睡眠模式下的计算机,睡眠模式时,计算机状态保存在RAM中,RAM以最小功率状态运行以保存数据,攻击者可以在两分钟的时间内获取信息。

https://www.bleepingcomputer.com ... oin-mining-trojans/

2 攻击者利用Kaiten变种建立跨平台僵尸网络

僵尸网络开发者利用了一个开源项目Aboriginal Linux的功能,实现了跨平台的二进制编译,这大大提高了传播Mirai恶意软件代码的成功率。研究人员发现,其他攻击者基于Kaiten恶意软件利用这种跨平台编译技术来收集超过40,000名参与者的僵尸网络。研究团队2018年8月26日在CSI平台的一个Web应用防火墙警报监控板上发现了流量激增。攻击者利用D-Link路由器漏洞CVE-2015-2051、华为路由器漏洞CVE-2017-17215以及Realtek路由器漏洞CVE-2014-8361。恶意软件通过修改rc文件来保持持久性。Kaiten代码会联系主服务器以获取新指令,下载二进制文件,通过以上漏洞查找其他设备,并且将受感染主机的日志数据发送到IRC,攻击者通过在二进制文件中进行硬编码然后使用IRC命令控制系统。研究团队分析在过去一周内攻击者采取了174734次攻击,使用了40896个IP,感染了1859个网站。

https://blogs.akamai.com/sitr/20 ... agation-status.html

3 研究者发现可能被用于撞库攻击的海量数据

一个包含大量电子邮件地址、明文密码以及部分信用卡数据的数据库被上传到免费的托管服务。研究人员认为这些数据很可能被用于凭证填充攻击。由于大量用户都有在不同网站使用相同密码的习惯,因此攻击者可以利用泄露的凭证信息找到用户使用的其他网站进行尝试。研究人员通过对这些数据的对比发现超过百分之九十的数据是之前没有公开过的,这些数据由于泄露的格式并不相同,所以无法确认泄露的源头。网络犯罪分子每天都会在暗网甚至是公共论坛上交易凭证数据库,研究人员建议用户改掉使用相同密码的习惯,尽量使用双因素身份验证来避免攻击。

https://www.bleepingcomputer.com ... ee-hosting-service/

4 谷歌商店中被发现仿冒谷歌商店的恶意软件

Quick Heal Security Lab最近在Google Play商店中发现了几个恶意应用程序,在特定时间间隔后显示全屏广告。恶意程序以“Google Play服务”“Google Play商店”命名,并且使用Google Play商店的图标,用户很难在程序管理器中找到这些应用程序。研究人员发现此类恶意软件被下载超过5万次。目前,Google Play商店已经将这些恶意应用程序删除。

https://deccanchronicle.com/tech ... gle-play-store.html

5 BlueBorne漏洞目前仍对20亿台设备构成威胁

2017年9月,研究人员发现9个蓝牙实施漏洞影响了移动、桌面和物联网系统,包括Android、iOS、Windows和Linux设备,Amazon Echo和Google Home设备也容易受到这些攻击。攻击者可以利用BlueBorne中的一个漏洞远程执行代码或无需交互进行MitM(man-in-the-middle)攻击。研究人员警告BlueBorne可用于传播恶意软件,通过蓝牙传播蠕虫从而控制手机和计算机,并将受害者重定向到任意网站。该漏洞最初影响的53亿设备中约有三分之二进行了更新。但是,仍有超过20亿台设备易受攻击。研究人员表示,许多受影响的设备无法打补丁,BlueBorne这样的漏洞需要很长时间才能消失,蓝牙漏洞带来的威胁还在持续。

https://www.securityweek.com/one ... d-blueborne-attacks

6 冷启动攻击技术可在断电后读取RAM敏感数据

依赖于计算机内存的剩磁性质,安全研究人员发现了一种即使断电也从RAM中提取敏感数据(如加密密钥)的方法,即重新编程存储覆盖指令的存储芯片的非易失性部分。从而,他们能够禁用此操作并启用从外部设备(USB记忆棒)以提取和分析RAM中可用的数据。利用RAM在断电几分钟内可以保持信息的特性,关闭机器并再次启动机器,在此期间冻结RAM芯片使其保留信息,通过USB记忆棒可以开机进入操作系统窃取信息。该方法适用于睡眠模式下的计算机,睡眠模式时,计算机状态保存在RAM中,RAM以最小功率状态运行以保存数据,攻击者可以在两分钟的时间内获取信息。