| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1903] 作者: 对不起 发表于: [2018-09-12]

本文共 [610] 位读者顶过

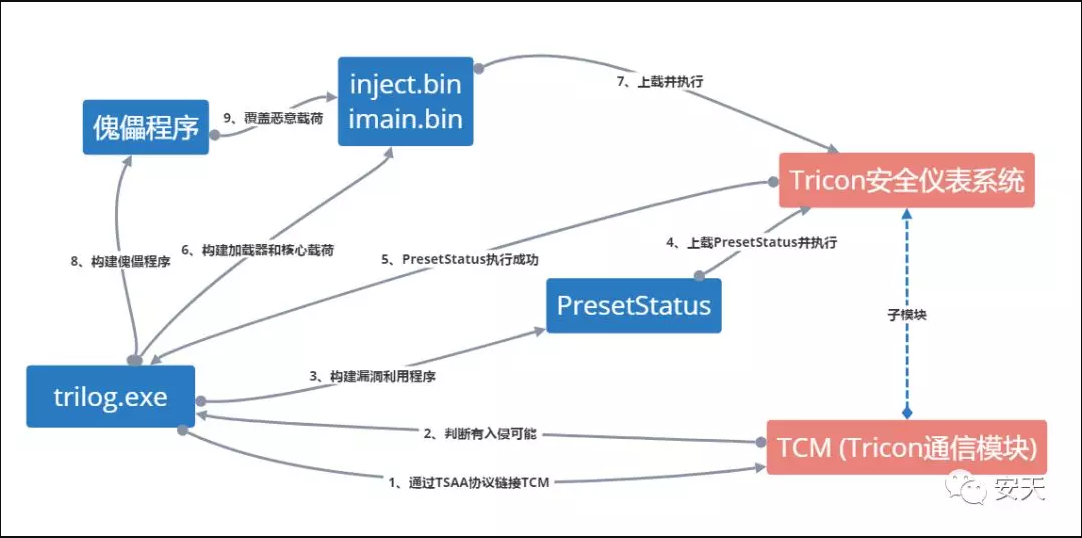

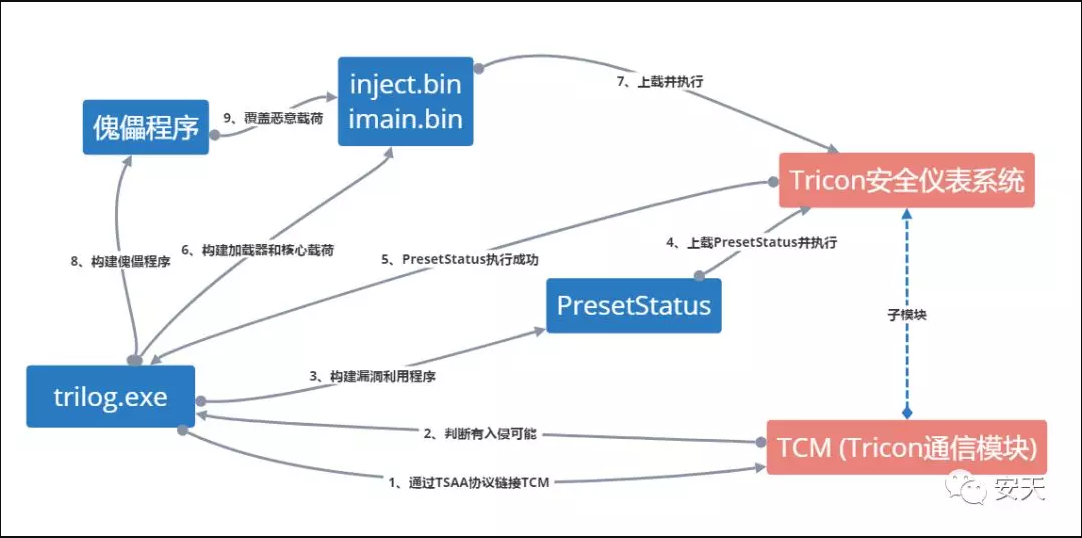

2017年8月,安天安全研究与应急处理中心(安天CERT)基于综合情报研判,将针对工业控制系统的恶意代码TRISIS(又名TRITON、HATMAN)列为需要重点分析关注的威胁,并将其命名为“海渊”。“海渊”(TRISIS)所攻击的目标是工业控制系统(ICS)中的安全仪表系统(SIS)控制器,其主要瞄准施耐德电气的Tricon安全仪表系统,从而达到在最终控制元件中替换逻辑的目的。安天CERT针对该恶意代码的攻击原理及样本展开了技术分析。发现该恶意代码的攻击流程为利用社工技巧伪装成安全仪表系统的日志软件进入目标网络,之后通过特殊ping包发现安全仪表系统,在确定安全仪表系统可被入侵后,会上传组合后的二进制代码,以改变安全仪表系统的梯形图(即安全仪表系统逻辑),一旦攻击成功,将有可能对工业生产设备、工厂人身安全造成巨大危害,对关键信息基础设施安全、社会安全造成巨大影响。[出自:jiwo.org]

https://mp.weixin.qq.com/s?__biz ... QnlCIcQF20ShpUFY#rd

2 安全厂商发现规模化利用Redis漏洞的勒索软件

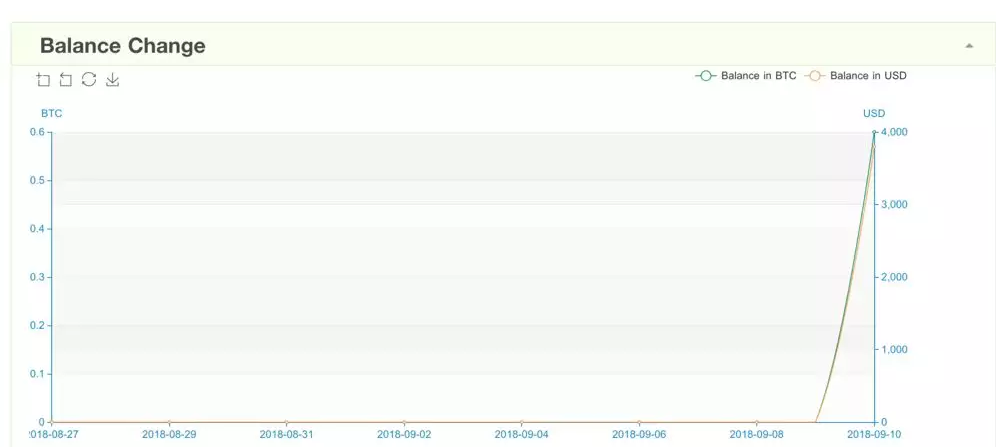

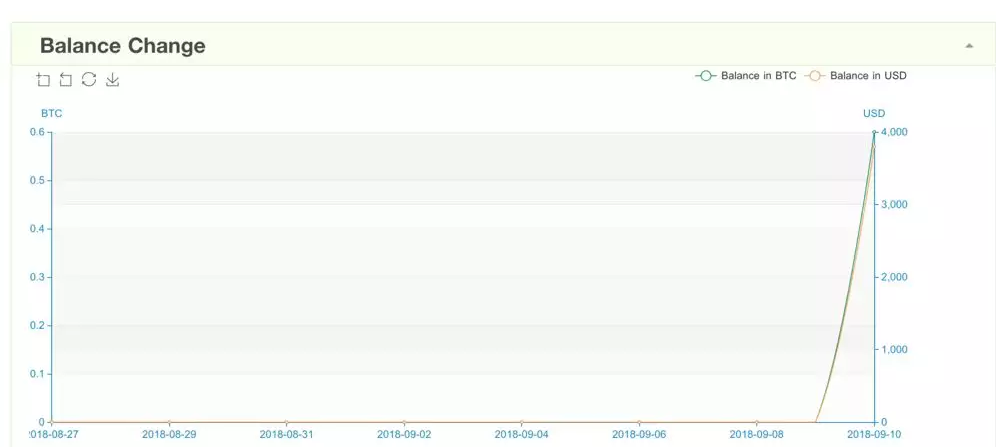

9月10日,阿里云官方首次发现一起规模化利用Redis未授权访问漏洞进行加密货币勒索的事件,攻击者十分猖狂,直接删除程序和数据,因此数据很难恢复。Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API,半年前被发现存在高危漏洞,但仍有不少用户没有及时更新。攻击者通过事先的扫描踩点,发现公网可访问并且未设置密码的机器,然后攻击者尝试连接这些机器,并且运行恶意代码。运行后下载脚本并将脚本写入到计划任务中,由计划任务启动执行。攻击者向受害者勒索0.6个比特币,但实际上即使受害者支付也无法恢复被删除的数据。

https://mp.weixin.qq.com/s?__biz ... UvbFBun5SEn4RpsV#rd

3 CryptoJacking活动利用超3700个MikroTik路由器

CVE-2018-14847的漏洞利用代码的公开使得越来越多的攻击者瞄准MikroTik路由器。研究人员发现新一轮活动中,受感染的MikroTik路由器为web浏览器挖矿脚本建立了webSocket隧道。恶意软件将受感染的MikroTik路由器的CPU活动增加到大约80%并将其保持在这个水平。这为其他任务提供了运行和同时挖掘加密货币的空间,实现对用户的隐藏。受影响的设备的数量尚不确定,但可以肯定的是攻击者正在进行持续的攻击。大多数受影响的路由器集中在南美洲,主要是巴西(2612)和阿根廷(480),其他国家也有少部分受害者。研究人员称此前大多数易受CVE-2018-14847影响的MikroTik路由器都在巴西和俄罗斯。

https://www.bleepingcomputer.com ... ojacking-campaigns/

4 研究人员发现勒索软件变体PyLocky针对欧洲企业

研究人员发现Locky勒索软件的新变体PyLocky针对欧洲的企业分发垃圾邮件,恶意软件加密文件并要求受害者支付赎金。攻击始于网络钓鱼电子邮件,旨在诱骗受害者运行恶意负载。在这种情况下,消息主题行集中在发票上,诱使用户点击链接,该链接将它们定向到用于传递PyLocky的URL。恶意URL包含一个ZIP文件,该文件在运行时会删除多个C ++和Python库恶意软件组件以及使用PyInstaller创建的主要勒索软件可执行文件“lockyfud.exe”。为了避免沙箱安全软件检测到,当受感染系统的总可用内存大小小于4GB时,恶意软件将休眠999999秒(大约11天半)。加密文件后,PyLocker将显示一张声称为Locky勒索软件的赎金票据,并表示规定时间不付款赎金会加倍。赎金票据以英语、法语、意大利语和韩语,表明攻击者可能计划对其他地区进行攻击。

https://www.zdnet.com/article/ra ... ke-invoice-message/

5 零日漏洞经纪人披露Tor浏览器中NoScript漏洞

零日漏洞经纪人Zerodium披露了一个NoScript漏洞,即使使用了最高级别,攻击者也可以利用该漏洞在Tor浏览器中执行任意JavaScript代码。NoScript是一种流行的Firefox扩展,可以保护用户免受恶意脚本的侵害,它只允许在受信任的网站上执行JavaScript、Java和Flash插件。最新版本的Tor Browser 8不受影响,用户需要尽快升级。

https://securityaffairs.co/wordp ... r-noscript-bug.html

6 研究人员发现恶意软件利用UWP获取持久性新方法

挪威的安全研究人员发现了一种新方法,可以让恶意软件在受感染计算机重启后持续在系统上存在。恶意软件作者可以通过多种方式获取引导持久性,目前最流行的方法仍然是使用Windows注册表添加在启动时调用恶意软件进程的注册表项。研究人员发现利用Windows注册表可以在启动后运行恶意软件。新方法仅适用于Windows 10,并且仅适用于为通用Windows平台开发的,启动后自动运行的UWP应用程序,如Cortana和People应用程序。研究人员表示恶意软件应用可以添加一个修改UWP应用程序启动设置的注册表项。下次用户重新启动计算机时,这个新的注册表项将UWP应用程序置于调试模式,并可选择运行另一个应用程序,帮助用户或开发人员查看UWP应用程序可能出现的问题的调试器。恶意软件作者可以将此调试器应用程序更改为他们想要的任何内容,包括恶意软件的进程。此外,该技术不需要管理员权限来添加它需要的注册表项。

https://mp.weixin.qq.com/s?__biz ... QnlCIcQF20ShpUFY#rd

2 安全厂商发现规模化利用Redis漏洞的勒索软件

9月10日,阿里云官方首次发现一起规模化利用Redis未授权访问漏洞进行加密货币勒索的事件,攻击者十分猖狂,直接删除程序和数据,因此数据很难恢复。Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API,半年前被发现存在高危漏洞,但仍有不少用户没有及时更新。攻击者通过事先的扫描踩点,发现公网可访问并且未设置密码的机器,然后攻击者尝试连接这些机器,并且运行恶意代码。运行后下载脚本并将脚本写入到计划任务中,由计划任务启动执行。攻击者向受害者勒索0.6个比特币,但实际上即使受害者支付也无法恢复被删除的数据。

https://mp.weixin.qq.com/s?__biz ... UvbFBun5SEn4RpsV#rd

3 CryptoJacking活动利用超3700个MikroTik路由器

CVE-2018-14847的漏洞利用代码的公开使得越来越多的攻击者瞄准MikroTik路由器。研究人员发现新一轮活动中,受感染的MikroTik路由器为web浏览器挖矿脚本建立了webSocket隧道。恶意软件将受感染的MikroTik路由器的CPU活动增加到大约80%并将其保持在这个水平。这为其他任务提供了运行和同时挖掘加密货币的空间,实现对用户的隐藏。受影响的设备的数量尚不确定,但可以肯定的是攻击者正在进行持续的攻击。大多数受影响的路由器集中在南美洲,主要是巴西(2612)和阿根廷(480),其他国家也有少部分受害者。研究人员称此前大多数易受CVE-2018-14847影响的MikroTik路由器都在巴西和俄罗斯。

https://www.bleepingcomputer.com ... ojacking-campaigns/

4 研究人员发现勒索软件变体PyLocky针对欧洲企业

研究人员发现Locky勒索软件的新变体PyLocky针对欧洲的企业分发垃圾邮件,恶意软件加密文件并要求受害者支付赎金。攻击始于网络钓鱼电子邮件,旨在诱骗受害者运行恶意负载。在这种情况下,消息主题行集中在发票上,诱使用户点击链接,该链接将它们定向到用于传递PyLocky的URL。恶意URL包含一个ZIP文件,该文件在运行时会删除多个C ++和Python库恶意软件组件以及使用PyInstaller创建的主要勒索软件可执行文件“lockyfud.exe”。为了避免沙箱安全软件检测到,当受感染系统的总可用内存大小小于4GB时,恶意软件将休眠999999秒(大约11天半)。加密文件后,PyLocker将显示一张声称为Locky勒索软件的赎金票据,并表示规定时间不付款赎金会加倍。赎金票据以英语、法语、意大利语和韩语,表明攻击者可能计划对其他地区进行攻击。

https://www.zdnet.com/article/ra ... ke-invoice-message/

5 零日漏洞经纪人披露Tor浏览器中NoScript漏洞

零日漏洞经纪人Zerodium披露了一个NoScript漏洞,即使使用了最高级别,攻击者也可以利用该漏洞在Tor浏览器中执行任意JavaScript代码。NoScript是一种流行的Firefox扩展,可以保护用户免受恶意脚本的侵害,它只允许在受信任的网站上执行JavaScript、Java和Flash插件。最新版本的Tor Browser 8不受影响,用户需要尽快升级。

https://securityaffairs.co/wordp ... r-noscript-bug.html

6 研究人员发现恶意软件利用UWP获取持久性新方法

挪威的安全研究人员发现了一种新方法,可以让恶意软件在受感染计算机重启后持续在系统上存在。恶意软件作者可以通过多种方式获取引导持久性,目前最流行的方法仍然是使用Windows注册表添加在启动时调用恶意软件进程的注册表项。研究人员发现利用Windows注册表可以在启动后运行恶意软件。新方法仅适用于Windows 10,并且仅适用于为通用Windows平台开发的,启动后自动运行的UWP应用程序,如Cortana和People应用程序。研究人员表示恶意软件应用可以添加一个修改UWP应用程序启动设置的注册表项。下次用户重新启动计算机时,这个新的注册表项将UWP应用程序置于调试模式,并可选择运行另一个应用程序,帮助用户或开发人员查看UWP应用程序可能出现的问题的调试器。恶意软件作者可以将此调试器应用程序更改为他们想要的任何内容,包括恶意软件的进程。此外,该技术不需要管理员权限来添加它需要的注册表项。