| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

“非特权Exchange用户可以通过.NET BinaryFormatter反序列化漏洞在Exchange Server中以”NT AUTHORITY \ SYSTEM“运行任意代码。”

[出自:jiwo.org]

它着实引起了我们的注意,特别是报告的质量与错误严重性的符合程度。今天,微软发布了一个修正漏洞的补丁,我们还提供了有关漏洞本身的其他详细信息。首先,这是一个有效的漏洞利用视频。

视频连接:https://youtu.be/OIhxzof22JU

这里有相当多的事情,所以让我们分解一下。

安装程序

若要受此漏洞影响,需要为Exchange服务器配置启用统一消息(UM)。如果不熟悉它,UM会在你的收件箱中提供电子邮件,语音和传真消息。虽然不是默认的Exchange设置,但企业启用该选项并不罕见。多年来,此功能的实施已发生变化,但它仍然是核心Exchange功能。除此之外,它还是标准的Exchange设置。

从攻击者的角度来看,他们需要访问使用UM语音邮箱设置的邮箱帐户。很有可能此漏洞的实际使用将涉及恶意内部人员,因为他们已经可以访问执行此攻击所需的资源。但是,外部攻击者也可能通常通过鱼叉式网络钓鱼攻击企业成员,然后使用该访问权来接管Exchange服务器。

如果你希望在实验室中将其复制用于研究目的,你还需要设置PBX以允许UM和语音邮件。例如,你可以为此演示设置Asterisk Free PBX。

漏洞利用

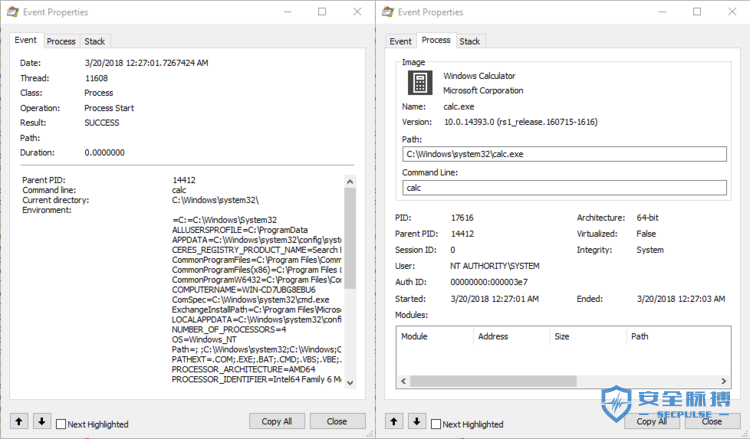

攻击开始于攻击者使用使用Exchange Web服务将.NET序列化有效负载上载到服务器的脚本。这可以在带有Hit Return to Install Payload对话框的左虚拟机上的视频中看到。接下来,攻击者在同一帐户的UM邮箱上留下语音邮件。如果你是内部人员,这是你自己的帐户,如果你接管某人的帐户,攻击者就会向该人发送语音邮件。语音邮件触发有效负载,从而导致代码在该NT AUTHORITY\SYSTEM级别执行。

对于此演示,我们选择执行传统calc.exe,但由于代码在SYSTEM级别执行,因此攻击者可以采取任何操作。这里的最后一块就是攻击者将原始值恢复到服务器上的收件箱文件夹以此来掩盖痕迹。

根本原因

漏洞的来源位于名为的“收件箱”文件夹属性中TopNWords.Data。此数据存储在Exchange服务器本身上。这是一个公共属性,因此用户可以通过Exchange Web服务(EWS)进行更改。这个属性多数情况下用户并不会改变。

收到语音邮件时,Exchange会尝试将其转换为成副本以显示在收件人的收件箱中。启用UM后,默认情况下会启用转录。要执行转录,Exchange将读取TopNWords.Data为用户收件箱配置的属性,并使用.NET BinaryFormatter对其进行反序列化以获取文本到语音组件。攻击者可以通过安装在反序列化时运行任意代码的二进制有效负载来劫持此序列。

补丁

在该补丁的文档中,Microsoft指出该错误是通过“更正Microsoft Exchange处理内存中对象的方式”来修复的。很可能,这意味着他们限制了对该TopNWords.Data属性的访问。Microsoft未列出此漏洞的缓解措施或解决方法,因此应用此修补程序是确保Exchange服务器受此问题保护的唯一方法。微软还在其漏洞利用指数(XI)评级中将其列为“利用不太可能”。但是,如上面的视频所示,演示代码已经存在那么被充分利用的可能性也不远。

把它修复

这个错误表明,如果没有妥善保护,那么就会出现严重后果。它还显示了内部威胁如何像企业外部的威胁一样真实和危险。如果你的内部防御不存在,那么坚固的外围又有什么用?感谢微软及时修补此漏洞。Kudos也会去匿名提交者那里发现错误和精彩的文章。

如果你有兴趣从你的研究中得到最大的收获,并了解我们在提交的文章中所寻找的内容,请务必查看我们之前关于这个主题的博客。在接下来的几个月里,我们将发布有关其他记录良好的错误提交的详细信息以及修复它们的补丁。在此之前,请跟随团队了解最新的漏洞利用技术和安全补丁。