| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1839] 作者: 对不起 发表于: [2018-09-06]

本文共 [470] 位读者顶过

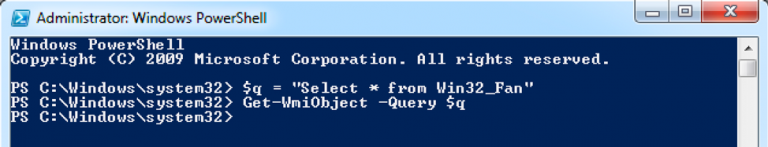

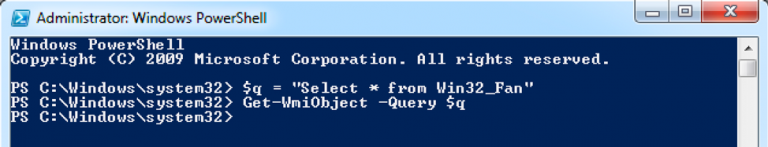

APT组织OilRig一直对中东地区政府实体进行持续攻击,在功能上一遍又一遍地使用相同的策略,但其使用的工具不断迭代并添加新功能。在OopsIE的这次迭代中,增加了反分析和反虚拟机功能以规避自动防御系统的检测。OopsIE变体通过执行一系列反VM和沙箱检查开始执行,在众多已知的逃避技术的基础上增加了CPU风扇检查。此外,OopsIE变体还增加了时区检查技术,木马将TimeZone.CurrentTimeZone.DaylightName属性与伊朗、阿拉伯和中东的字符串进行比较,匹配到五个时区,包含10个国家,表明该组织针对目标国家特定子集进行高度针对性攻击。[出自:jiwo.org]

https://researchcenter.paloalton ... -techniques-oopsie/

2 研究人员发现白帽工程师入侵金融机构窃取资金

最近出现了针对金融机构攻击以窃取资金的黑客组织,该组织只有两名成员且分工明确,研究人员称该组织为Silence。研究人员追踪黑客自2016年以来的活动,发现两名成员已经或正在从事合法的信息安全活动。其中一个是逆向工程师,在silence组合中承担开发角色,负责构建攻击工具和为其他利益驱动的网络犯罪分子定制应用程序。另一名成员是渗透测试师,在组合中担任操作(攻击)角色。Silence使用的工具集包括:攻击目标基础设施的Silence框架、基于ATM攻击技术的Atmosphere恶意软件、基于Mimikatz密码提取工具的实用程序Farse和删除远程连接日志的Cleaner,通过网络钓鱼域和自签名证书将恶意软件转储到受害者的系统上。为了逃避内容过滤系统,他们使用DKIM和SPF,并且使用没有配置SPF记录的银行域伪装成合法邮件。该组织利用了Word文档漏洞CVE-2017-0199、CVE-2017-11882 +CVE-2018-0802、CVE-2017-0262和CVE-2018-8174。Silence足够熟练修改APT28漏洞并加以利用,体现了其在逆向工程方面具备高级专业知识。Silence目前仅在俄罗斯运营,但该组织向超过25个国家的银行发送了钓鱼邮件。这表明该集团已准备好在全球扩张。

https://www.bleepingcomputer.com ... ncial-institutions/

3 针对巴西银行的木马可绕过生物识别身份验证

安全研究人员发现了一种针对巴西主要银行客户的独特银行木马,伪装成目标银行网上银行所需的“必要”安全模块,诱使用户更新安全模块,安装完成后,弹出屏幕将受害者重定向到虚假的网上银行门户,收集用户的登录凭据。该木马采用了多种技术,可以通过强大的安全和身份验证。如果CamuBot遇到连接到目标PC的强认证设备,它会获取并安装该设备的驱动程序,并要求受害者启用远程共享,拦截并窃取为身份验证生成的一次性密码。CamuBot部署的一些设备用于生物识别身份验证,欺骗用户授权使用相同的远程共享,从而损害生物识别身份验证过程。

https://cyware.com/news/camubot- ... entication-3aceb034

4 MEGA Chrome扩展程序被盗用窃取凭据和密钥

安全研究人员发现3.39.4版本的MEGA Chrome扩展程序已被盗用以窃取登录凭据和加密货币密钥。安装后,扩展程序将监控向Amazon,Microsoft,Github和Google提交的特定登录表单。它还会监视任何表单提交,其中URL包含"username"、"email"、"user"、"login"、"usr"、"pass"、"passwd"或"password"字符串。如果扩展程序检测到任何这些表单提交或数据变量,它会将凭据和变量值发送到乌克兰的主机https://www.megaopac.host/。此扩展程序还将监控网址格式"https://www.myetherwallet.com/*"、"https://mymonero.com/*"、”https://idex.market/*“ ,如果检测到,将执行javascript,试图从这些站点窃取登录用户的加密货币私钥。研究人员称MEGA插件的Firefox版本没有被篡改。

https://www.bleepingcomputer.com ... and-cryptocurrency/

5 黑客向WordPress用户发送数据库升级钓鱼邮件

研究人员发现针对WordPress用户的钓鱼邮件,电子邮件的外观类似于合法的WordPress更新消息,但内容包括拼写错误并使用较旧的消息传递方式且包含通常不会有的截止日期。邮件通知网站用户其数据库需要更新,如果用户单击“ 升级 ”按钮,则会打开伪造的WordPress登录页面,用户登录后单击“ 升级WordPress数据库 ”按钮后其凭据和网站地址就会发送给攻击者。网络钓鱼电子邮件的标题显示它们来自47.49.12.164(webserver2.ncswi.com)服务器上的被黑网站。

https://blog.sucuri.net/2018/09/ ... shing-campaign.html

6 研究人员发现SSL证书暴露Tor站点的公共IP地址

安全研究人员发现了一种方法,可以轻松识别配置错误的暗网Web服务器的公共IP地址。在Tor上设置暗网的主要目的之一是难以识别网站的拥有者。为了正确匿名化暗网,管理员必须正确配置Web服务器,使其仅侦听localhost(127.0.0.1)。研究人员发现有许多Tor站点使用SSL证书,为了通过Internet访问,误配置了隐藏服务,用本地Apache或Nginx服务器监听任何IP地址。研究人员称这种情况很常见。当Tor隐藏服务的运营商向其站点添加SSL证书时,它们将.onion域与证书相关联。如果Tor站点配置错误以便侦听公共IP地址,则包含.onion域的相同证书也将用于该IP地址。一些用户认为该研究是对Tor的攻击,但研究人员称只是试图揭示与未正确配置Tor隐藏服务相关的固有问题。

https://researchcenter.paloalton ... -techniques-oopsie/

2 研究人员发现白帽工程师入侵金融机构窃取资金

最近出现了针对金融机构攻击以窃取资金的黑客组织,该组织只有两名成员且分工明确,研究人员称该组织为Silence。研究人员追踪黑客自2016年以来的活动,发现两名成员已经或正在从事合法的信息安全活动。其中一个是逆向工程师,在silence组合中承担开发角色,负责构建攻击工具和为其他利益驱动的网络犯罪分子定制应用程序。另一名成员是渗透测试师,在组合中担任操作(攻击)角色。Silence使用的工具集包括:攻击目标基础设施的Silence框架、基于ATM攻击技术的Atmosphere恶意软件、基于Mimikatz密码提取工具的实用程序Farse和删除远程连接日志的Cleaner,通过网络钓鱼域和自签名证书将恶意软件转储到受害者的系统上。为了逃避内容过滤系统,他们使用DKIM和SPF,并且使用没有配置SPF记录的银行域伪装成合法邮件。该组织利用了Word文档漏洞CVE-2017-0199、CVE-2017-11882 +CVE-2018-0802、CVE-2017-0262和CVE-2018-8174。Silence足够熟练修改APT28漏洞并加以利用,体现了其在逆向工程方面具备高级专业知识。Silence目前仅在俄罗斯运营,但该组织向超过25个国家的银行发送了钓鱼邮件。这表明该集团已准备好在全球扩张。

https://www.bleepingcomputer.com ... ncial-institutions/

3 针对巴西银行的木马可绕过生物识别身份验证

安全研究人员发现了一种针对巴西主要银行客户的独特银行木马,伪装成目标银行网上银行所需的“必要”安全模块,诱使用户更新安全模块,安装完成后,弹出屏幕将受害者重定向到虚假的网上银行门户,收集用户的登录凭据。该木马采用了多种技术,可以通过强大的安全和身份验证。如果CamuBot遇到连接到目标PC的强认证设备,它会获取并安装该设备的驱动程序,并要求受害者启用远程共享,拦截并窃取为身份验证生成的一次性密码。CamuBot部署的一些设备用于生物识别身份验证,欺骗用户授权使用相同的远程共享,从而损害生物识别身份验证过程。

https://cyware.com/news/camubot- ... entication-3aceb034

4 MEGA Chrome扩展程序被盗用窃取凭据和密钥

安全研究人员发现3.39.4版本的MEGA Chrome扩展程序已被盗用以窃取登录凭据和加密货币密钥。安装后,扩展程序将监控向Amazon,Microsoft,Github和Google提交的特定登录表单。它还会监视任何表单提交,其中URL包含"username"、"email"、"user"、"login"、"usr"、"pass"、"passwd"或"password"字符串。如果扩展程序检测到任何这些表单提交或数据变量,它会将凭据和变量值发送到乌克兰的主机https://www.megaopac.host/。此扩展程序还将监控网址格式"https://www.myetherwallet.com/*"、"https://mymonero.com/*"、”https://idex.market/*“ ,如果检测到,将执行javascript,试图从这些站点窃取登录用户的加密货币私钥。研究人员称MEGA插件的Firefox版本没有被篡改。

https://www.bleepingcomputer.com ... and-cryptocurrency/

5 黑客向WordPress用户发送数据库升级钓鱼邮件

研究人员发现针对WordPress用户的钓鱼邮件,电子邮件的外观类似于合法的WordPress更新消息,但内容包括拼写错误并使用较旧的消息传递方式且包含通常不会有的截止日期。邮件通知网站用户其数据库需要更新,如果用户单击“ 升级 ”按钮,则会打开伪造的WordPress登录页面,用户登录后单击“ 升级WordPress数据库 ”按钮后其凭据和网站地址就会发送给攻击者。网络钓鱼电子邮件的标题显示它们来自47.49.12.164(webserver2.ncswi.com)服务器上的被黑网站。

https://blog.sucuri.net/2018/09/ ... shing-campaign.html

6 研究人员发现SSL证书暴露Tor站点的公共IP地址

安全研究人员发现了一种方法,可以轻松识别配置错误的暗网Web服务器的公共IP地址。在Tor上设置暗网的主要目的之一是难以识别网站的拥有者。为了正确匿名化暗网,管理员必须正确配置Web服务器,使其仅侦听localhost(127.0.0.1)。研究人员发现有许多Tor站点使用SSL证书,为了通过Internet访问,误配置了隐藏服务,用本地Apache或Nginx服务器监听任何IP地址。研究人员称这种情况很常见。当Tor隐藏服务的运营商向其站点添加SSL证书时,它们将.onion域与证书相关联。如果Tor站点配置错误以便侦听公共IP地址,则包含.onion域的相同证书也将用于该IP地址。一些用户认为该研究是对Tor的攻击,但研究人员称只是试图揭示与未正确配置Tor隐藏服务相关的固有问题。