| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-18] 作者: ecawen 发表于: [2017-07-05] [2017-07-05]被用户:ecawen 修改过

本文共 [1419] 位读者顶过

1.默认登录首页(需开管理机ACL策略): [出自:jiwo.org]

http://192.168.0.35:8080/login.xml然后查看源码,发现:

| login.xsl"?> | |

| id="admin"/> | |

| id="status" default="true"/> | |

2.继续访问http://192.168.0.35:8080/login.xsl,如下:

xmlns:xsl="http://www.w3.org/1999/XSL/Transform" version="1.0">

method="html" encoding="iso-8859-1" doctype-public="-//W3C//DTD XHTML 1.0 Transitional//EN" doctype-system="http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd"/>

href="form.xsl"/>

.

.

.

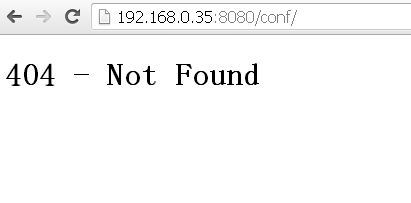

发现有conf目录,直接访问conf目录,假隐藏。

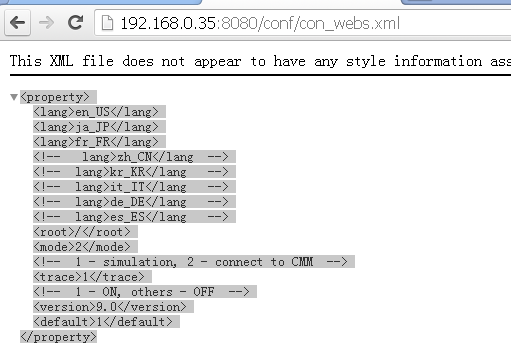

直接访问文件,如http://192.168.0.35:8080/conf/con_webs.xml

发现部分配置:

继而可推或扫其它。。。