| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1795] 作者: 对不起 发表于: [2018-08-31]

本文共 [302] 位读者顶过

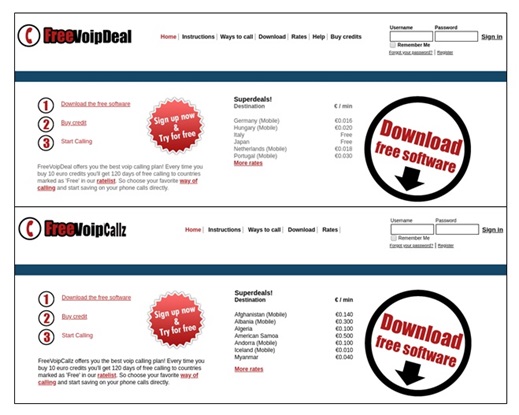

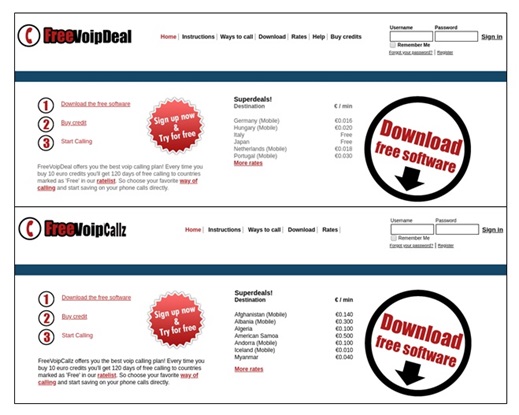

趋势科技发布分析未命名的APT组织与Bahamut, Confucius和Patchwork组织的攻击关联报告,此报告中,将该组织称为Urpage。Urpage特别之处在于针对乌尔都语和阿拉伯语的文字处理软件InPage进行攻击。Urpage与Bahamut使用的部分恶意Android样本重叠,并且Bahamut的C&C结点在Urgate的基础设施中。其中一些C&C网站充当网络钓鱼网站,被链接到Google Play商店,用户下载并执行后,将显示多种处理窃取信息的恶意功能。此外部分网站还充当其它恶意文档的主机。Urpage使用与Confucius相同的Delphi文件窃取程序,并且还存在另一个包含两个利用不同漏洞的恶意RTF文件的链接,其中一个用作诱饵文档,另一个用作载荷。Patchwork同样使用Delphi文件窃取程序,表明三者是相关联的,而且其Android应用程序代码类似于Bahamut,但没有进行加密。许多相似之处和联系表明,APT攻击者并不是孤立进行工作。研究人员通过Urpage使用的域,看出攻击目标似乎为中东的用户和伊斯兰教信仰者。[出自:jiwo.org]

https://blog.trendmicro.com/tren ... cius-and-patchwork/

2 安全厂商检测到Android间谍软件BusyGasper

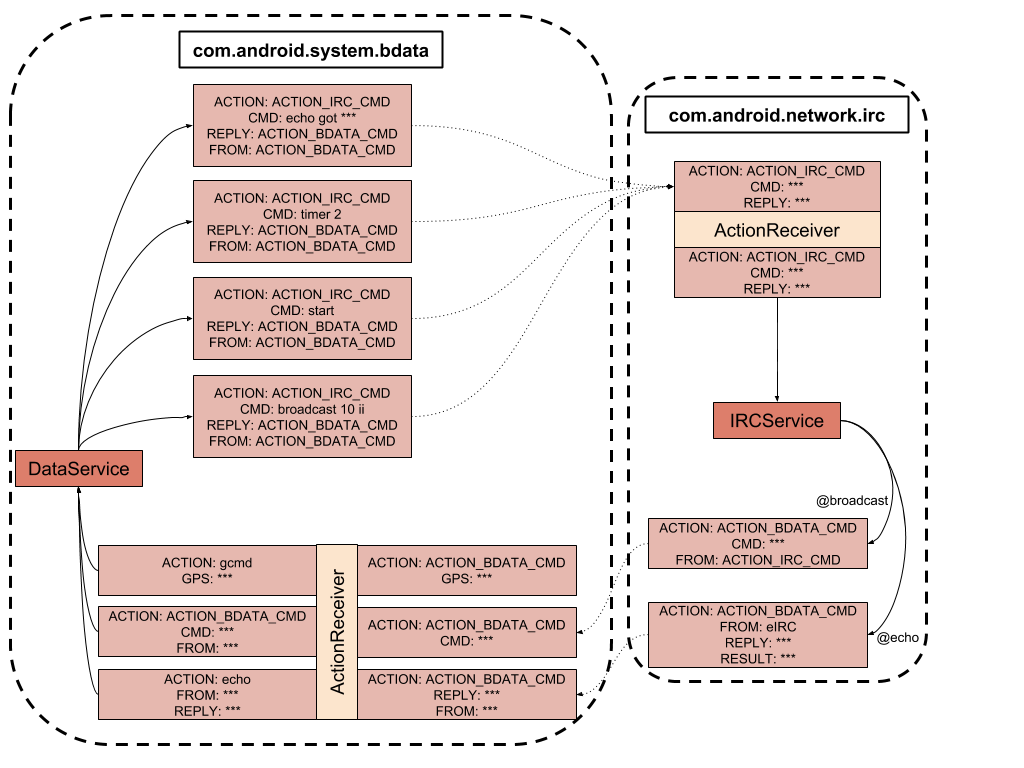

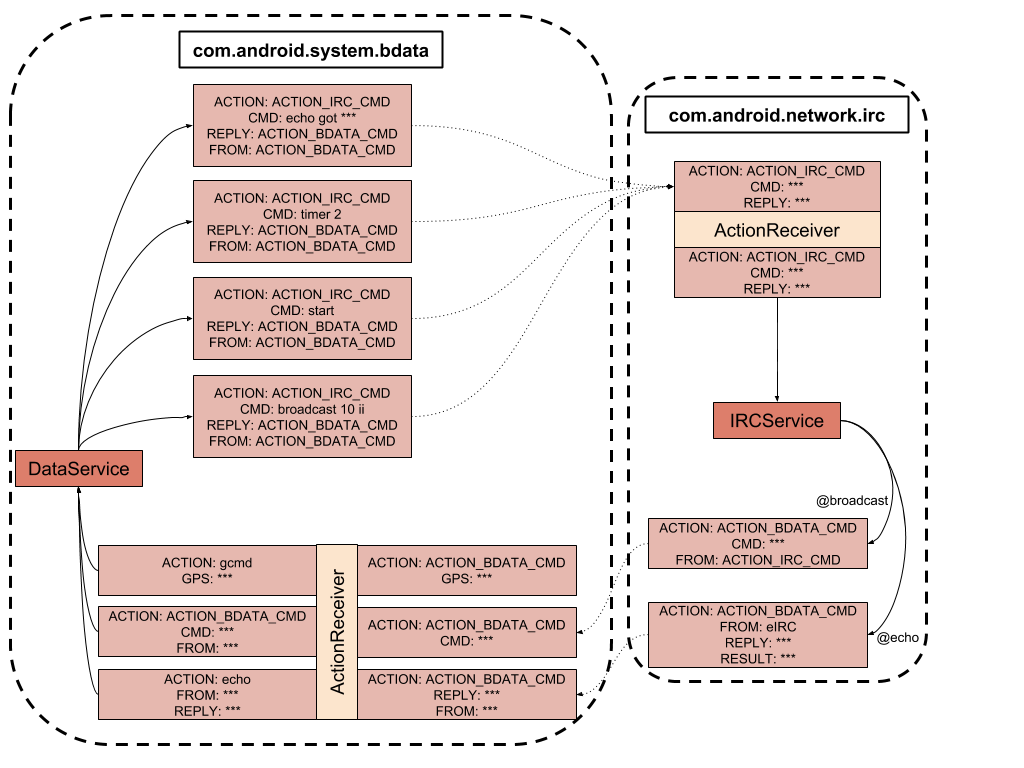

卡巴斯基通过移动入侵检测技术检测到Android间谍软件BusyGasper。研究人员通过对样本分析,发现该恶意软件具有突出功能,包括设备传感器监听和一定程度的原创性的运动检测器,支持广泛的协议,其命令大约有100个,包括在Android恶意软件中很少见到的IRC协议,并且能够绕过Doze电池保护原件。BusyGasper能够从消息应用程序(WhatsApp,Viber,Facebook)中提取数据,并具有多组件结构,可从自己的C&C服务器下载一个载荷或更新,而其FTP服务器属于免费俄罗斯网络托管服务Ucoz。此外,该恶意软件可以登录攻击者的电子邮件收件箱,在特殊文件夹中解析电子邮件以获取命令,并通过电子邮件附件将任何载荷保存到设备中。大约从2016年5月至今,该行动一直处于活跃状态。

https://securelist.com/busygasper-the-unfriendly-spy/87627/

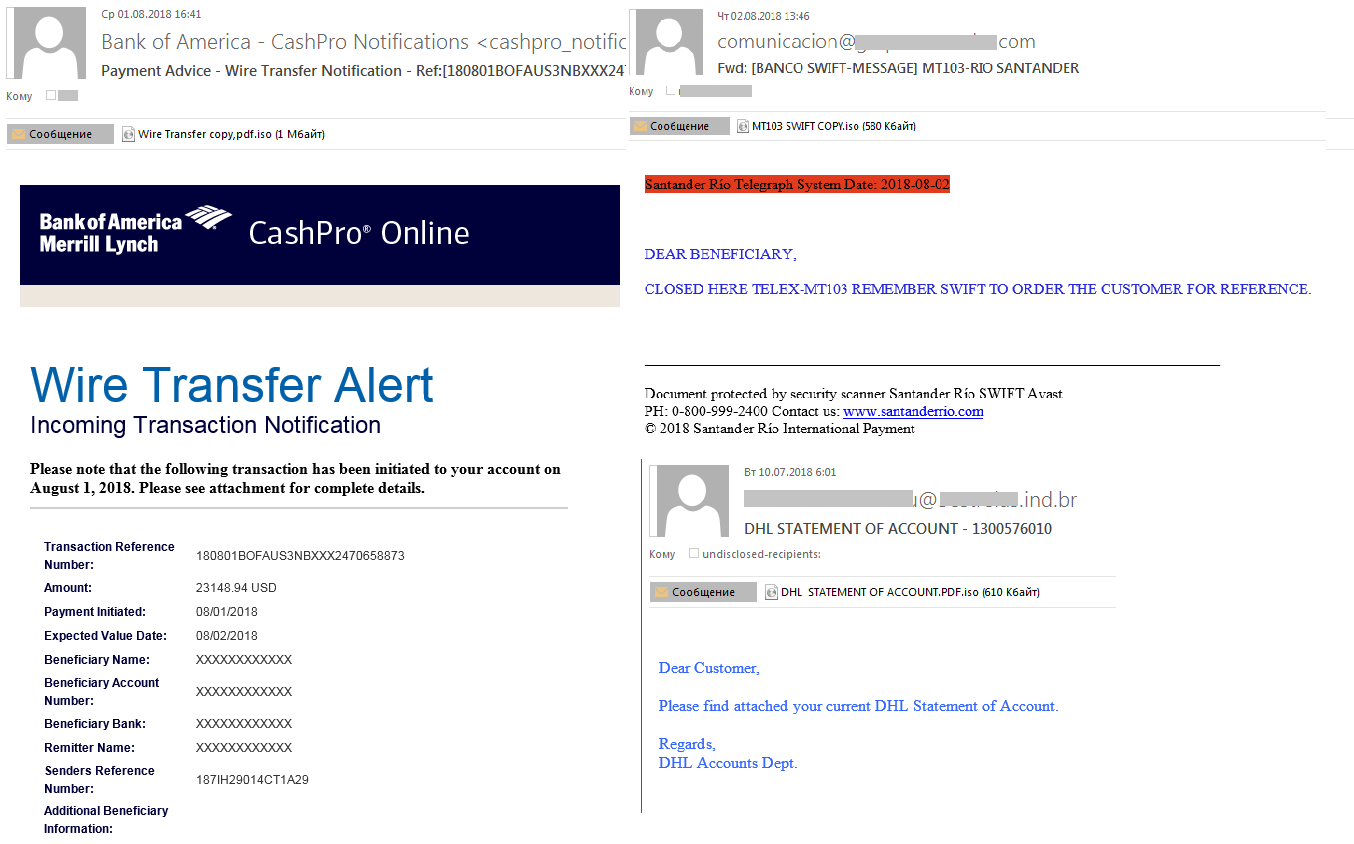

3 安全厂商发现近期垃圾邮件活动出现ISO附件

卡巴斯基从7月初开始,发现针对公司邮箱的恶意垃圾邮件活动。目前研究人员从检测到的消息中发现一个带有.iso扩展名的附件,将其检测为Loki Bot。ISO映像是光盘的副本,可以安装在虚拟CD / DVD驱动器中,以与原件相同的方式使用,恶意的垃圾邮件使用这种类型的文件作为传递恶意软件的工具。Loki Bot主要目标是窃取浏览器、消息应用、邮件和FTP客户端以及加密货币钱包的密码,然后上传至恶意软件的所有者。攻击者将垃圾邮件仿冒知名公司的通知、财务文件的虚假通知和假订单和优惠,并将恶意软件隐藏其所带的链接中,以诱骗受害者点击。

https://securelist.com/loki-bot- ... te-passwords/87595/

4 施耐德电气工业控制系统产品存在高严重性漏洞

ICS-CERT近日发布双重警告称,施耐德电气的工业控制系统产品电源管理系统PowerLogic PM5560和可编程逻辑控制器Modicon M221存在高严重性漏洞,这些漏洞可被远程利用。PowerLogic PM5560固件版本2.5.4之前的所有版本中,都包含一个跨站脚本漏洞CVE-2018-7795,利用该漏洞可能允许攻击者操纵用户的输入,从而远程执行JavaScript代码。Modicon M221固件V1.6.2.0之前的所有版本中,存在一系列严重漏洞。第一个漏洞为CVE-2018-7790,允许未经授权的用户重放认证序列。第二个漏洞为CVE-2018-7791,允许未经授权的用户覆盖原始密码。第三个漏洞为CVE-2018-7792,允许未经授权的用户使用彩虹表解码密码,彩虹表是一个预先计算的表,可以让不良参与者反转加密散列函数。施耐德电气目前针对一系列漏洞发布了修复程序,并建议用户设置防火墙阻止对端口502的所有远程或外部访问,并禁用Modicon M221应用程序中的所有未使用的协议(尤其是编程协议)。

https://threatpost.com/high-seve ... ic-products/137034/

5 Misfortune Cookie漏洞影响基础设施医疗设备

CyberMDX公司研究负责人Elad Luz发现,受Misfortune Cookie影响的RomPager(版本4.01到4.34)运行在不同的Capsule Datacatptor终端服务器(DTS)上,DTS是医疗设备信息系统的一部分。该设备用于医院,将床边设备连接到网络。ICS-CERT发布了针对该漏洞的警报,称该漏洞允许攻击者将特制的HTTP cookie发送到Web管理门户,以将任意数据写入设备内存,这可能允许攻击者远程执行代码,此漏洞跟踪为CVE-2014-9222,严重性为9.8分。目前附带易受攻击漏洞的RomPager无法更新,超过一百万台运行在RomPager之上的设备可能会受到影响。

https://www.bleepingcomputer.com ... cal-gateway-device/

6 研究者揭示利用TPM芯片漏洞攻击的技术细节

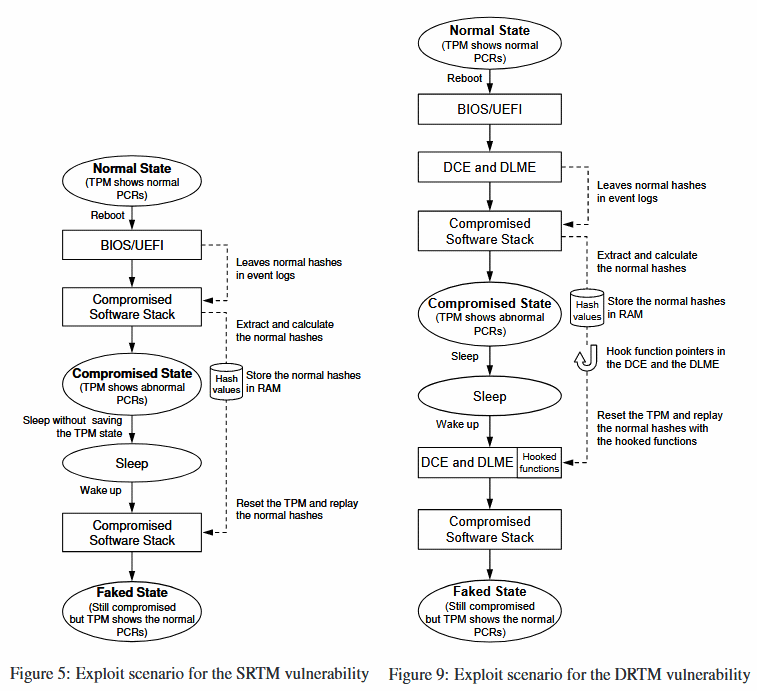

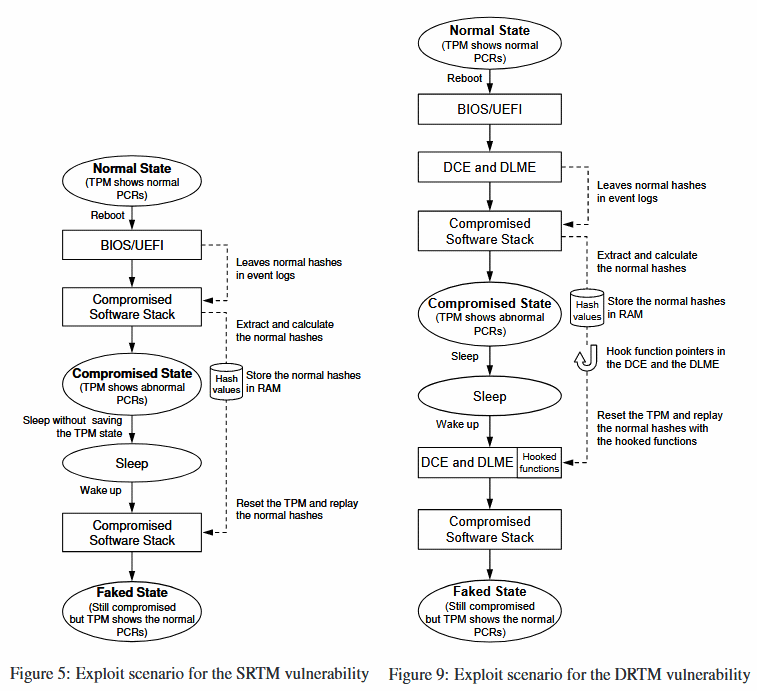

近日,四名韩国研究人员详细介绍了利用TPM芯片存在的漏洞的两次攻击,这些攻击可能让攻击者篡改启动过程。第一个TPM攻击,利用SRTM漏洞已收到CVE-2018-6622,针对

使用TPM芯片的计算机,该芯片使用静态测量信任根(SRTM)系统进行启动例程。该漏洞实际上是TPM 2.0规范本身的设计缺陷,而该规范嵌入了绝大多数PC厂商销售的计算机的TPM组件中。第二个TPM攻击,利用Trusted Boot漏洞CVE-2017-16837,进而影响TPM芯片,这些芯片使用动态信任根测量(DRTM)系统来启动例程。该攻击只会影响运行在英特尔可信执行技术(TXT)上的计算机的启动程序。

https://blog.trendmicro.com/tren ... cius-and-patchwork/

2 安全厂商检测到Android间谍软件BusyGasper

卡巴斯基通过移动入侵检测技术检测到Android间谍软件BusyGasper。研究人员通过对样本分析,发现该恶意软件具有突出功能,包括设备传感器监听和一定程度的原创性的运动检测器,支持广泛的协议,其命令大约有100个,包括在Android恶意软件中很少见到的IRC协议,并且能够绕过Doze电池保护原件。BusyGasper能够从消息应用程序(WhatsApp,Viber,Facebook)中提取数据,并具有多组件结构,可从自己的C&C服务器下载一个载荷或更新,而其FTP服务器属于免费俄罗斯网络托管服务Ucoz。此外,该恶意软件可以登录攻击者的电子邮件收件箱,在特殊文件夹中解析电子邮件以获取命令,并通过电子邮件附件将任何载荷保存到设备中。大约从2016年5月至今,该行动一直处于活跃状态。

https://securelist.com/busygasper-the-unfriendly-spy/87627/

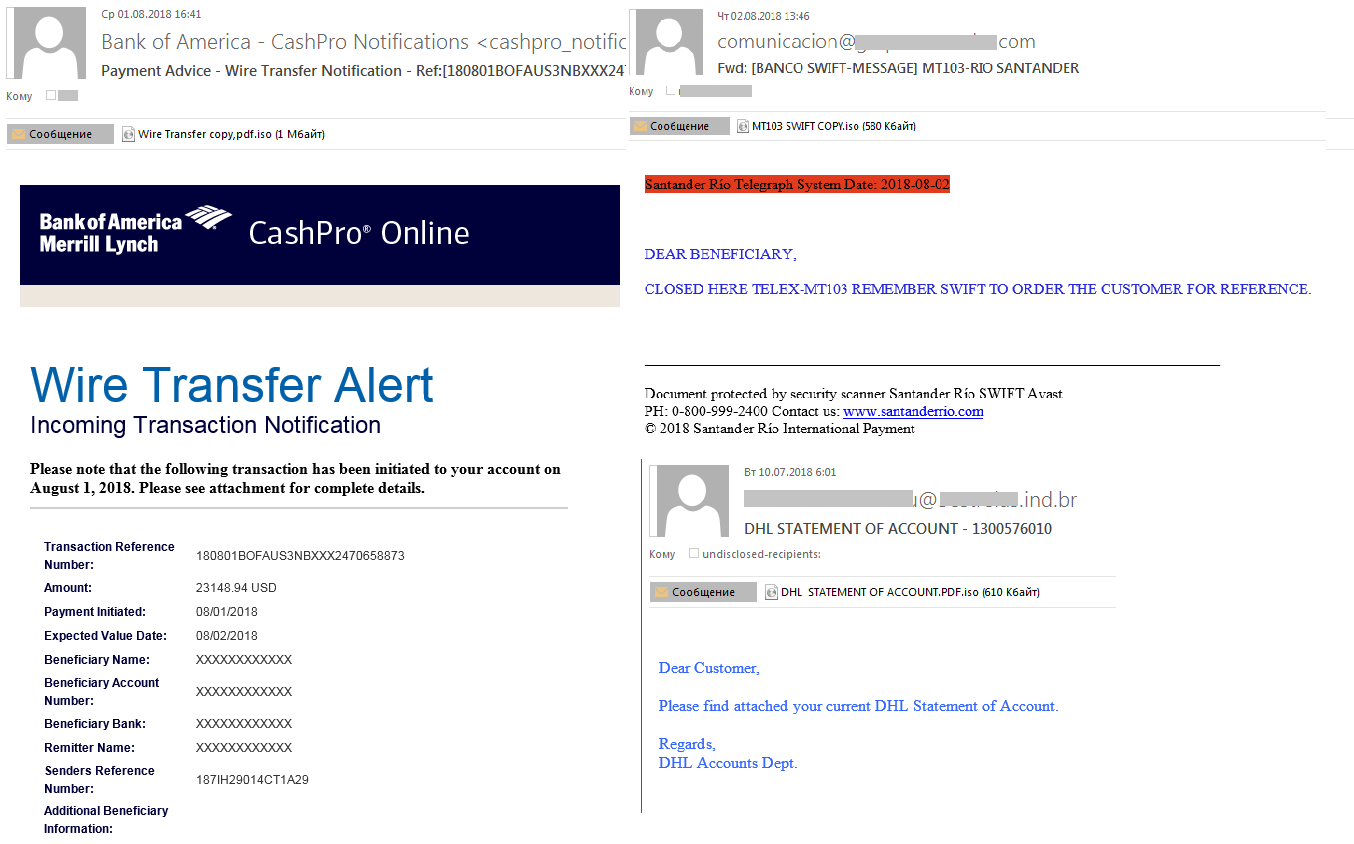

3 安全厂商发现近期垃圾邮件活动出现ISO附件

卡巴斯基从7月初开始,发现针对公司邮箱的恶意垃圾邮件活动。目前研究人员从检测到的消息中发现一个带有.iso扩展名的附件,将其检测为Loki Bot。ISO映像是光盘的副本,可以安装在虚拟CD / DVD驱动器中,以与原件相同的方式使用,恶意的垃圾邮件使用这种类型的文件作为传递恶意软件的工具。Loki Bot主要目标是窃取浏览器、消息应用、邮件和FTP客户端以及加密货币钱包的密码,然后上传至恶意软件的所有者。攻击者将垃圾邮件仿冒知名公司的通知、财务文件的虚假通知和假订单和优惠,并将恶意软件隐藏其所带的链接中,以诱骗受害者点击。

https://securelist.com/loki-bot- ... te-passwords/87595/

4 施耐德电气工业控制系统产品存在高严重性漏洞

ICS-CERT近日发布双重警告称,施耐德电气的工业控制系统产品电源管理系统PowerLogic PM5560和可编程逻辑控制器Modicon M221存在高严重性漏洞,这些漏洞可被远程利用。PowerLogic PM5560固件版本2.5.4之前的所有版本中,都包含一个跨站脚本漏洞CVE-2018-7795,利用该漏洞可能允许攻击者操纵用户的输入,从而远程执行JavaScript代码。Modicon M221固件V1.6.2.0之前的所有版本中,存在一系列严重漏洞。第一个漏洞为CVE-2018-7790,允许未经授权的用户重放认证序列。第二个漏洞为CVE-2018-7791,允许未经授权的用户覆盖原始密码。第三个漏洞为CVE-2018-7792,允许未经授权的用户使用彩虹表解码密码,彩虹表是一个预先计算的表,可以让不良参与者反转加密散列函数。施耐德电气目前针对一系列漏洞发布了修复程序,并建议用户设置防火墙阻止对端口502的所有远程或外部访问,并禁用Modicon M221应用程序中的所有未使用的协议(尤其是编程协议)。

https://threatpost.com/high-seve ... ic-products/137034/

5 Misfortune Cookie漏洞影响基础设施医疗设备

CyberMDX公司研究负责人Elad Luz发现,受Misfortune Cookie影响的RomPager(版本4.01到4.34)运行在不同的Capsule Datacatptor终端服务器(DTS)上,DTS是医疗设备信息系统的一部分。该设备用于医院,将床边设备连接到网络。ICS-CERT发布了针对该漏洞的警报,称该漏洞允许攻击者将特制的HTTP cookie发送到Web管理门户,以将任意数据写入设备内存,这可能允许攻击者远程执行代码,此漏洞跟踪为CVE-2014-9222,严重性为9.8分。目前附带易受攻击漏洞的RomPager无法更新,超过一百万台运行在RomPager之上的设备可能会受到影响。

https://www.bleepingcomputer.com ... cal-gateway-device/

6 研究者揭示利用TPM芯片漏洞攻击的技术细节

近日,四名韩国研究人员详细介绍了利用TPM芯片存在的漏洞的两次攻击,这些攻击可能让攻击者篡改启动过程。第一个TPM攻击,利用SRTM漏洞已收到CVE-2018-6622,针对

使用TPM芯片的计算机,该芯片使用静态测量信任根(SRTM)系统进行启动例程。该漏洞实际上是TPM 2.0规范本身的设计缺陷,而该规范嵌入了绝大多数PC厂商销售的计算机的TPM组件中。第二个TPM攻击,利用Trusted Boot漏洞CVE-2017-16837,进而影响TPM芯片,这些芯片使用动态信任根测量(DRTM)系统来启动例程。该攻击只会影响运行在英特尔可信执行技术(TXT)上的计算机的启动程序。