| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1783] 作者: 对不起 发表于: [2018-08-30]

本文共 [1099] 位读者顶过

Check Point研究人员最近一直在观察由RIG Exploit工具包分发的名为CEIDPageLock的rootkit,并对此进行了分析。该浏览器劫持工具CEIDPageLock在试图篡改受害者浏览器的主页,并变成虚假的2345.com网站时,被360安全中心首次发现。研究人员还观察到新版本的CEIDPageLock,包含增加分析和解压缩难度的VMProtect功能,和用于监控用户浏览的新功能,可以并在用户试图访问的时,动态地用假主页替换一些热门中文网站的内容。攻击者主要目的为获利,通过使用各种劫持技巧来收集受害者的浏览数据,将受害者重定向到与引用者共享广告收入的搜索引擎以获得的收入。根据Check Point的全球传感器显示,该恶意软件特别针对中国用户。[出自:jiwo.org]

https://research.checkpoint.com/ceidpagelock-a-chinese-rootkit/

2 安全厂商对破坏性勒索软件Ryuk进行技术分析

近日,Quick Heal安全实验室对近日发现的的破坏性勒索软件Ryuk进行技术分析。此勒索软件活动采用鱼叉式网络钓鱼攻击,感染载体是工具利用包和垃圾邮件。对受害者文件进行加密时,没有附加任何扩展名称,但会使文件不可读。Ryuk使用强大算法,如RSA4096和AES-256来加密文件。它要求以比特币形式从15BTC到50BTC的赎金来解密文件。目前此勒索软件活动已经影响到全球许多用户。

https://blogs.quickheal.com/new-ransomware-campaign-wildryuk/

3 恶意软件Dark Comet RAT出现新版本PeaRAT

InfoSec研究员Vishal Thakur发现恶意软件Dark Comet RAT新版本PeaRAT,正在通过网络钓鱼活动在全球范围内积极分发。PeaRAT使用打包器ASProtect v1.0进行打包后仿冒PE Explorer,它解压缩后,会创建一个从音乐文件夹启动的子进程。该进程使用基本函数来将数据输入和输出到堆栈中,并将写入的文件存在磁盘上,上传给攻击者。不同版本的Dark Comet RAT已经存在一段时间了,但目前AV供应商仍然不能正确地识别它。

https://blog.joshlemon.com.au/ne ... hiving-tool-peazip/

4 Apache Struts新漏洞被用于传播挖矿木马CNRig

网络安全公司Volexity检测到,最近被公布出来的Apache Struts漏洞开始被攻击者利用。第一次攻击开始与8月27日,攻击者使用CVE-2018-11776漏洞安装CNRig加密货币挖掘器进行挖矿,研究人员通过扫描发现其IP地址分别来自俄罗斯和法国。研究人员称观察到的攻击利用的代码似乎是直接从公开发布的PoC代码中获取。目前Apache Struts已经发布该漏洞的补丁版本Struts 2.3.35和2.5.17。

https://www.volexity.com/blog/20 ... yptocurrency-miner/

5 PHP最大软件包存储库Packagist存在关键漏洞

安全研究员Max Justicz发现PHP最大的软件包存储库Packagist存在关键漏洞。Justicz称通过Packagist主页,提交新PHP包的“Submit Package”输入字段,允许攻击者以”$(MALICIOUS_COMMANDS)“的格式运行恶意命令。此漏洞的根本原因是Packagist服务期望输入是在Git,Perforce,Subversion或Mercurial服务器上托管的源代码存储库的URL,Justicz发现,在检查URL是否指向Perforce或Subversion仓库时,Packagist对输入字符处理错误,从而两次执行恶意命令(分别发生在检查Perforce和Subversion的情况下)。此漏洞目前已得到解决。

https://www.bleepingcomputer.com ... package-repository/

6 数据库MongoDB配置错误导致暴露大量信息

安全人员Bob Diachenko发现了一个MongoDB安装的配置错误,没有密码和登录的保护,允许公众访问。该MongoDB数据库大小为142 GB,归属于全球文档识别和内容捕获软件开发商ABBYY,托管在美国的亚马逊网络服务(AWS)基础设施上。此次事件不仅暴露ABBYY的客户信息,还包括大量扫描文档(超过20万份合同,NDAs,备忘录,信件和其它内部文档,正确的OCR和存储)。目前该公司已经禁用了此数据库。

Check Point研究人员最近一直在观察由RIG Exploit工具包分发的名为CEIDPageLock的rootkit,并对此进行了分析。该浏览器劫持工具CEIDPageLock在试图篡改受害者浏览器的主页,并变成虚假的2345.com网站时,被360安全中心首次发现。研究人员还观察到新版本的CEIDPageLock,包含增加分析和解压缩难度的VMProtect功能,和用于监控用户浏览的新功能,可以并在用户试图访问的时,动态地用假主页替换一些热门中文网站的内容。攻击者主要目的为获利,通过使用各种劫持技巧来收集受害者的浏览数据,将受害者重定向到与引用者共享广告收入的搜索引擎以获得的收入。根据Check Point的全球传感器显示,该恶意软件特别针对中国用户。

Check Point研究人员最近一直在观察由RIG Exploit工具包分发的名为CEIDPageLock的rootkit,并对此进行了分析。该浏览器劫持工具CEIDPageLock在试图篡改受害者浏览器的主页,并变成虚假的2345.com网站时,被360安全中心首次发现。研究人员还观察到新版本的CEIDPageLock,包含增加分析和解压缩难度的VMProtect功能,和用于监控用户浏览的新功能,可以并在用户试图访问的时,动态地用假主页替换一些热门中文网站的内容。攻击者主要目的为获利,通过使用各种劫持技巧来收集受害者的浏览数据,将受害者重定向到与引用者共享广告收入的搜索引擎以获得的收入。根据Check Point的全球传感器显示,该恶意软件特别针对中国用户。

https://research.checkpoint.com/ceidpagelock-a-chinese-rootkit/

2 安全厂商对破坏性勒索软件Ryuk进行技术分析

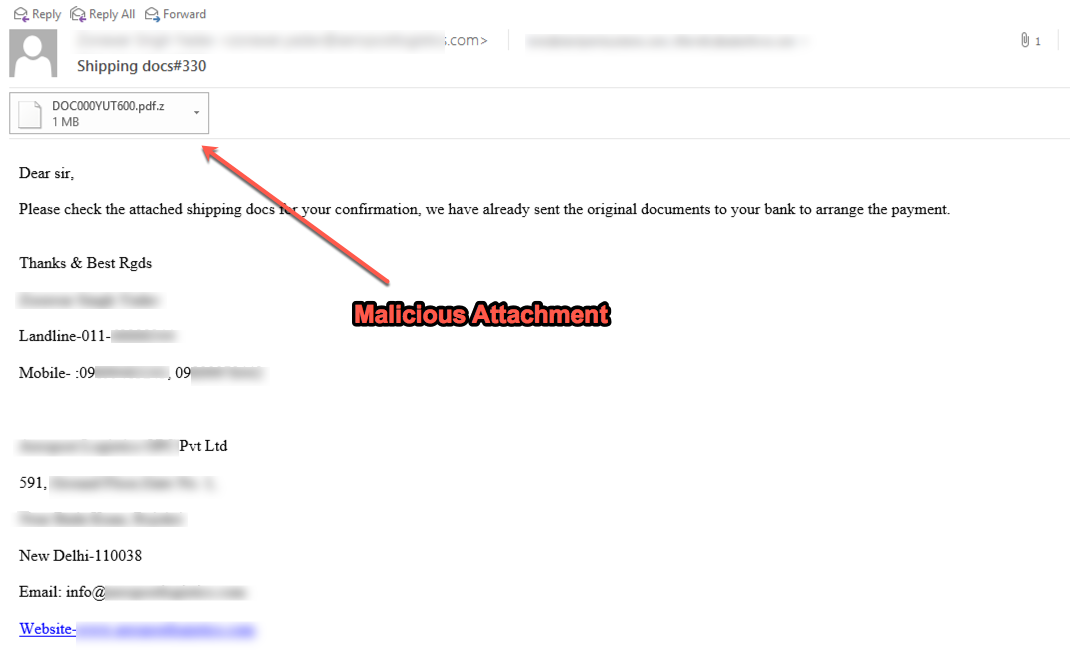

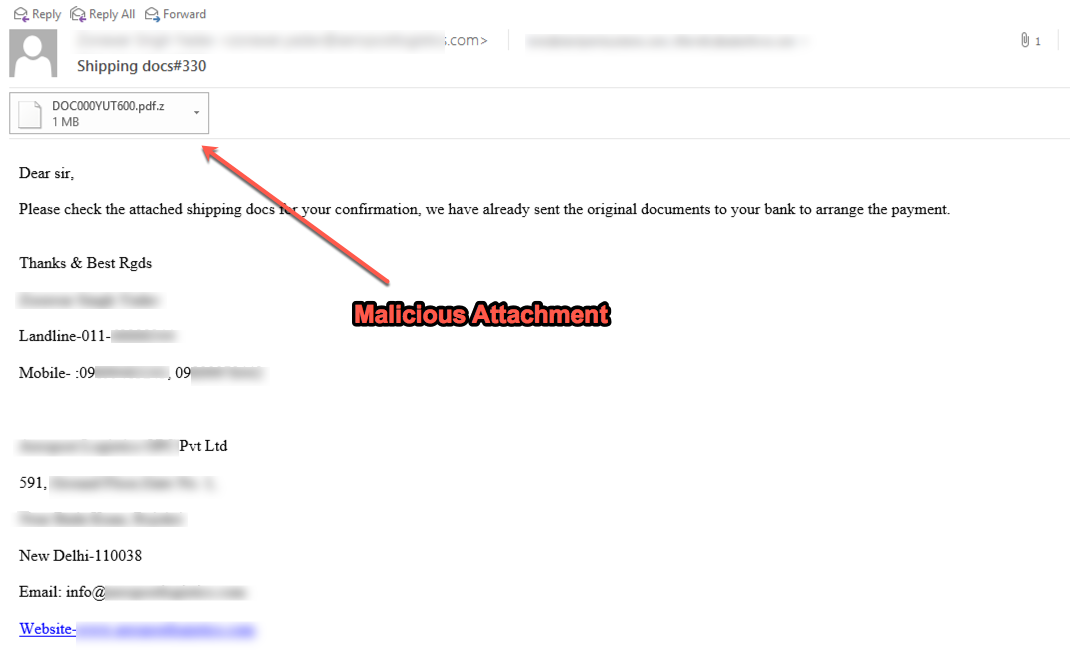

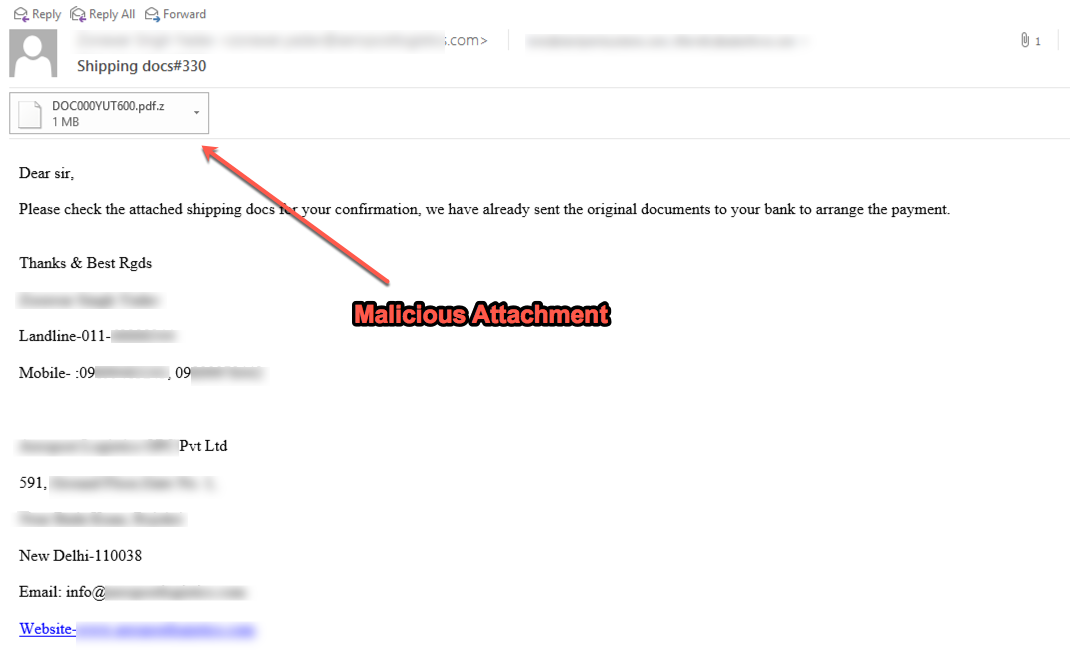

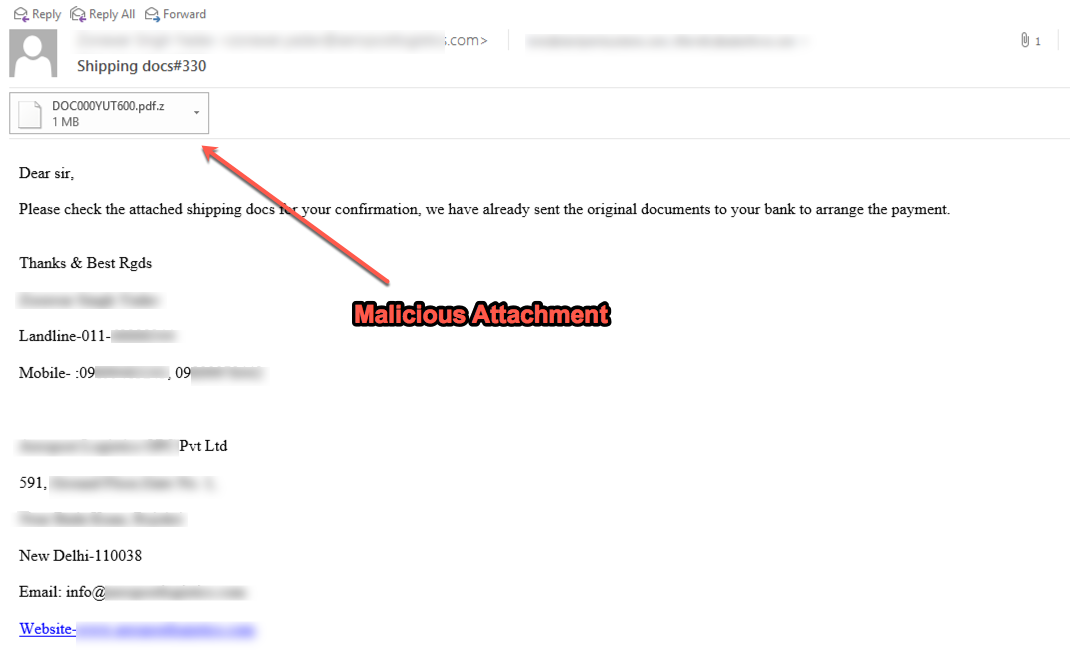

近日,Quick Heal安全实验室对近日发现的的破坏性勒索软件Ryuk进行技术分析。此勒索软件活动采用鱼叉式网络钓鱼攻击,感染载体是工具利用包和垃圾邮件。对受害者文件进行加密时,没有附加任何扩展名称,但会使文件不可读。Ryuk使用强大算法,如RSA4096和AES-256来加密文件。它要求以比特币形式从15BTC到50BTC的赎金来解密文件。目前此勒索软件活动已经影响到全球许多用户。

https://blogs.quickheal.com/new-ransomware-campaign-wildryuk/

3 恶意软件Dark Comet RAT出现新版本PeaRAT

InfoSec研究员Vishal Thakur发现恶意软件Dark Comet RAT新版本PeaRAT,正在通过网络钓鱼活动在全球范围内积极分发。PeaRAT使用打包器ASProtect v1.0进行打包后仿冒PE Explorer,它解压缩后,会创建一个从音乐文件夹启动的子进程。该进程使用基本函数来将数据输入和输出到堆栈中,并将写入的文件存在磁盘上,上传给攻击者。不同版本的Dark Comet RAT已经存在一段时间了,但目前AV供应商仍然不能正确地识别它。

https://blog.joshlemon.com.au/ne ... hiving-tool-peazip/

4 Apache Struts新漏洞被用于传播挖矿木马CNRig

网络安全公司Volexity检测到,最近被公布出来的Apache Struts漏洞开始被攻击者利用。第一次攻击开始与8月27日,攻击者使用CVE-2018-11776漏洞安装CNRig加密货币挖掘器进行挖矿,研究人员通过扫描发现其IP地址分别来自俄罗斯和法国。研究人员称观察到的攻击利用的代码似乎是直接从公开发布的PoC代码中获取。目前Apache Struts已经发布该漏洞的补丁版本Struts 2.3.35和2.5.17。

https://www.volexity.com/blog/20 ... yptocurrency-miner/

5 PHP最大软件包存储库Packagist存在关键漏洞

安全研究员Max Justicz发现PHP最大的软件包存储库Packagist存在关键漏洞。Justicz称通过Packagist主页,提交新PHP包的“Submit Package”输入字段,允许攻击者以”$(MALICIOUS_COMMANDS)“的格式运行恶意命令。此漏洞的根本原因是Packagist服务期望输入是在Git,Perforce,Subversion或Mercurial服务器上托管的源代码存储库的URL,Justicz发现,在检查URL是否指向Perforce或Subversion仓库时,Packagist对输入字符处理错误,从而两次执行恶意命令(分别发生在检查Perforce和Subversion的情况下)。此漏洞目前已得到解决。

https://www.bleepingcomputer.com ... package-repository/

6 数据库MongoDB配置错误导致暴露大量信息

安全人员Bob Diachenko发现了一个MongoDB安装的配置错误,没有密码和登录的保护,允许公众访问。该MongoDB数据库大小为142 GB,归属于全球文档识别和内容捕获软件开发商ABBYY,托管在美国的亚马逊网络服务(AWS)基础设施上。此次事件不仅暴露ABBYY的客户信息,还包括大量扫描文档(超过20万份合同,NDAs,备忘录,信件和其它内部文档,正确的OCR和存储)。目前该公司已经禁用了此数据库。

https://research.checkpoint.com/ceidpagelock-a-chinese-rootkit/

2 安全厂商对破坏性勒索软件Ryuk进行技术分析

近日,Quick Heal安全实验室对近日发现的的破坏性勒索软件Ryuk进行技术分析。此勒索软件活动采用鱼叉式网络钓鱼攻击,感染载体是工具利用包和垃圾邮件。对受害者文件进行加密时,没有附加任何扩展名称,但会使文件不可读。Ryuk使用强大算法,如RSA4096和AES-256来加密文件。它要求以比特币形式从15BTC到50BTC的赎金来解密文件。目前此勒索软件活动已经影响到全球许多用户。

https://blogs.quickheal.com/new-ransomware-campaign-wildryuk/

3 恶意软件Dark Comet RAT出现新版本PeaRAT

InfoSec研究员Vishal Thakur发现恶意软件Dark Comet RAT新版本PeaRAT,正在通过网络钓鱼活动在全球范围内积极分发。PeaRAT使用打包器ASProtect v1.0进行打包后仿冒PE Explorer,它解压缩后,会创建一个从音乐文件夹启动的子进程。该进程使用基本函数来将数据输入和输出到堆栈中,并将写入的文件存在磁盘上,上传给攻击者。不同版本的Dark Comet RAT已经存在一段时间了,但目前AV供应商仍然不能正确地识别它。

https://blog.joshlemon.com.au/ne ... hiving-tool-peazip/

4 Apache Struts新漏洞被用于传播挖矿木马CNRig

网络安全公司Volexity检测到,最近被公布出来的Apache Struts漏洞开始被攻击者利用。第一次攻击开始与8月27日,攻击者使用CVE-2018-11776漏洞安装CNRig加密货币挖掘器进行挖矿,研究人员通过扫描发现其IP地址分别来自俄罗斯和法国。研究人员称观察到的攻击利用的代码似乎是直接从公开发布的PoC代码中获取。目前Apache Struts已经发布该漏洞的补丁版本Struts 2.3.35和2.5.17。

https://www.volexity.com/blog/20 ... yptocurrency-miner/

5 PHP最大软件包存储库Packagist存在关键漏洞

安全研究员Max Justicz发现PHP最大的软件包存储库Packagist存在关键漏洞。Justicz称通过Packagist主页,提交新PHP包的“Submit Package”输入字段,允许攻击者以”$(MALICIOUS_COMMANDS)“的格式运行恶意命令。此漏洞的根本原因是Packagist服务期望输入是在Git,Perforce,Subversion或Mercurial服务器上托管的源代码存储库的URL,Justicz发现,在检查URL是否指向Perforce或Subversion仓库时,Packagist对输入字符处理错误,从而两次执行恶意命令(分别发生在检查Perforce和Subversion的情况下)。此漏洞目前已得到解决。

https://www.bleepingcomputer.com ... package-repository/

6 数据库MongoDB配置错误导致暴露大量信息

安全人员Bob Diachenko发现了一个MongoDB安装的配置错误,没有密码和登录的保护,允许公众访问。该MongoDB数据库大小为142 GB,归属于全球文档识别和内容捕获软件开发商ABBYY,托管在美国的亚马逊网络服务(AWS)基础设施上。此次事件不仅暴露ABBYY的客户信息,还包括大量扫描文档(超过20万份合同,NDAs,备忘录,信件和其它内部文档,正确的OCR和存储)。目前该公司已经禁用了此数据库。

Check Point研究人员最近一直在观察由RIG Exploit工具包分发的名为CEIDPageLock的rootkit,并对此进行了分析。该浏览器劫持工具CEIDPageLock在试图篡改受害者浏览器的主页,并变成虚假的2345.com网站时,被360安全中心首次发现。研究人员还观察到新版本的CEIDPageLock,包含增加分析和解压缩难度的VMProtect功能,和用于监控用户浏览的新功能,可以并在用户试图访问的时,动态地用假主页替换一些热门中文网站的内容。攻击者主要目的为获利,通过使用各种劫持技巧来收集受害者的浏览数据,将受害者重定向到与引用者共享广告收入的搜索引擎以获得的收入。根据Check Point的全球传感器显示,该恶意软件特别针对中国用户。

Check Point研究人员最近一直在观察由RIG Exploit工具包分发的名为CEIDPageLock的rootkit,并对此进行了分析。该浏览器劫持工具CEIDPageLock在试图篡改受害者浏览器的主页,并变成虚假的2345.com网站时,被360安全中心首次发现。研究人员还观察到新版本的CEIDPageLock,包含增加分析和解压缩难度的VMProtect功能,和用于监控用户浏览的新功能,可以并在用户试图访问的时,动态地用假主页替换一些热门中文网站的内容。攻击者主要目的为获利,通过使用各种劫持技巧来收集受害者的浏览数据,将受害者重定向到与引用者共享广告收入的搜索引擎以获得的收入。根据Check Point的全球传感器显示,该恶意软件特别针对中国用户。

https://research.checkpoint.com/ceidpagelock-a-chinese-rootkit/

2 安全厂商对破坏性勒索软件Ryuk进行技术分析

近日,Quick Heal安全实验室对近日发现的的破坏性勒索软件Ryuk进行技术分析。此勒索软件活动采用鱼叉式网络钓鱼攻击,感染载体是工具利用包和垃圾邮件。对受害者文件进行加密时,没有附加任何扩展名称,但会使文件不可读。Ryuk使用强大算法,如RSA4096和AES-256来加密文件。它要求以比特币形式从15BTC到50BTC的赎金来解密文件。目前此勒索软件活动已经影响到全球许多用户。

https://blogs.quickheal.com/new-ransomware-campaign-wildryuk/

3 恶意软件Dark Comet RAT出现新版本PeaRAT

InfoSec研究员Vishal Thakur发现恶意软件Dark Comet RAT新版本PeaRAT,正在通过网络钓鱼活动在全球范围内积极分发。PeaRAT使用打包器ASProtect v1.0进行打包后仿冒PE Explorer,它解压缩后,会创建一个从音乐文件夹启动的子进程。该进程使用基本函数来将数据输入和输出到堆栈中,并将写入的文件存在磁盘上,上传给攻击者。不同版本的Dark Comet RAT已经存在一段时间了,但目前AV供应商仍然不能正确地识别它。

https://blog.joshlemon.com.au/ne ... hiving-tool-peazip/

4 Apache Struts新漏洞被用于传播挖矿木马CNRig

网络安全公司Volexity检测到,最近被公布出来的Apache Struts漏洞开始被攻击者利用。第一次攻击开始与8月27日,攻击者使用CVE-2018-11776漏洞安装CNRig加密货币挖掘器进行挖矿,研究人员通过扫描发现其IP地址分别来自俄罗斯和法国。研究人员称观察到的攻击利用的代码似乎是直接从公开发布的PoC代码中获取。目前Apache Struts已经发布该漏洞的补丁版本Struts 2.3.35和2.5.17。

https://www.volexity.com/blog/20 ... yptocurrency-miner/

5 PHP最大软件包存储库Packagist存在关键漏洞

安全研究员Max Justicz发现PHP最大的软件包存储库Packagist存在关键漏洞。Justicz称通过Packagist主页,提交新PHP包的“Submit Package”输入字段,允许攻击者以”$(MALICIOUS_COMMANDS)“的格式运行恶意命令。此漏洞的根本原因是Packagist服务期望输入是在Git,Perforce,Subversion或Mercurial服务器上托管的源代码存储库的URL,Justicz发现,在检查URL是否指向Perforce或Subversion仓库时,Packagist对输入字符处理错误,从而两次执行恶意命令(分别发生在检查Perforce和Subversion的情况下)。此漏洞目前已得到解决。

https://www.bleepingcomputer.com ... package-repository/

6 数据库MongoDB配置错误导致暴露大量信息

安全人员Bob Diachenko发现了一个MongoDB安装的配置错误,没有密码和登录的保护,允许公众访问。该MongoDB数据库大小为142 GB,归属于全球文档识别和内容捕获软件开发商ABBYY,托管在美国的亚马逊网络服务(AWS)基础设施上。此次事件不仅暴露ABBYY的客户信息,还包括大量扫描文档(超过20万份合同,NDAs,备忘录,信件和其它内部文档,正确的OCR和存储)。目前该公司已经禁用了此数据库。