| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-170] 作者: 闲云野鸡 发表于: [2017-07-28]

本文共 [637] 位读者顶过

据外媒 7 月 26 日报道,卡巴斯基实验室研究人员近期发现新 Windows 后门 CowerSnail 与 Linux SambaCry 恶意软件 SHELLBIND 密切相关。 [出自:jiwo.org]

SHELLBIND 利用 SambaCry 漏洞感染多数网络附加存储(NAS)设备后,将共享文件传输至 Samba 公共文件夹并通过服务器加载,允许攻击者远程执行任意代码。

调查显示,由于 SHELLBIND 与 Backdoor.Win32 CowerSnail 共享一台命令与控制(C&C)服务器(cl.ezreal.space:20480),因此极有可能由同一组织创建。

CowerSnail 后门设计基于跨平台开发框架 Qt 编写,允许攻击者将 Unix 平台开发的恶意代码快速迁移至 Windows 环境。另外,该框架还提供了不同操作系统之间的跨平台功能与源代码转移,从而使平台传输代码变得更加容易。然而,在便捷传输的同时也增加了生成文件大小,导致用户代码仅占 3MB 文件的很小比例。

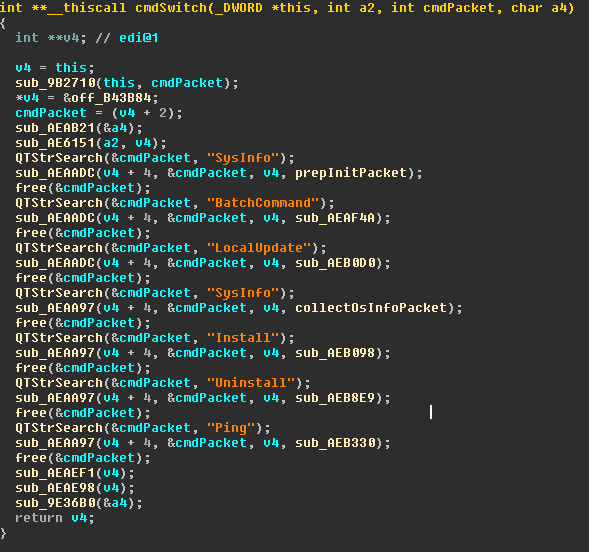

CowerSnail 在升级进程/当前线程优先级后通过 IRC 协议与 C&C 服务器通信,实现经典后门功能,包括收集受感染系统信息(例如:恶意软件编译时间戳、已安装操作系统类型、操作系统主机名称、网络接口信息、物理内存 ABI 核心处理器架构)、执行命令、自动安装或卸载、接收更新等。

目前,安全专家推测,如果同一黑客组织开发两款特定木马且每款均具备特殊功能时,那么想必这一组织在未来将会设计更多恶意软件。