| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-17] 作者: ecawen 发表于: [2017-07-05]

本文共 [943] 位读者顶过

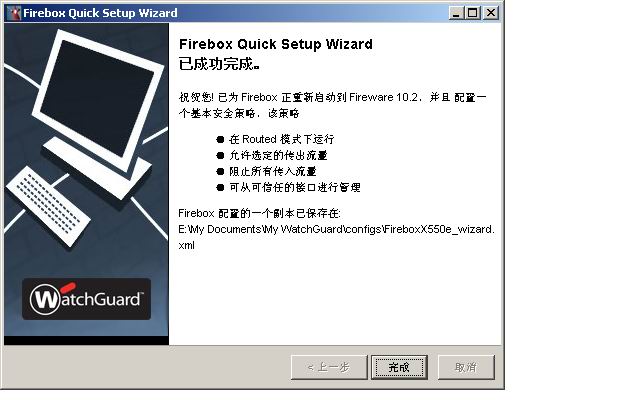

1. 按住上箭头接通电源,显示"正在恢复"时松开,点下一步。 [出自:jiwo.org]

2. 输入key,再输入读/读写密码后,点一下步,开始传文件,抓包发现爆露连接FTP账号密码,如图(抓包见关联抓包):

3.用ftp客户端此时连上,可回溯到根目录,但只有一两分钟操作窗口。此时可往外传文件,但编辑文件只有/tmp /home可读写,暂未添加权限使ssh回连。

4.正常管理时,wsm用4105和4117端口通讯,4105被设备reset。 另外开了4118, 4118为SSH!!! 用户名admin,密码用jiwo45JIWO,但上去为设备的壳cli。