| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

一、研究简介

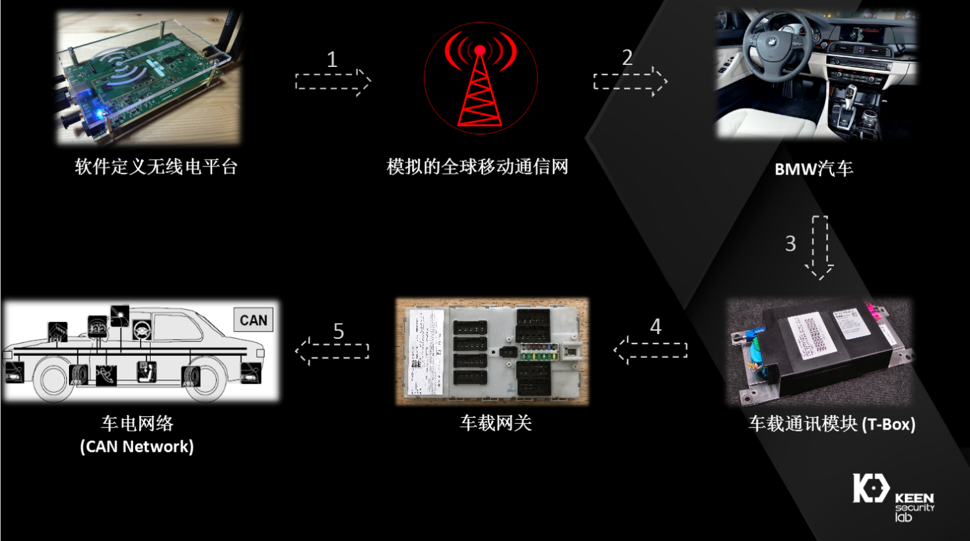

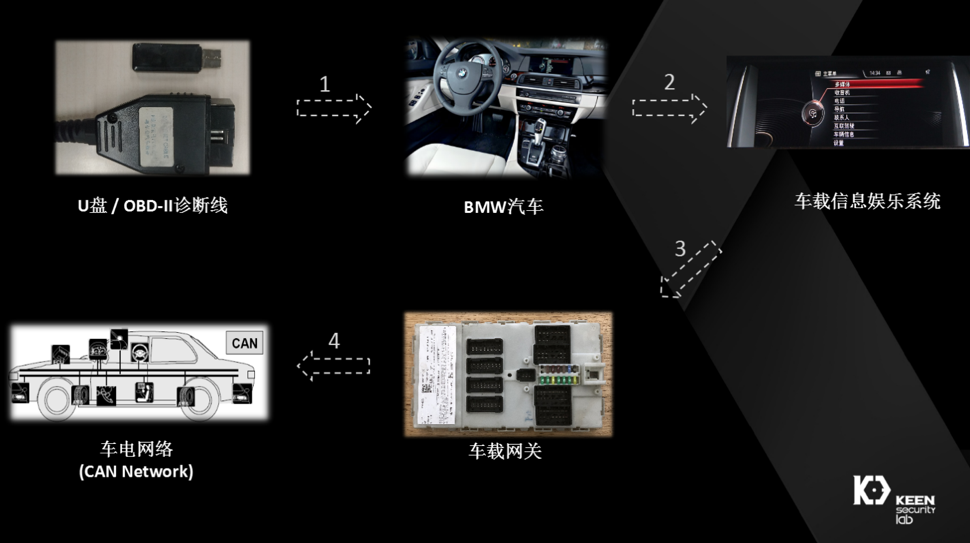

宝马网联汽车研究是一项遵循白帽黑客准则的安全研究项目。在这个研究过程中,腾讯科恩实验室对多款宝马汽车的车载信息娱乐系统(Head Unit)、车载通讯模块(T-Box)和车载中心网关(Central Gateway)的硬件以及软件做了深入和全面的分析,并遵循“负责任的漏洞披露”的流程,向宝马报告了漏洞和攻击链的详细细节,并提供技术分析及相关修复建议。研究过程中,我们重点分析汽车暴露在外部的攻击面(包括GSM网络,BMW远程服务,BMW互联驾驶系统,远程诊断,NGTP协议,蓝牙协议,USB以及OBD-II接口)。[出自:jiwo.org]

通过一年多的深入研究,腾讯科恩实验室实现了对宝马多款车型的物理接触和远程非接触式攻击,科恩研究员证明可以通过远程破解车载信息娱乐系统、车载通讯模块等,获取CAN总线的控制权。

二、漏洞信息

在对宝马汽车的电子控制单元进行深入透彻的安全分析后,腾讯科恩实验室已经在宝马多款不同车型上发现14个通用的安全漏洞,这些漏洞可以通过物理接触和远程无接触等方式触发。

腾讯科恩实验室在第一时间提交完整研究报告到宝马集团德国安全团队,目前所有漏洞细节和攻击方法均已得到宝马官方确认,考虑到潜在的安全风险,在这里隐去了所有漏洞的详细信息。

宝马相关漏洞信息列表

宝马相关漏洞信息列表

三、漏洞攻击链

在完成破解车载通讯模块和信息娱乐系统后,经过进一步分析,我们组合利用这些安全漏洞实现了完整的本地攻击链和远程攻击链。本地和远程攻击链的最终目的都是实现从车载网关向不同CAN总线 (例如: PT-CAN, K-CAN)发送诊断命令来影响车上的电子控制单元(ECU), 进而影响车辆功能。

本地攻击链

本地攻击链

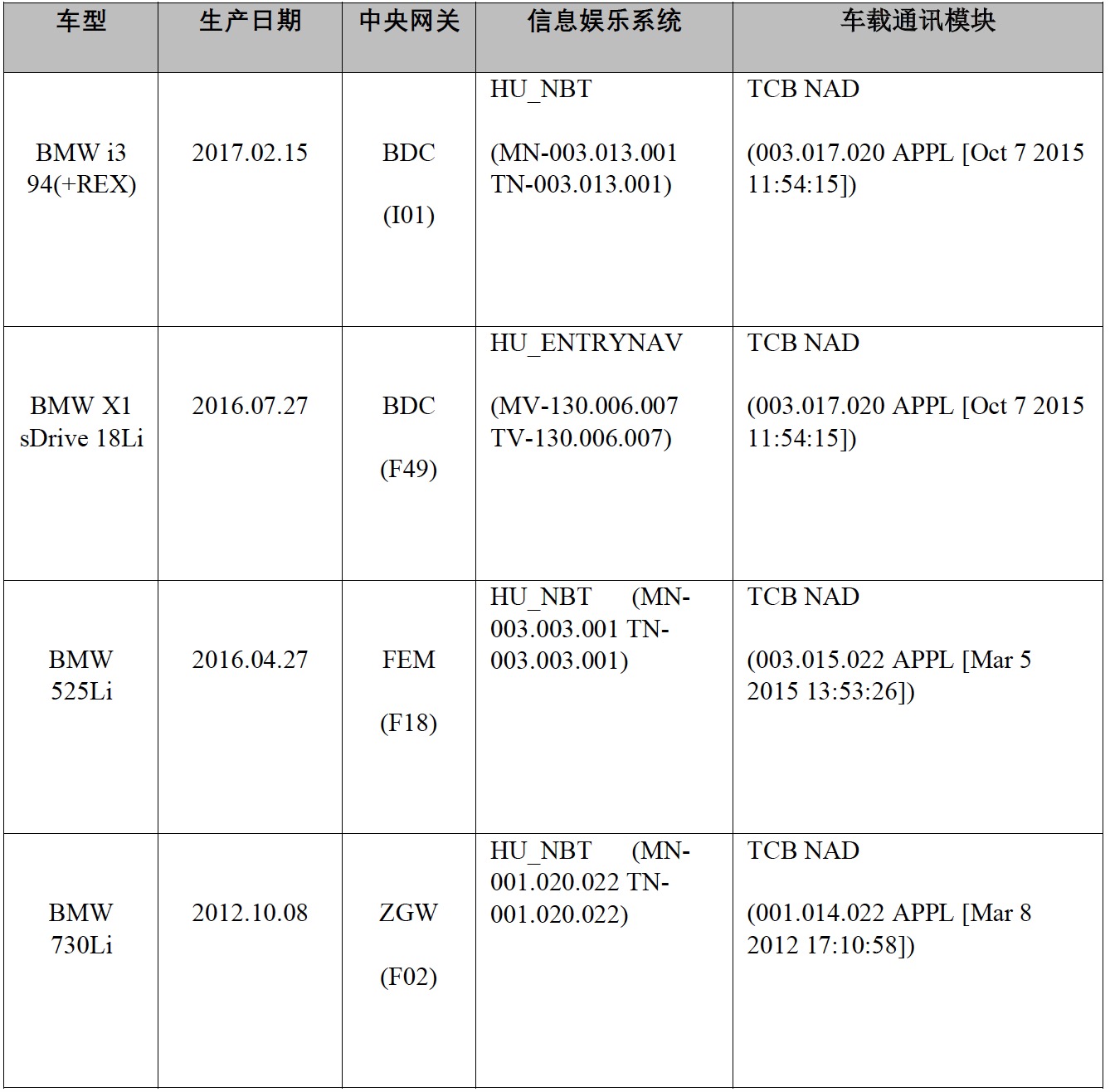

四、影响范围

本次研究中涉及的漏洞主要存在于宝马车载信息娱乐系统(Head Unit)、车载通讯模块(T-Box)和车载中心网关(Central Gateway)三大模块中,基于我们的实验经验,车载信息娱乐系统中的漏洞可以影响宝马多款车型,包括i系、X系、3系、5系、7系等,而车载通讯模块中的漏洞影响自2012年以来的所有搭载该模块的宝马车型。

下表是科恩实验室在研究过程中实际测试过受影响的车型列表,其中包含对应的汽车组件型号和固件版本。

科恩实验室实测受影响车型列表

科恩实验室实测受影响车型列表

考虑到不同宝马车型可能搭载不同版本的零部件,即使相同版本的零部件也有可能使用不同版本的固件,所以科恩实验室无法给出具体受影响的车型列表,但理论上搭载了以上提到的受影响组件的车型都在本次影响范围内。

科恩实验室通过与宝马沟通,宝马确认这些被发现的漏洞确实存在于车载影音娱乐系统和车载通信系统中,相关车主可以通过宝马官方渠道咨询自己的车辆是否在本次影响范围内,以及是否已经有可用的软件安全更新。

五、负责任的披露流程

本次宝马安全研究为纯粹的白帽黑客行为,科恩实验室遵循“负责任的漏洞披露”这一业界最佳实践, 并和宝马共同讨论修复本次报告中涉及的漏洞和攻击方法。

整个漏洞披露流程涉及的具体时间点如下所示:

2017年1月: 科恩实验室内部发起宝马安全研究项目。

2018年2月: 考虑到潜在安全风险,科恩实验室在受控的实验环境下,论证了所有已发现漏洞和攻击方法的可行性。

2018年2月25日: 科恩实验室提交完整的安全研究报告至宝马。

2018年3月9日: 宝马确认了科恩报告中提到的所有漏洞和攻击方法。

2018年3月22日: 宝马和科恩实验室开始共同讨论后续漏洞修复和缓解措施。

2018年4月5日:宝马为本次研究中的多个漏洞申请CVE编号,考虑到潜在安全风险,目前所有漏洞细节处于保密状态。 (CVE-2018-9322, CVE-2018-9320, CVE-2018-9312, CVE-2018-9313, CVE-2018-9314, CVE-2018-9311, CVE-2018-9318)

2018年5月22日: 科恩实验室和宝马双方共同确认后,对外发布宝马安全研究综述报告。

2019年(计划): 科恩实验室正式对外发布完整的宝马安全报告(包含所有漏洞细节)。

所有可以通过蜂窝网络发起的攻击,宝马已于2018年3月开始实现修复措施,这些措施已在4月中旬通过宝马配置文件更新功能对外推送更新。其余的安全缓解措施宝马正在研发中,后续会通过可选的软件安全补丁方式,车主可以通过宝马官方维修渠道获取。

六、宝马对本次研究的回应

宝马集团认为,此项研究是迄今为止由第三方机构对宝马集团车辆进行的最全面、最复杂的测试。为感谢腾讯科恩实验室出色的安全研究工作,宝马集团为科恩安全实验室颁发了“宝马集团数字化及信息技术研究奖”。

https://www.press.bmwgroup.com/china/article/detail/T0281334ZH_CN

七、研究综述报告

如果想进一步了解该研究项目,可以通过以下链接查看科恩安全实验室的研究综述报告:

https://keenlab.tencent.com/en/Experimental_Security_Assessment_of_BMW_Cars_by_KeenLab.pdf