| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

2016年,暗影经纪人披露了方程式的许多黑客攻击工具和零日漏洞,而众所周知,美国家安全局(NSA)的是方程式背后资助者。

2017年4月14日,一系列武器攻击被发布,包括ETERNALBLUE和ETERNALROMANCE,适用于Windows XP / Vista / 8.1 /7/10和Windows Server 2003/2008/2012/2016版本。

这些攻击利用了CVE-2017-0144和CVE-2017-0145漏洞,目前这些漏洞已通过Microsoft发布的MS17-010安全公告被修补了。

其中:ETERNALBLUE和ETERNALROMANCE漏洞是远程代码执行(RCE)漏洞,利用了旧版SMBv1文件共享协议。

基于此,WannaCry和NotPetya的勒索攻击在去年也大行其道,产生了严重威胁。

目前,安全研究人员发现,恶意软件正在加密货币挖掘中使用ETERNALBLUE漏洞,如Adylkuzz,Smominru和WannaMine。

最近,FortiGuard实验室发现了一种新的基于python的加密货币挖掘恶意软件,该恶意软件使用了ETERNALROMANCE漏洞,被为“PyRoMine”。

PyRoMine涉及到了恶意URL hxxp://212.83.190.122/server/controller.zip,该恶意软件可以作为zip文件下载。

该文件包含一个用PyInstaller编译的可执行文件,PyInstaller是一个将用Python编写的程序打包为独立可执行文件的程序。这意味着不需要在机器上安装Python来执行Python程序。

[出自:jiwo.org]

[出自:jiwo.org]

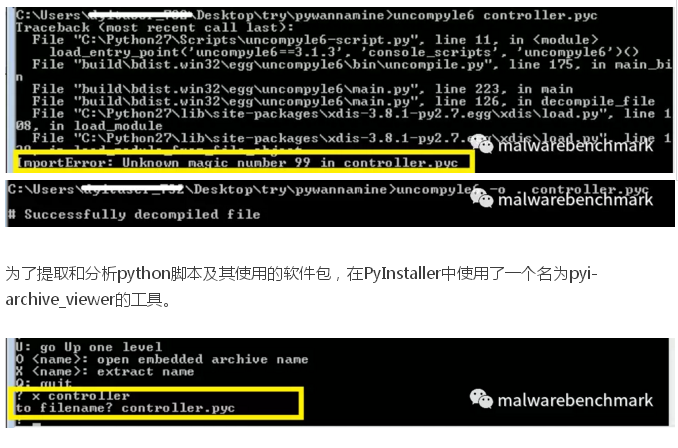

使用pyi-archive_viewer,能够提取主文件,它被命名为“控制器”。

使用命令“X”转储“控制器”文件。使用X命令转储指定的文件提取的文件是一个.PYC文件,它是一个编译好的Python代码。

当运行Python脚本(.PY)时,Python在运行脚本之前将其编译为编译字节代码(.PYC)。

安装uncompyle6的工具反编译。反编译后查看脚本,发现代码是从Exploit db网站上的ETERNALROMANCE实现中复制的,只进行了部分修改。

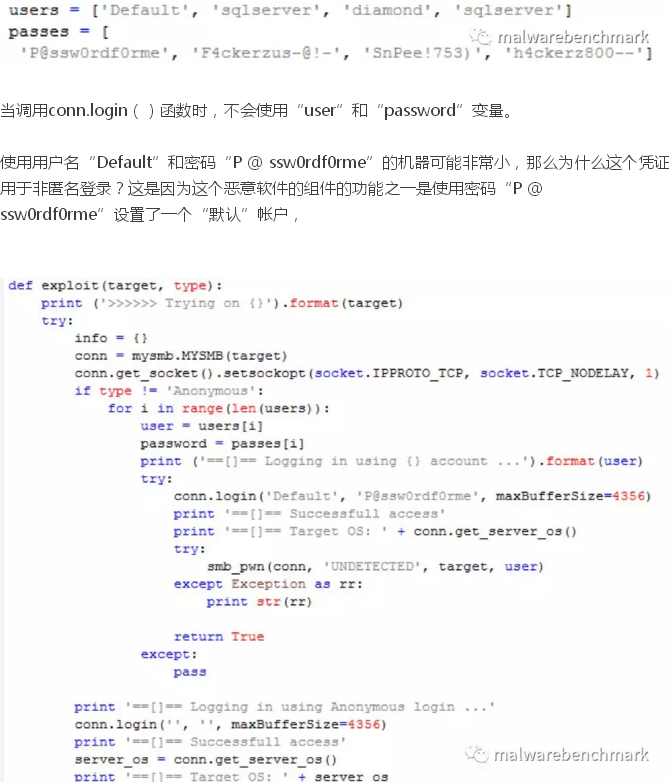

漏洞利用函数不检查“内部”类型,只检查类型是否为“匿名”。如果类型不是“匿名”,它将尝试使用硬编码用户名“默认值“和密码”P @ ssw0rdf0rme“来执行有效载荷。

如果不成功,则只会尝试以匿名身份登录,并输入空的用户名和密码。

该恶意软件巧妙地利用了Exploit db上的开源信息,利用python,便于传播,值得关注。