| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

0×00简介:

Whatweb是一个基于Ruby语言的开源网站指纹识别软件,正如它的名字一样,whatweb能够识别各种关于网站的详细信息包括:CMS类型、博客平台、中间件、web框架模块、网站服务器、脚本类型、JavaScript库、IP、cookie等等。

0×01安装:

Whatweb 是基于 ruby 语言开发,因此可以安装在具备 ruby 环境的系统中,目前支持 Windows/Mac OSX/Linux。

debian/ubuntu系统下:

apt-get install whatweb //可自动解决依赖问题。

redhat/centos 系统下:

yum update

yum install ruby ruby-devel rubygems

wget http://www.morningstarsecurity.com/downloads/whatweb-0.4.7.tar.gz

tar xzvf whatweb-0.4.7.tar.gz

cd whatweb-0.4.7

./whatweb url

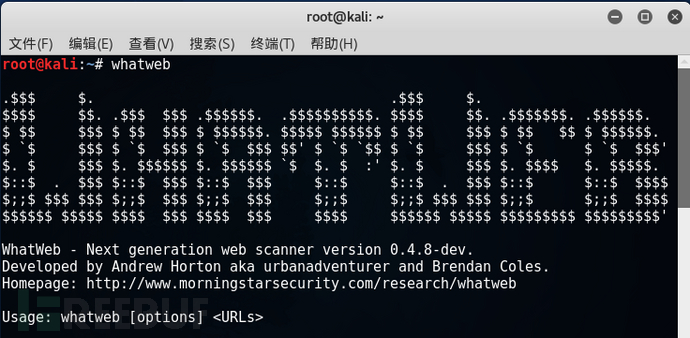

为了降低大家的使用难度,这里我们可以直接使用kalilinux下已经集成好的whatweb,还是蛮高大上的。

0×02 whatweb的基础使用:

命令语法:Usage: whatweb [options] <URLs>

解释说明:

Whatweb为固定语法,表示使用whatweb这个工具

[options] 与大多数命令行的命令使用格式一样[ ](中括号)表示可选参数,表示这个参数可用可不用,一般看具体场景选合适的参数。

<URLs> 为我们要探测的目标,可以是IP地址,域名,url地址,nmap格式的地址范围甚至是文件名。

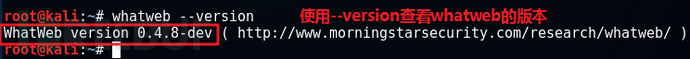

查看whatweb版本:root@kali :~# whatweb –version

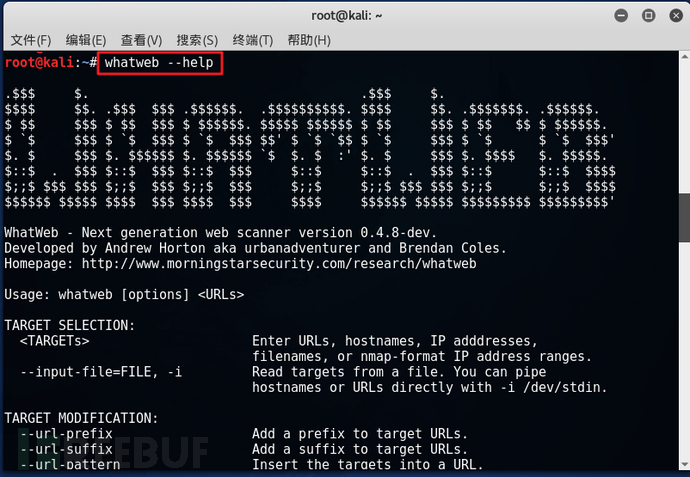

英语阅读能力比较好的同学可以通过whatweb–help查看简单的命令手册

root@kali :~# whatweb –help

初步使用:

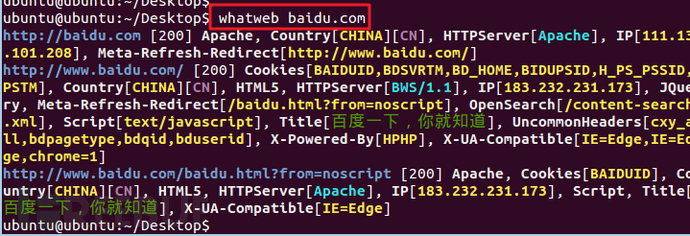

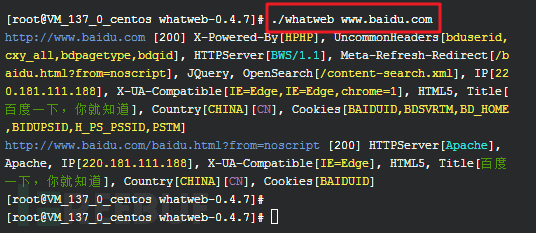

a. 对单个目标进行简单探测whatweb+目标

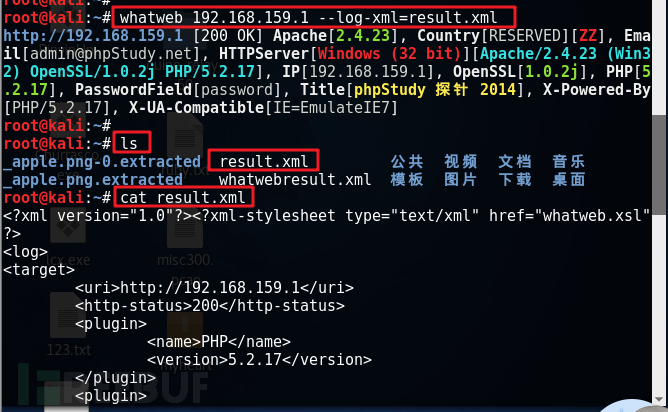

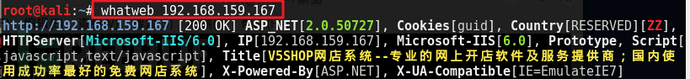

root@kali :~# whatweb 192.168.159.167

[出自:jiwo.org]

[出自:jiwo.org]

注:没有加参数的话,默认将探测的结果已逗号的形式分隔开来显示

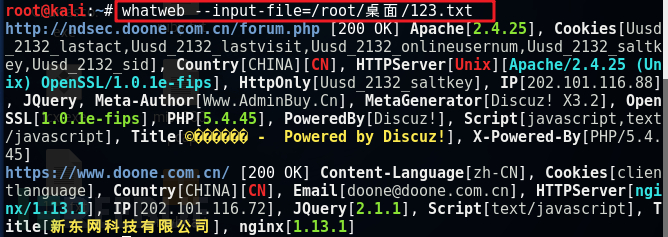

b. 从外部文件导入目标数据进行批量探测:

root@kali :~# whatweb –input-file=/root/桌面/123.txt

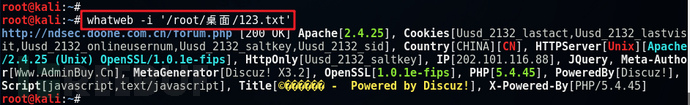

简单输入-i+空格+目标的命令格式跟上图的—input-file命令的效果是一样的,那么在熟练使用whatweb之后直接用-i导入文件会比较方便。

root@kali :~# whatweb -i ‘/root/桌面/123.txt’

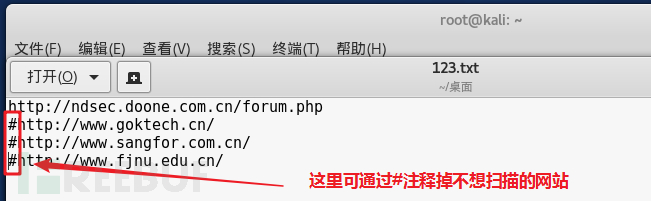

批量扫描,灵活注释:

c. 根据特定的格式将探测的结果导出

能批量的导入探测当然也可批量的将结果导出,whatweb支持多种日志的保存格式,可以将探测的结果导入文件中保存,方便查看和搜索。

root@kali :~# whatweb 192.168.159.1 –log-xml=result.xml

其他格式导出文件同理:

–log-brief=FILE 简要的记录,每个网站只记录一条返回信息

–log-verbose=FILE 详细输出

–log-xml=FILE 返回xml格式的日志

–log-json=FILE 以json格式记录日志

–log-json-verbose=FILE 记录详细的json日志

–log-magictree=FILE xml的树形结构

注:1. Json 格式需要安装 json 依赖 sudo gem install json

2. Mongo 格式需要安装 mongo 依赖 sudo gem install mongo