| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

安全公司 ESET 研究人员警示,僵尸网络 Stantinko 于过去五年内一直处于雷达控制状态,其成功感染逾五十万台计算机设备,并允许攻击者在受感染主机上执行任意操作。自 2012 年以来,僵尸网络 Stantinko 为大规模恶意软件活动提供动力,其主要针对俄罗斯与乌克兰等国家。由于该僵尸网络具备加密代码及迅速适应能力,方可规避安全软件检测。 [出自:jiwo.org]

Stantinko 是一款模块化后门,其中包括加载程序执行 C&C 服务器并直接在内存中发送任何 Windows 可执行文件。由于插件系统较为灵敏,攻击者可在受感染系统上执行任意代码。

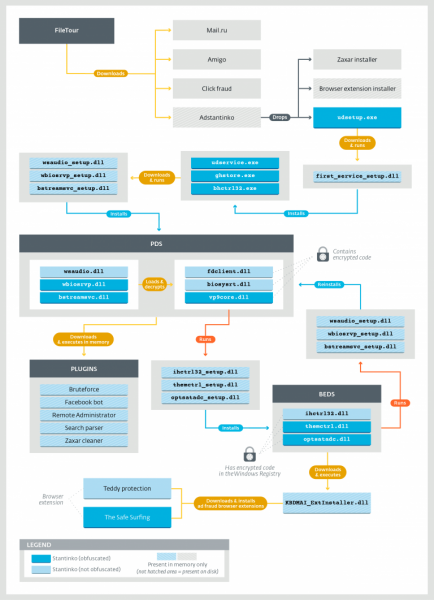

调查显示,为检测受感染用户设备,攻击者使用应用程序 FileTour 作为初始感染媒介,能够在受害者设备上安装各种程序,同时启动僵尸网络 Stantinko 进行传播。Stantinko 不仅会安装浏览器扩展、执行广告注入与点击欺诈,还能在 Windows 服务中执行任意操作(例如:后门攻击、Google 搜索以及强制操控 Joomla 与 WordPress 管理员面板等)。

研究人员表示,僵尸网络在攻击后将会安装两款恶意 Windows 服务,每款均具备重新安装其他程序的能力,因此用户必须同时删除这两款程序才能完全去除恶意软件。目前,僵尸网络幕后黑手正试图通过多款恶意活动访问 Joomla 与 WordPress 网站管理帐户,并在暗网转售帐户登录凭证,或是通过与 Facebook 交互插件进行社交网络欺诈。

虽然这一僵尸网络对用户来说影响并不广泛,但它仍是极大的威胁,因为它为网络犯罪分子提供了充足的欺诈收入来源。此外,功能齐全的 Stantinko 后门还能允许攻击者监视所有受害设备。