| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

据外媒报道,美国证券交易委员会安全实验室(SEC Consult))近期发现用于登录 Linux、Mac OSX 和 Windows 的客户端程序 FortiClient 由于将加密的 VPN 身份验证证书存储在不安全的位置,导致已获得登录权限的攻击者能够通过存有登录凭据的同一服务器获取到其他员工的加密证书,造成严重安全问题。SEC Consult 将这一问题评为 “高危漏洞 ”,而 Fortinet 官方则将其风险评级定为 4 / 5。 [出自:jiwo.org]

FortiClient 是一个基于客户端的软件解决方案,为台式机和笔记本电脑提供了一系列的安全功能。当与 FortiGate 设备连接时,FortiClient 提供 IPsec 和 SSL 加密、广域网优化、终端合规和双因子认证。(编者注)

以下是关于 FortiClient 产品两个漏洞的简单描述:

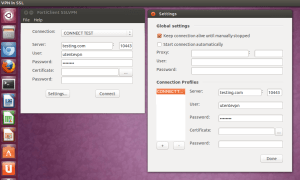

第一个问题与 VPN 凭证存储在( Unix、Linux 或 Mac OSX 上的)配置文件或( Windows 上的)注册表中,这意味着攻击者可以轻松访问配置文件。

第二个问题与应用程序对证书的解密密钥进行硬编码有关,几乎所有的Fortinet安装都是一样的,这也导致攻击者能够轻易找到解密方式。

SEC 解释称: 虽然 VPN 身份验证证书是经过加密的,但仍然可以恢复。因为解密密钥在程序中是硬编码的, 且在所有安装中都相同。最重要的是,前面所提及的存储是可读的,这实际上为证书的恢复奠定了基础。 这些漏洞非常隐蔽,特别是在企业环境中,具有有效域证书的内部人员可以收集所有其他 VPN 用户的证书并获得对其域用户帐户的访问权限。

目前,SEC 已经开发完成并计划在近期发布概念验证( PoC )工具,以帮助用户恢复密码。根据 Fortinet 官方的说法,该漏洞能够影响的版本包括:

1、Windows 和 Mac系统上的 FortiClient 5.6.0 及早期版本

2、Linux 系统上的 FortiClient 4.4.2334 及早期版本

Fortinet 产品的 Android 和 iOS 应用程序暂未受到漏洞影响。Fortinet 官方已为 FortiClient 提供了安全更新以便修复这一严重漏洞。Windows 和 Mac 上的 5.6.1 版本、Linux 上的 4.4.2335 版本可以更新至最新的 FortiOS 5.4.7 版本解决问题。