| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

今年春天, NukeBot银行木马的作者主动公布了源代码 ,叫价2500美元,当时IBM称公开的源代码可能被其它木马利用。现今,在源代码公布了三个月后,卡巴斯基securelist实验室研究人员跟踪分析了Nukebot银行木马恶意代码格局的变化吧。 [出自:jiwo.org]

NukeBot银行木马新样本分析

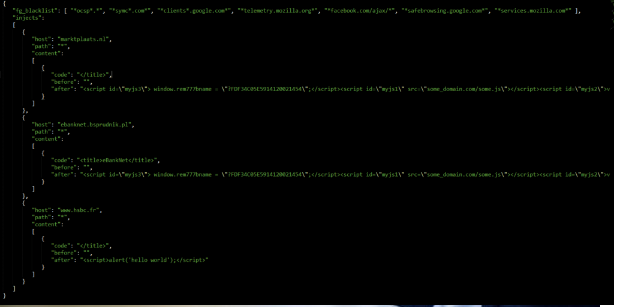

公布恶意软件源代码并不是什么新鲜事,但这还是吸引了IT界的注意,其中一些通常只关注检查代码。NukeBot并非例外:我们成功地获取了很多木马的编译样本。多数样本毫无意义,因为它们将本地子网地址或localhost/127.0.0.1称为C&C地址。极少样本是“可操作的”,并具有“真实”地址。该银行木马程序的主要功能是对特定页面进行Web注入以窃取用户数据,但即使从操作服务器中,我们也只收到包含在源代码中的“测试”注入。

NukeBot 源代码中的测试注入

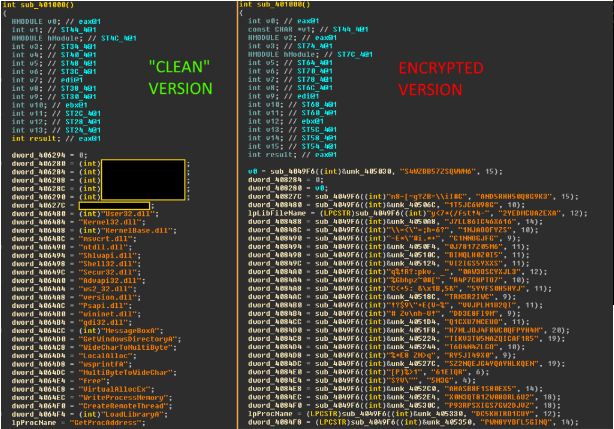

我们获取的NukeBot样本主要分为两类:一类包括明文字符串,另一类包括加密字符串。测试样本属于第一类,因此提取C&C地址和从木马中提取用于分析的其他信息是很容易的。加密版本有点复杂:首先必须提取加密秘钥,然后才能确定字符串值。当然,以上都可通过使用我们开发的脚本自动完成。数据本身集中在木马程序的唯一程序中,该程序在执行初始被调用。

明文和加密字符串初始化对比

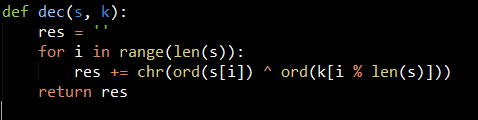

解密过程(sub_4049F6函数)中使用秘钥,通过异或运算进行。

Python 中的字符串解密过程

为了触发Web注入,须模拟与C&C服务器进行交互。C&C地址可从字符串初始化过程中获取。

当第一次接触C&C,僵尸机发送一个RC4秘钥用于解密注入。在模拟僵尸机实施中,我们使用了这一简单逻辑,并从很多服务器中收集Web注入。

NukeBot银行木马变种已经开始攻击法国和美国的银行

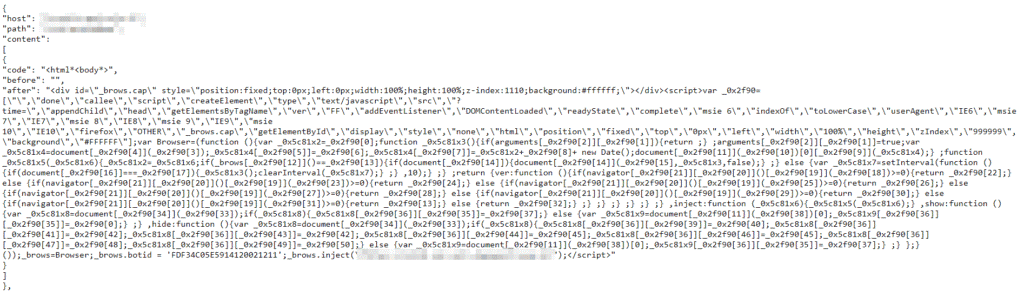

最初,大部分僵尸网络只接收到对我们毫无意义的测试注入。但稍后,我们发现了很多NukeBot的“攻击版本”。根据对已获取注入的分析,我们推测出网络罪犯分子的主要目标是法国和美国的各大银行。

“ 攻击级 ”Web 注入示例

“ 攻击级 ”Web 注入示例

在所获取的木马样本中,2–5%的样本为“攻击级”。然而,目前尚不清楚这些版本是否是由动机不良的网络犯罪分子创建,NukeBot是否会逐渐减少,或者源代码是否已落入组织团伙手中,以及攻击级样本数量是否还会增加。我们将对形势进行持续监控。

我们还发现了数个NukeBot的修改版本。这些版本没有Web注入功能,目的是窃取邮件客户端和浏览器密码。我们只在Dropper中收到了样本:拆包后,他们从远程服务器下载所需工具(如邮件密码恢复)。

卡巴斯基实验室产品检测到NukeBot族的银行木马,并将之命名为Banker.Win32.TinyNuke。trojan-psw.win32.tinynuke会分配给包含该银行木马的Dropper。

MD5 值

626438C88642AFB21D2C3466B30F2312

697A7037D30D8412DF6A796A3297F37E

031A8139F1E0F8802FF55BACE423284F

93B14905D3B8FE67C2D552A85F06DEC9

A06A16BD77A0FCB95C2C4321BE0D2B26

0633024162D9096794324094935C62C0

9E469E1ADF9AAE06BAE6017A392B4AA9

078AA893C6963AAC76B63018EE4ECBD3

44230DB078D5F1AEB7AD844590DDC13E

FAF24FC768C43B95C744DDE551D1E191

8EBEC2892D033DA58A8082C0C949C718

6DC91FC2157A9504ABB883110AF90CC9

36EB9BDEFB3899531BA49DB65CE9894D

D2F56D6132F4B6CA38B906DACBC28AC7

79E6F689EECB8208869D37EA3AF8A7CA

9831B1092D9ACAEB30351E1DB30E8521