| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2025-1144] 作者: 凡诺 发表于: [2017-11-30]

本文共 [478] 位读者顶过

[出自:jiwo.org]

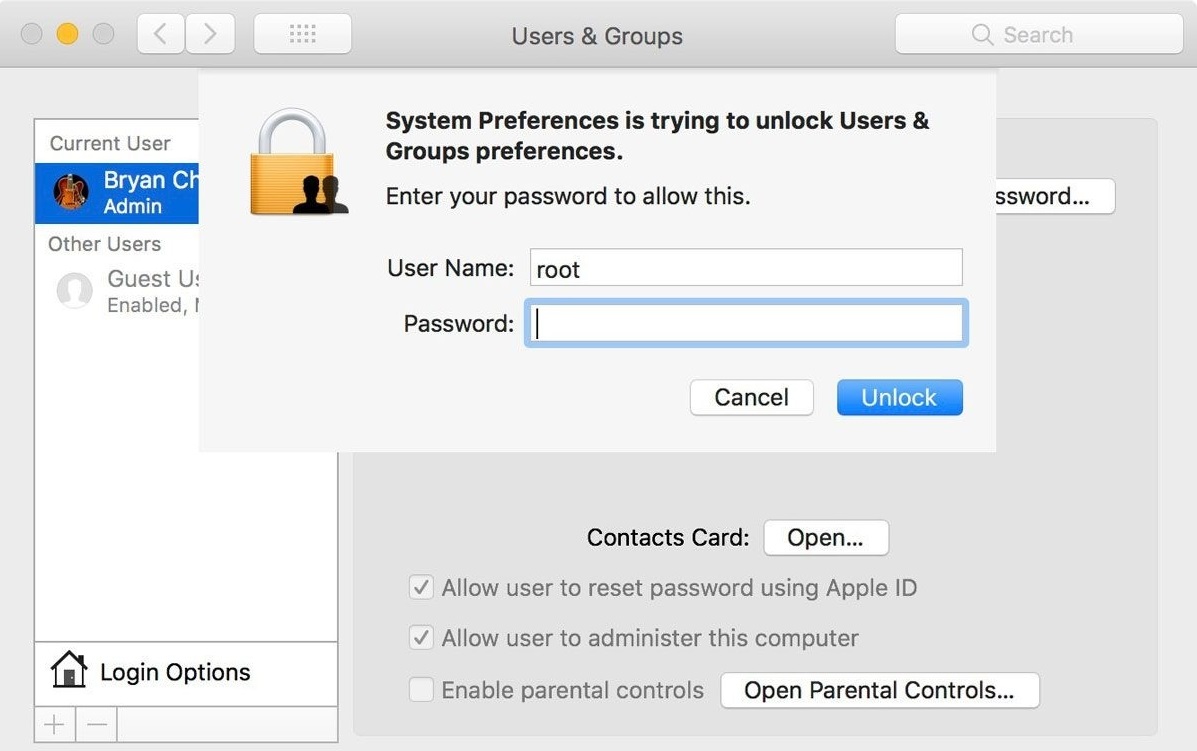

该安全漏洞通过苹果操作系统的身份验证对话框触发,此对话框会在用户需要进行网络和隐私设置的时候弹出,要求输入管理员用户名及口令。如果在用户名处输入“root”,口令输入框空着,点击“确定”,多点几次解锁,该对话框就会消失,你就获得了管理员权限。而且该操作还可以直接在用户登录界面进行。苹果正在开发软件补丁来修正该问题——这是个好消息,因为该漏洞能从命令行触发而不仅仅是图形用户界面(GUI)。这意味着恶意软件和恶作剧App就可以悄悄地自动获取High Sierra的root权限,具备了造成真正破坏的能力。

最新动态:

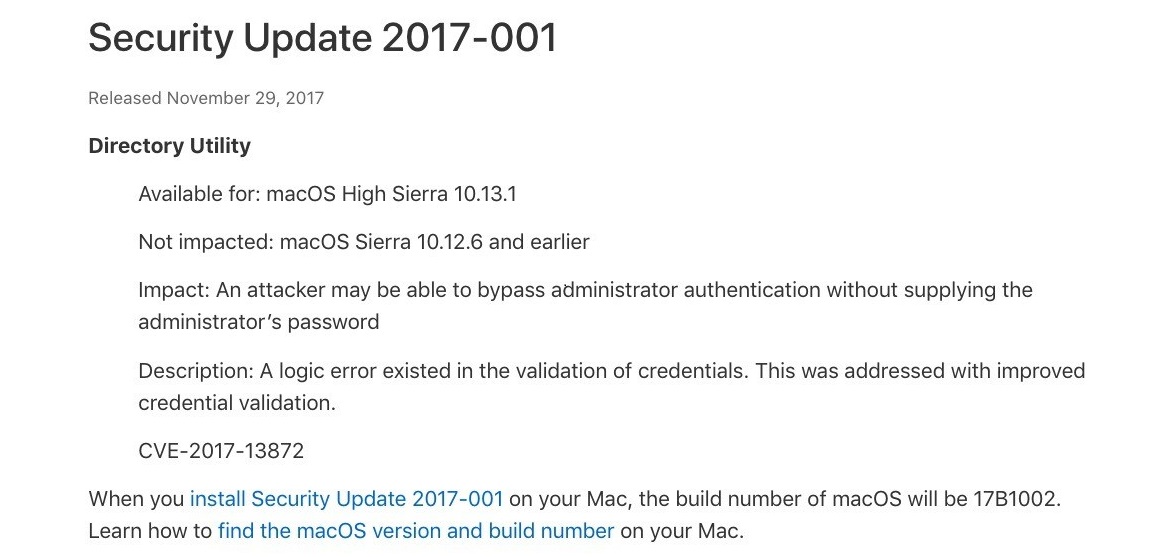

苹果已针对此漏洞,发布编号为2017-001的安全性更新CVE-2017-13872。并提示用户,可以根据macOS系统版本编号是否为“17B1002”来验证漏洞是否被成功修复。

查看系统版本编号方法:关于本机->概览->鼠标左键点击macOS下方的“版本”