| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

据外媒 11 月 20 日报道,网络安全公司 MWR 的研究团队近期发现 Android MediaProjection 服务存在一处高危漏洞,允许黑客窃听系统音频、截取用户屏幕等敏感信息。目前,运行 Lolipop、Marshmallow 和 Nougat 应用的 Android 设备普遍遭受影响(约占所有 Android 设备的 77.5%)。 [出自:jiwo.org]

MediaProjection 是一项允许应用程序捕获屏幕、记录系统音频的服务,其自推出以来就存在于 Android 系统当中。不过,要想使用这一服务功能,其应用程序需要在线发出请求后通过 SystemUI 弹出窗口获取 root 访问权限,并使用设备的系统密钥进行签名。据悉,虽然 MediaProjection 早期仅供 Android OEM 开发的系统级应用程序使用,但随着 Android Lolipop(5.0)的发布,Google 向所有应用开放了这项服务。

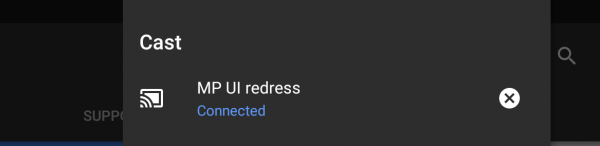

调查显示,此漏洞的根源在于易受攻击的 Android 设备不能检测部分隐藏的 SystemUI 弹出窗口机制,即攻击者可以在开发一款应用程序时覆盖 SystemUI 的弹出,从而绕过安全检测。一旦用户点击已被覆盖的页面后攻击者即可获取 root (包括捕获用户屏幕和音频的)权限。研究人员强调,黑客利用该漏洞开展攻击时并非完全无法察觉。如果一款应用访问 MediaProjection 服务时,它会在生成一个虚拟显示,从而自动激活通知栏中的截图图标后获取用户信息。如下图所示:

目前,Google 仅在 Android Oreo Android Oreo(8.0)版本中修补了漏洞,但旧版本仍受到该问题的影响。另外,尚不清楚 Google 是否计划针对较早受影响的 Android 版本进行修复,对此研究人员提醒用户尽快更新设备或通过应用程序的 WindowManager 中启用 FLAG_SECURE 参数,以便确保应用程序的界面安全。