| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

在我们的印象里,黑产以及相关的肉鸡DDOS攻击总是离我们很远。可实际情况并非如此,特别是在云服务大行其道的今天。 [出自:jiwo.org]

日前,腾讯反病毒实验室就观察到了国内云服务中Gh0st远控新样本出现爆发式增长,并就此进行了分析溯源。在经过反病毒工程师一系列分析后,我们发现这些样本在云服务上的应用分为两种:1,使用大量低配置云服务器进行样本生成和分发,明显的典型黑产团队化操作行为。2,黑客利用漏洞进行渗透和传播病毒,然后控制肉鸡进行DDOS窥探隐私甚至批量注册等黑产攻击行为。

一方面,云服务质优价廉,可以低成本地进行混淆样本批量生成,受到黑产从业者的青睐。另一方面,由于云服务复杂的内外网环境,大大增加了病毒传播的速度和危害。

端倪初露

10月中旬,我们的预警系统提示Gh0st样本大量新增,针对这个情况,我们对新增样本进行了分析和排查。

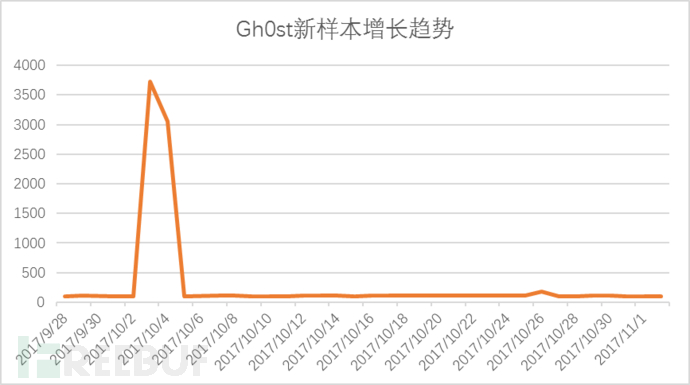

观察到的 Gh0st 新样本的增长趋势:

Gh0st 新样本在国庆期间有次异常的数量爆发,随后几天也有一定程度的新增。我们仔细分析了爆发期间的这批样本,发现其文件结构非常类似,同时基本来自同一个云服务,当时推断应该是有黑手在云服务器上批量生成样本,为大量传播做准备。

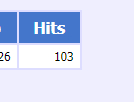

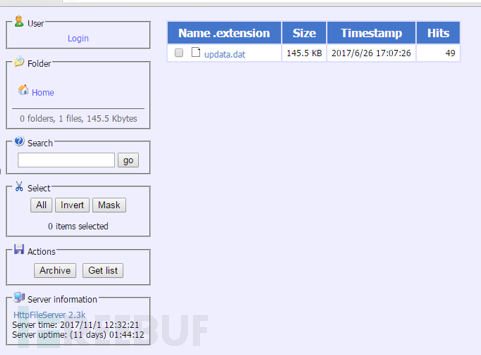

同时对后期增长的新病毒进行的分析发现,虽然病毒新文件增长不多,但影响范围非常广。从某病毒部署端泄露的情况来看,仅一个样本部署实例就有近百次感染传播。这大大增加了我们的紧迫感:

Hits,指的就是感染的用户个数,这些用户机器上已经运行病毒并且回传信息了。

典型样本解析:

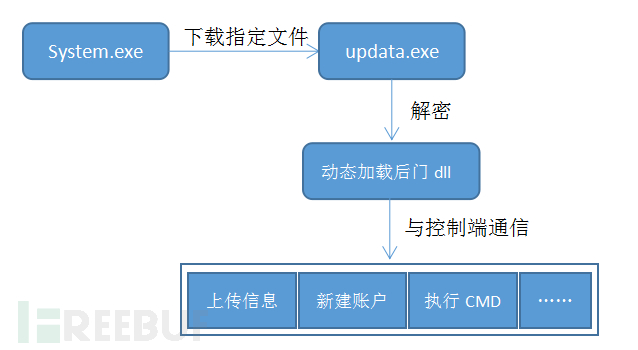

顺着这条线,我们抽样了最近的新鲜样本。由于这些样本行为类似,本文着重使用一个样本3724f09ee61**进行解析,该样本本身是在云服务中发现的,发现的时候名为System.exe。其行为如下:

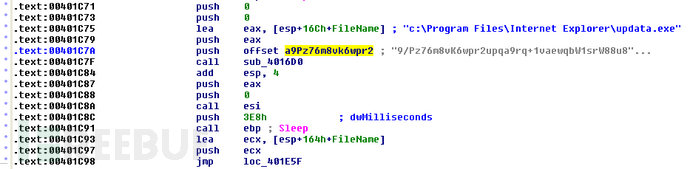

木马启动后,首先通过拼接字符串得到它下一步所下载样本的存放位置,然后再解密一个给定的字符串,即得到它所要下载样本的下载地址:

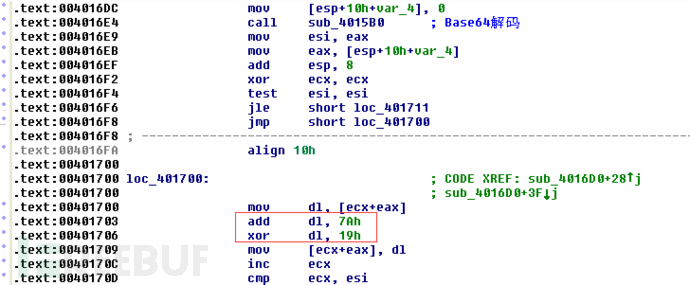

对加密的下载地址首先通过Base64解码算法进行解码,再把解码后的字节通过加0x7A,再异或0×19,解密出下载地址:

解码后的数据为:

将该解码后的数据继续解密得到下载地址:

木马将从上述下载地址中将样本下载下来,并将文件后缀改为.exe放置在之前设定的位置:

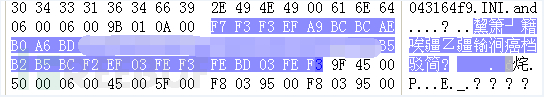

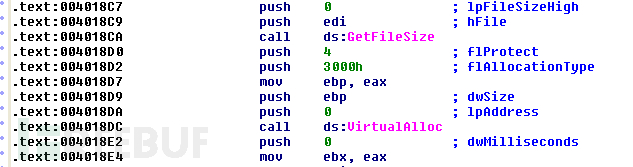

直接查看该下载文件可看到它并不是一个PE文件,其内容已加密。木马申请相应的内存大小,将下载到的文件加载到内存,并进行解密:

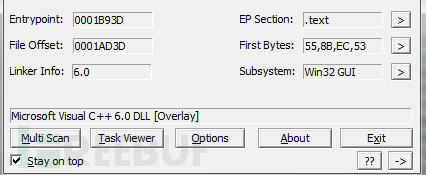

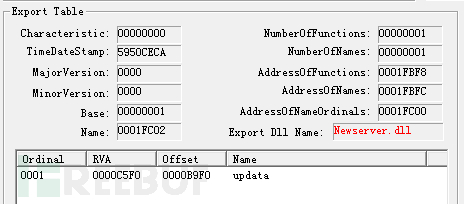

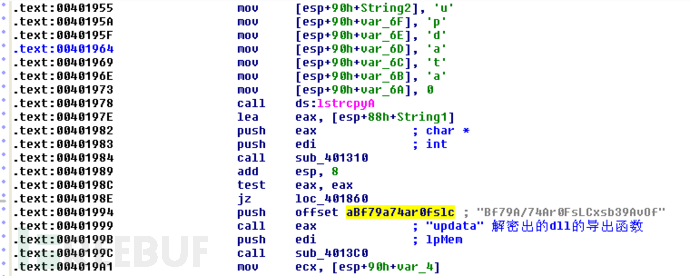

解密完成得到一个PE dll文件,该dll文件有一个名为updata的导出函数:

该dll文件并未保存到本地,而是被木马直接加载到内存,这样很大程度上避免了被杀毒软件直接查杀的情况。木马对加载后的dll获取其导出函数updata的地址,传入一个加密的字符串参数,进行调用。

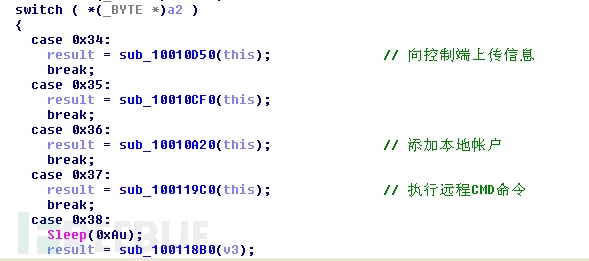

在updata函数中,创建了一个用于接收命令的线程,并解密了其传入参数,得到远程控制端的域名及端口:fand***.f****.net:2017。在完成对控制端的解析之后,木马开始与控制端进行通信,接收并执行控制端发来的命令,向控制端上传信息,在被控端添加本地账户等:

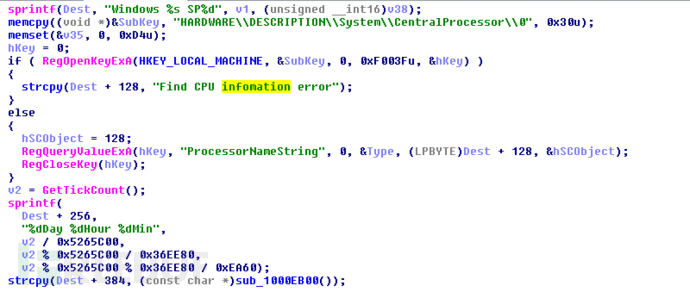

向控制端上传本机的系统版本、机器名、系统日期等信息:

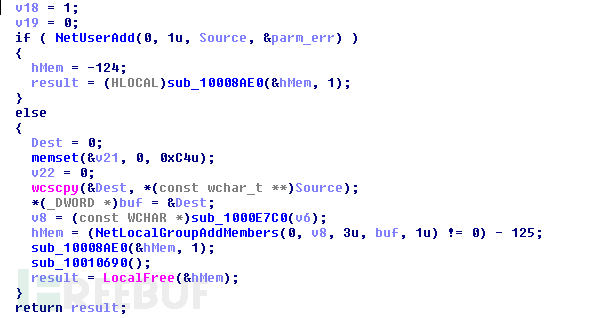

添加本地账户:

其执行流程如下:

样本追溯和攻击流程

在这批样本中,我们发现了以下特点:

1,在云服务上发现的样本网络请求还是指向了云服务。后门启动之后又连向了同一个云服务的其他主机,获取该主机上的一个文件,这个文件才是远控后门的主要逻辑模块。

作者利用这种手段,来产生大量不同的不带后门逻辑的Downloader文件,来躲过杀毒软件监测。

比如上面典型样本就是如此,打开它对应的下载地址如下:

PS:黑手估计是为了省事,竟然直接用了HFS…

2,远控后门不仅仅用于窃取信息,还会用于DDOS,甚至批量注册等各式各样的黑产用途。通过我们对通信协议特征的分析,追述到的主控端系统:

这个系统不仅兼容Win还兼容大多数Linux系统,云平台通吃让他成为了黑产人员的得力工具。

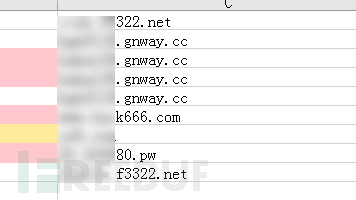

3、大量使用免费,难以追查的动态域名,非主流域名进行犯案。在我们观察到的活跃样本的DNS解析记录中,大量出现了如f3322.net,.gnway.cc等免费试用二级域名的网址,也出现了类似.ren,.pw的各种非主流免费域名。

样本集中提取到的部分仍在活跃的犯案域名:

这些域名由于免费,且注册机制不完善,注册者可以很容易的地伪造注册信息来隐藏自己;同时对于免费二级域名网址,由于注册资料掌握在私人公司手里,也很难让人追查到幕后黑手。

其中一个站点,随意填写的网站注册信息:

4,传播途径仍为老旧漏洞;

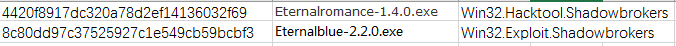

继续深挖后,我们找到了入侵云设施所使用的攻击文件,有一些非常熟悉的内容出现在我们眼前:

永恒之蓝,永恒浪漫,很熟悉的名字,对,就是前段时间横扫教育网的WannaCry所利用的漏洞。

如果在一般家庭用户电脑上,这些漏洞应该半年前就被修复了。然而在云服务上,服务器疏于管理,不能及时更新补丁,同时防火墙策略没有正确设置的话,仍旧能被这些漏洞轻易入侵,置入各种后门,远程主控等等。

5,攻击图谱:

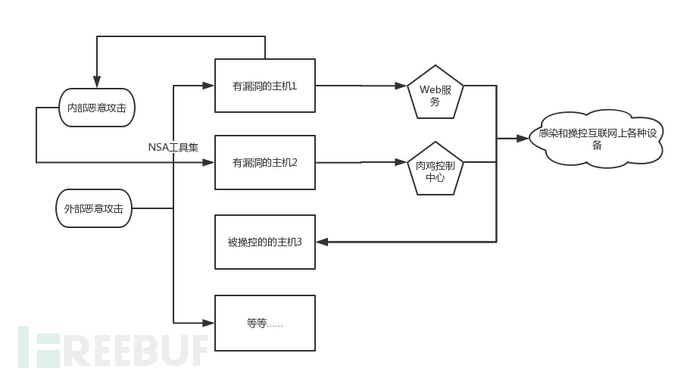

攻击者使用NSA工具从外部攻入云设施后,使用内部设备作为跳板,继续感染内网设备,同时将内网设备开放到外网控制其他设备,大大加剧了风险的传播力度。

总结和反思

云设施的复杂网络环境,会导致被入侵后感染的威胁的危害呈指数型扩大。越来越多的恶意软件开始转移到云设施上进行传播和生成。

一般云设施都在外部流量上做了严密防范,严格的防火墙策略和入侵检测监控都是有的。然而,若一旦某台设备被不幸感染,攻击者通过内网发起攻击的话,入侵难度就小得多。

在此次调查中,云服务中内网设备感染了大量指向云服务本身设备的后门,有力印证了上面这点。

因此云设施的安全自动化运维势在必行,云服务提供包括打补丁,防火墙设置等自动或者人工的配置和咨询服务,对提升云服务品质,提升云设施安全水准有很大作用。用户购买和使用这些服务可以免去大部分安全方面的后顾之忧,保障业务健壮性和可持续性。