| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2026-1048] 作者: 凡诺 发表于: [2017-11-13]

本文共 [441] 位读者顶过

黑色绿洲(BlackOasis) APT 利用了Adobe Flash 的漏洞CVE-2017-11292。最近,我们发现除了黑色绿洲 APT 外,还有另外一个APT 攻击也利用了CVE-2017-11292这个漏洞。

样本分析:

这个APT 样本是一个大小为14K左右的.doc 文件,文件名为”World War3.doc”。双击运行的话,会发现Word 一闪而后退出,同时产生一个新的Word进程。

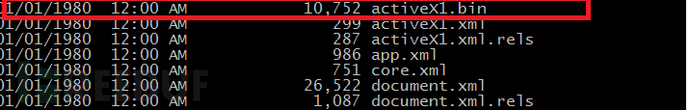

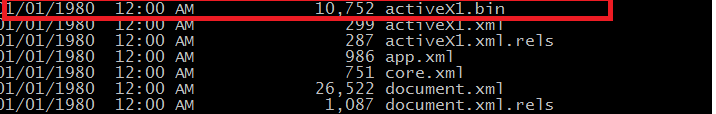

第一步:解压(这个不必说了吧.....就是直接用解压工具解压就好了。)这个doc文件,发现有个activeX1.bin文件很可疑。

[出自:jiwo.org]

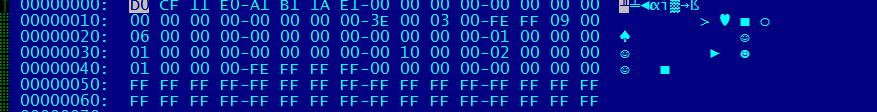

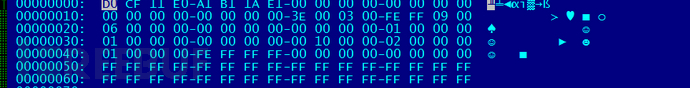

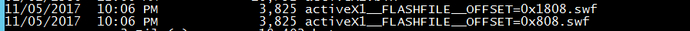

第二步:验证activeX1.bin的16进制内容,发现是doc文件。同时发现里面嵌套了2个 3.8K大小的SWF文件,用md5效验一下验证是同一个文件3。

3

3

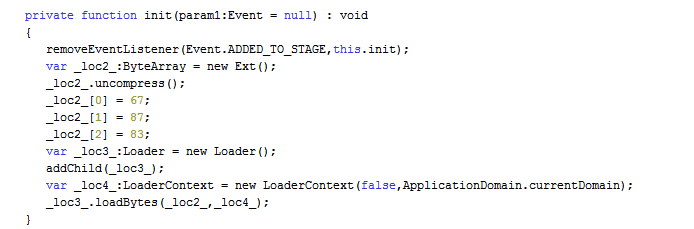

第三步:反编译。

第四步: 补齐CWS头,继续反编译得到接下来的代码经过分析是到服务器上去下载“/p99uvs0.php",下载配置文件k1=77wn6p1cl1k4&k2=3q1htxrk0ocm6uax&k3=131&k4=177:

参数定义如下表:

| k1 | 漏洞利用的 URL |

|---|---|

| k2 | 有效载荷(Payload)的URL |

| k3 | 漏洞利用模块解密的密钥 |

| k4 | 有效载荷(Payload)的解密的密钥 |

解密后的漏洞利用程序是个混淆过的SWF程序。反混淆后再反编译,正是CVE-2017-11292的漏洞利用代码。然后使用windbg做调试,

仔细分析该处指令不难发现,这种攻击方法是Hacking Team 使用的破坏MethodInfo._implGPR() 虚函数指针的方法。这个函数是进入JIT 生成代码的函数,这种攻击的方法好处是可以绕过CFG的保护(这个函数并没有被CFG保护)。

至此本分析告一段落。