| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

0月Microsoft 再次更新62个漏洞补丁,其中最重要的一个是CVE-2017-11779,它允许远程攻击者通过特制的DNS 响应在目标计算机上执行任意代码~!!! [出自:jiwo.org]

Bishop Fox曝光了该漏洞,它影响Windows Server 2012 、 2016, Windows 8.1 和 Windows 10。Microsoft 称该漏洞是由于Windows DNSAPI (dnsapi.dll) 处理 DNS 响应方式问题造成的,并认为该漏洞利用“困难”。

Bishop Fox称攻击者需要利用中间人攻击(MitM),利用该漏洞(例如通过一个受害者连接到的没有保护的公共wi-fi 连接)。

然后,攻击者利用发出DNS 请求的应用程序的上下文中执行任意代码 (如 web 浏览器)。攻击过程不需要用户交互, 且可以提供“无限制的利用可能”,并且没有任何警告用户未经授权的活动。

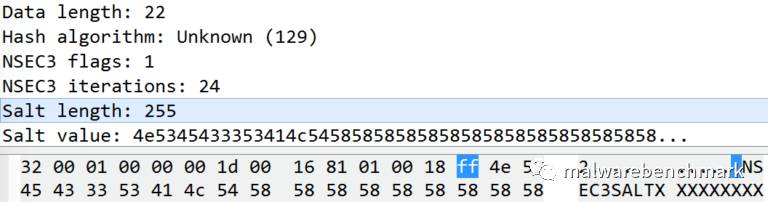

攻击依赖缓冲区溢出漏洞, 可触发使用错误的 NSEC3 记录, 以响应用户的 web 浏览器或其他应用程序所做的 DNS 请求。

NSEC3 是一种资源记录, 它是域名系统安全扩展 (DNSSEC) 协议的一部分, 它旨在防止 DNS 欺骗攻击。2008年3月,DNSSec记录类型NSEC3的RFC5155生效。截至2014年初,全球390个顶级域名中已经有197个签署了DNSSEC安全协议,部署比例超过53%。在新通用顶级域(New gTLD)申请中,DNSSEC已经作为必要的申请条件写入了申请人指南。

"此漏洞可能会影响在不同权限级别 (包括系统) 上运行的进程, 并在失败时重新启动 svchost.exe 下的 DnsCache 服务," Bishop Fox的研究人员在博客中说。"这意味着攻击者可以首先杀死 DnsCache 服务, 使其具有更具确定性的堆启动状态, 利用此问题泄漏的地址以攻击ASLR, 然后在交付最终攻击时使用公开的地址。”

Bishop Fox关于 CVE-2017-11779 的技术细节的博文地址:

https://www.bishopfox.com/blog/2017/10/a-bug-has-no-name-multiple-heap-buffer-overflows-in-the-windows-dns-client/

新的功能总是带来新的漏洞, 将 DNSSEC 引入 Windows 也不例外。最后一英里 (在您的计算机和它的 dns 解析程序之间) 将仍然是 dns 中的一个薄弱环节, 因此请考虑使用虚拟专用网络 (VPN) 或使用您的手机作为个人热点, 以减少攻击者干扰您的 dns 通信的可能性。

S再次提醒,该漏洞绝非Microsoft 所称的“难以利用”,想想一下我们入住宾馆所用的wifi吧,要么没密码、要么就是可以轻易猜测的密码(房间号、宾馆电话等等)~!

另外,想要研究该漏洞的童鞋有“福利”:

Andzakovic,写了 fuzzotron 工具-一个版本可以用来触发此漏洞。