| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

临近2021春节年末,我们SINE安全监测中心发现Linux系统被爆出致命漏洞,导致大部分服务器受到黑客的攻击与入侵,该漏洞发生的根源是由于系统的管理命令。SUDO存在问题,导致普通用户无需输入root密码,可以直接使用sudo命令提权到root管理员权限,这漏洞是今年linux爆出的最大的漏洞,危害性极高,目前受漏洞影响的Linux版本是Linux Sudo1.8.2- 1.8.31p2 LinuxSudo1.9.0- 1.9.5 p1等版本,可以说是大多数的linux系统都有漏洞。目前我们已对SINE安全的客户服务器紧急修复该漏洞,目前可防御该漏洞的攻击,与黑客的入侵。 [出自:jiwo.org]

通过对其他服务器以及网站的安全检测,该linux漏洞已经被黑客利用导致国内的许多网站受到攻击,篡改,网站被劫持跳转,数据被窃取,导致信息泄露,有些网站的数据库也被黑客攻击,危害性太大。

我们SINE安全来详细分析下这次漏洞,首先什么是linux的管理命令? SUDO是可以允许管理员让普通用户执行root命令的1个工具,相当于su或者halt的命令,这样可以减少root登陆时间和管理,也可以提高linux系统的安全性,可这样的1个指令工具,本身是为了更好的管理,以及linux的安全,竟然存在溢出漏洞,该漏洞编号是CVE-2021-3156,据报道称该漏洞已存在十年了,简单来讲,,大部分的linux系统都存在漏洞,可导致黑客利用普通用户无需root密码,直接变成root管理员权限。

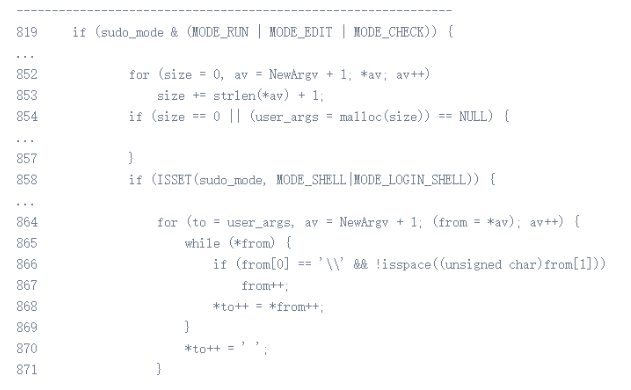

漏洞发生的主要因素是sudo对一些非法参数的转义存在问题,将反斜杠等特殊的字符给转义成别的参数了,造成了溢出漏洞,sudo -i 运行命令的情况下,黑客可植入特殊字符,直接绕过输入root密码,直接获取管理员权限。具体利用POC如下图:

漏洞利用的难度系数很低,大部分的黑客都会使用,漏洞伤害较大,建议使用linux服务器的运维技术以及安全维护技术,尽快对linuxl漏洞进行升级,漏洞修复办法对于自动分配的普通用户进行限制,包括网站使用的账户也要进行限制,SSH登陆做IP白名单限制,SUDU命令升级到最新版本。如过您的服务器也因该LINUX漏洞遭受到了攻击,可以找专业的服务器安全公司进行防护与漏洞修复。