| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-2599] 作者: 闲云野鸡 发表于: [2020-03-06] [2020-03-06]被用户:浩丶轩 修改过

本文共 [420] 位读者顶过

漏洞简介

[出自:jiwo.org]

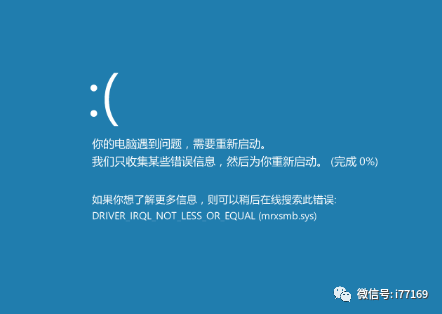

服务器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的文件服务器访问文件资源。这个崩溃发生的模块是“mrxsmb”。这是一个微软服务器消息块(SMB)的重定向器。Windows 8.1和Windows server 2012 R2存在该漏洞,在Windows 8.1 (x86)上执行,发送一个精心构造的数据包,因为它想要从地址0x00000030的内存中读取一个受保护的(空页保护)值,该值处于受保护的内存空间,会引起内核的处理异常,迫使机器重启造成拒绝服务。

漏洞环境

kali :192.168.10.183

windows 8.1: 192.168.10.230

windows 2012 : 192.168.123.232

漏洞复现

kali下载CVE-2018-0833

git clone https://github.com/RealBearcat/CVE-2018-0833

cd CVE-2018-0833

python poc.py

先看看poc.py文件内容:

运行poc.py 这里我下载时我把文件重命名为ok.py了。kali等待被访问

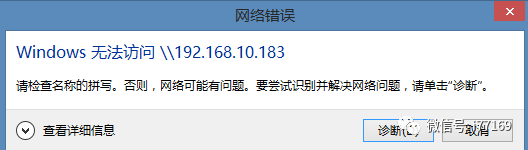

第一次用的环境是Windows8.1,但是访问kali时报错了。

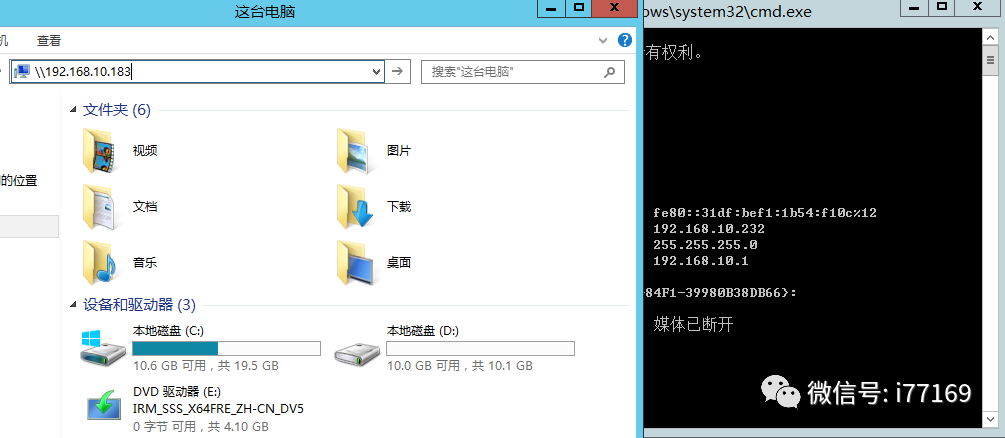

第二次用的是Windows2012,这回访问成功了,kali也收到数据发送payload

等待几秒Windows2012就蓝屏了收集信息重启,看样子是利用成功了