| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-1970] 作者: 对不起 发表于: [2018-09-26]

本文共 [434] 位读者顶过

360追日团队发现毒云藤组织对中国国防、政府、科技、教育以及海事机构等重点单位和部门进行了长达11年的网络间谍活动。该组织主要关注军工、中美关系、两岸关系和海洋相关领域。该组织在初始攻击环节主要采用鱼叉式钓鱼邮件攻击,攻击之前对目标进行了深入调研和精心挑选,选用与目标所属行业或领域密切相关的内容构造诱饵文件和邮件,主要是采用相应具体领域相关会议材料、研究成果或通知公告等主题。期间漏洞文档样本数量10个,其中包含1个0day漏洞。[出自:jiwo.org]

https://mp.weixin.qq.com/s?__biz ... LLwaLyaFe6bRn0Lq#rd

毒云藤(APT-C-01)军政情报刺探者揭露.pdf

毒云藤(APT-C-01)军政情报刺探者揭露.pdf

2 研究者发现僵尸网络Gafgyt使用NUP技术

研究人员发现Gafgyt 僵尸网络的一个新版本在过去几个小时内传播开来,该变种是在意大利ISP Aruba的IP地址上找到的。从受感染的服务器上下载到四个特定体系结构编译样本X86-64、X86-32、MIPS、ARM。值得注意的是该变种实现了Non Un-Packable技术,这是一个未命名的打包器,静态分析更加困难。一旦机器被感染,恶意软件就会联系其命令和控制基础架构,该架构与下载恶意软件的存储库的服务器一致。恶意软件首先连接C&C以将其自身注册为新机器人。通过端口1629使用TCP协议执行到服务器的通信。

https://securityaffairs.co/wordp ... -nup-technique.html

Dissecting the first Gafgyt bot implementing the “Non.pdf

Dissecting the first Gafgyt bot implementing the “Non.pdf

3 Newegg网站再次出现恶意脚本MageCart

窃取英国航空公司、Feedify以及ABS-CBN公司的MageCart恶意脚本再次出现在在线技术零售商Newegg网站上。当用户在Newegg购买商品时,需要输入他们的送货信息,然后跳转到第二页输入付款信息。在检查付款的过程中恶意脚本收集付款信息,将其转换为JSON上传到攻击者操作的网站。作为最大的在线技术零售商之一,Newegg每月接待超过5000万顾客,此次长达一个多月的攻击将影响大规模用户。Newegg已经开始向他们的客户发送电子邮件,为违规行为道歉并解释发生的事情。

https://www.bleepingcomputer.com ... ed-magecart-script/

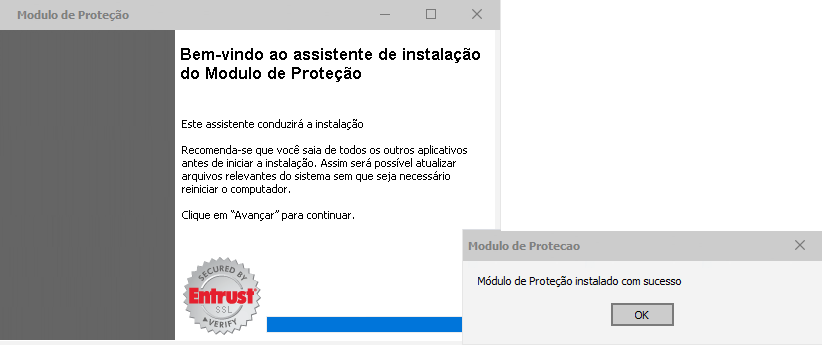

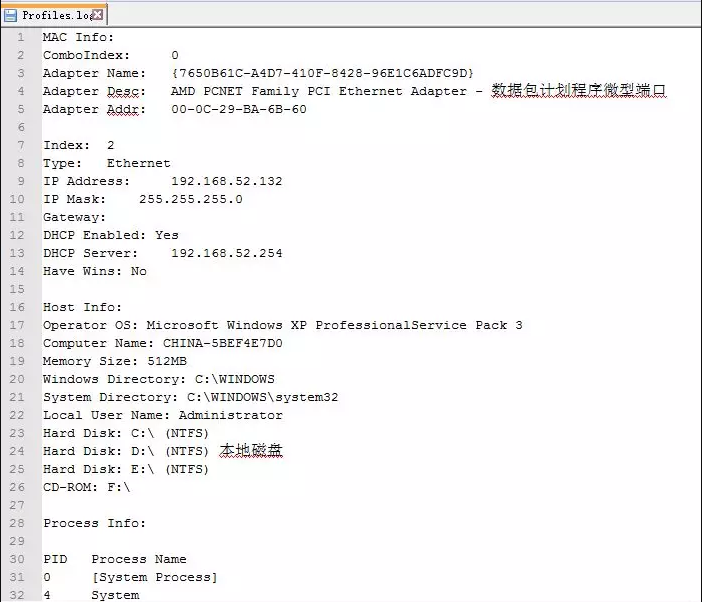

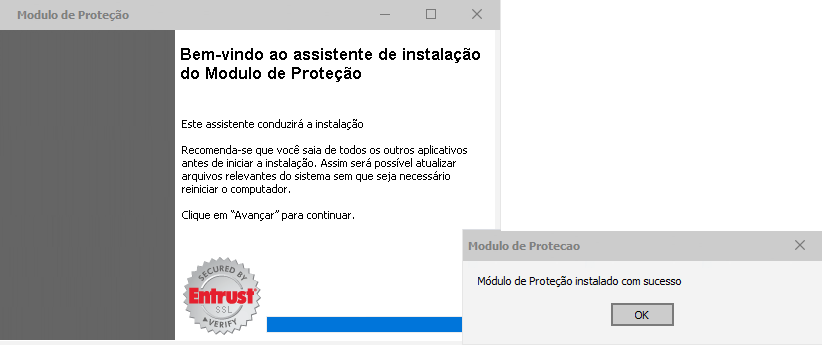

4 研究人员发布银行木马CamuBot分析报告

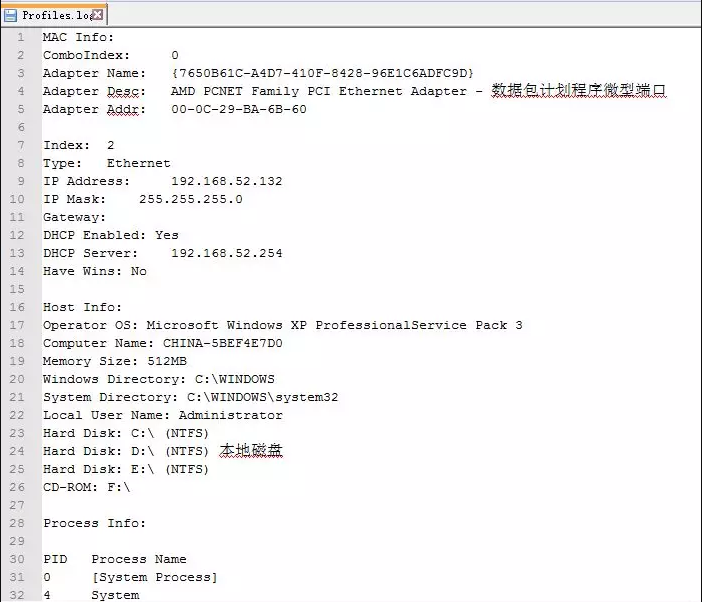

CamuBot是针对巴西银行的恶意软件,它伪装成银行所需的安全应用程序诱使用户下载安装。每次攻击时,文件的名称和下载的URL都会发生变化。CamuBot将两个文件写入文件夹,以在设备上建立代理模块。可执行文件的名称不是静态的,每次攻击都会发生变化。然后恶意软件将自身添加到防火墙的规则中以使其显得可信。为了与受感染的设备通信,CamuBot建立了基于Secure Shell(SSH)的SOCKS代理。加载代理模块并建立端口转发,攻击者通过受感染的计算机引导自己的流量,并在访问受感染的银行帐户时使用受害者的IP地址。

https://securityintelligence.com ... -banking-customers/

5 比特币团队修补了软件中的拒绝服务漏洞

比特币团队发布比特币0.16.3版本,修补了软件中的一个严重漏洞CVE-2018-17144。该漏洞影响比特币核心,即比特币节点(矿工)在其服务器上运行的软件以及使整个比特币网络保持运行的软件。研究人员指出该漏洞可被远程利用,如果攻击者控制或添加足够的恶意节点到比特币网络然后导致崩溃,他可以对比特币网络执行攻击并操纵交易以获得经济利益。

https://www.zdnet.com/article/bu ... rencies-to-attacks/

6 西部数据My Cloud被发现权限提升漏洞

研究人员发现了西部数据My Cloud平台中的一个特权提升漏洞CVE-2018-17153,攻击者可利用该漏洞通过HTTP请求获得对设备的管理级访问权限,从而运行命令、访问存储的数据、修改/复制数据以及擦除NAS。对My Cloud设备的身份验证过程会生成绑定到用户IP地址的服务器端会话。完成此步骤后,可以通过在HTTP请求中发送cookie“username = admin”来调用经过身份验证的CGI模块。一年多前,就有研究人员提出这个漏洞,但该公司拒绝承认或解决该问题。研究人员表示黑客很可能利用西部数据的产品漏洞进行勒索活动,并建议使用NAS设备的用户启用自动更新并且不要直接将设备暴露在互联网上。

https://mp.weixin.qq.com/s?__biz ... LLwaLyaFe6bRn0Lq#rd

毒云藤(APT-C-01)军政情报刺探者揭露.pdf

毒云藤(APT-C-01)军政情报刺探者揭露.pdf 2 研究者发现僵尸网络Gafgyt使用NUP技术

研究人员发现Gafgyt 僵尸网络的一个新版本在过去几个小时内传播开来,该变种是在意大利ISP Aruba的IP地址上找到的。从受感染的服务器上下载到四个特定体系结构编译样本X86-64、X86-32、MIPS、ARM。值得注意的是该变种实现了Non Un-Packable技术,这是一个未命名的打包器,静态分析更加困难。一旦机器被感染,恶意软件就会联系其命令和控制基础架构,该架构与下载恶意软件的存储库的服务器一致。恶意软件首先连接C&C以将其自身注册为新机器人。通过端口1629使用TCP协议执行到服务器的通信。

https://securityaffairs.co/wordp ... -nup-technique.html

Dissecting the first Gafgyt bot implementing the “Non.pdf

Dissecting the first Gafgyt bot implementing the “Non.pdf 3 Newegg网站再次出现恶意脚本MageCart

窃取英国航空公司、Feedify以及ABS-CBN公司的MageCart恶意脚本再次出现在在线技术零售商Newegg网站上。当用户在Newegg购买商品时,需要输入他们的送货信息,然后跳转到第二页输入付款信息。在检查付款的过程中恶意脚本收集付款信息,将其转换为JSON上传到攻击者操作的网站。作为最大的在线技术零售商之一,Newegg每月接待超过5000万顾客,此次长达一个多月的攻击将影响大规模用户。Newegg已经开始向他们的客户发送电子邮件,为违规行为道歉并解释发生的事情。

https://www.bleepingcomputer.com ... ed-magecart-script/

4 研究人员发布银行木马CamuBot分析报告

CamuBot是针对巴西银行的恶意软件,它伪装成银行所需的安全应用程序诱使用户下载安装。每次攻击时,文件的名称和下载的URL都会发生变化。CamuBot将两个文件写入文件夹,以在设备上建立代理模块。可执行文件的名称不是静态的,每次攻击都会发生变化。然后恶意软件将自身添加到防火墙的规则中以使其显得可信。为了与受感染的设备通信,CamuBot建立了基于Secure Shell(SSH)的SOCKS代理。加载代理模块并建立端口转发,攻击者通过受感染的计算机引导自己的流量,并在访问受感染的银行帐户时使用受害者的IP地址。

https://securityintelligence.com ... -banking-customers/

5 比特币团队修补了软件中的拒绝服务漏洞

比特币团队发布比特币0.16.3版本,修补了软件中的一个严重漏洞CVE-2018-17144。该漏洞影响比特币核心,即比特币节点(矿工)在其服务器上运行的软件以及使整个比特币网络保持运行的软件。研究人员指出该漏洞可被远程利用,如果攻击者控制或添加足够的恶意节点到比特币网络然后导致崩溃,他可以对比特币网络执行攻击并操纵交易以获得经济利益。

https://www.zdnet.com/article/bu ... rencies-to-attacks/

6 西部数据My Cloud被发现权限提升漏洞

研究人员发现了西部数据My Cloud平台中的一个特权提升漏洞CVE-2018-17153,攻击者可利用该漏洞通过HTTP请求获得对设备的管理级访问权限,从而运行命令、访问存储的数据、修改/复制数据以及擦除NAS。对My Cloud设备的身份验证过程会生成绑定到用户IP地址的服务器端会话。完成此步骤后,可以通过在HTTP请求中发送cookie“username = admin”来调用经过身份验证的CGI模块。一年多前,就有研究人员提出这个漏洞,但该公司拒绝承认或解决该问题。研究人员表示黑客很可能利用西部数据的产品漏洞进行勒索活动,并建议使用NAS设备的用户启用自动更新并且不要直接将设备暴露在互联网上。