| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-1894] 作者: 闲云野鸡 发表于: [2018-09-11]

本文共 [355] 位读者顶过

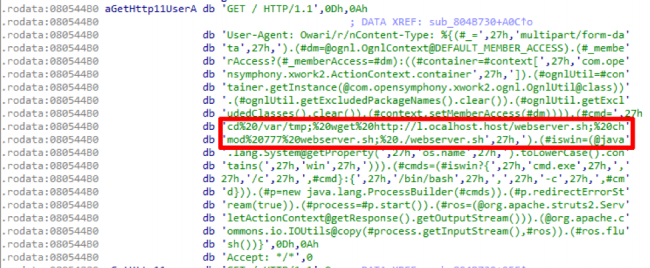

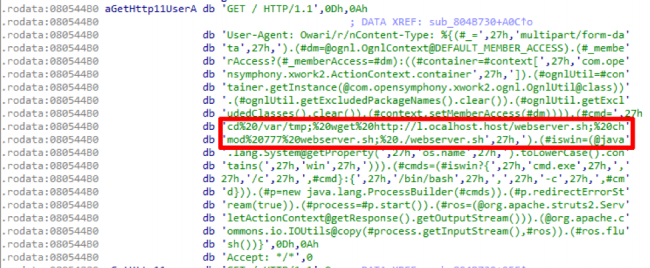

2018年9月7日,Unit 42发现了物联网僵尸网络Mirai和Gafgyt的新变种。新的Mirai版本利用了16个漏洞,值得注意的是利用了与Equifax数据泄露相关的Apache Struts漏洞,这表明Mirai还在不断发展完善。研究人员发现托管这些Mirai样本的域名在8月份之前已解析为不同的IP地址。在此期间,Gafgyt的样本间歇性地把该IP当作C2,该样本利用了SonicWall漏洞CVE-2018-9866,该漏洞影响旧版本的SonicWall全球管理系统(GMS)。这些变化表明攻击者越来越多的瞄准使用旧版设备的企业。[出自:jiwo.org]

https://researchcenter.paloalton ... e-struts-sonicwall/

2 研究人员发现攻击者通过智能手机监视伊朗公民

以色列网络安全公司Check Point发现针对数百名伊朗公民的间谍活动,攻击者在智能手机中植入恶意软件进行监视,监控的应用程序之一来自固件系统更新网站,该网站最初链接到伊朗的互联网协议地址,然后切换到俄语。调查发现约有240人受到影响,几乎所有人都是伊朗人,也有少部分英国人和阿富汗人。研究人员认为攻击者来自伊朗。

https://deccanchronicle.com/tech ... eration-report.html

3 研究人员发现越来越多iOS程序收集用户信息出售

研究人员表示越来越多的iOS应用程序收集iPhone用户的位置数据、WiFi网络ID和其他数据,并将其出售给广告公司。调查发现这些应用程序都嵌入了由广告和营销公司提供的跟踪代码。许多情况下,隐藏的跟踪代码可以在任何时候运行,不断发送用户的GPS坐标等信息。某些应用还会收集其他类型的设备信息,包括加速计信息(X轴,Y轴,Z轴)、广告标识符(IDFA)、电池电量百分比和状态(电池或USB充电器)、蜂窝网络MCC / MNC 、蜂窝网络名称、GPS海拔高度和/或速度、出发/到达某个位置的时间戳等。研究团队发布的报告列出了12个获得数据的公司,包含跟踪代码的24个应用程序以及包含窃取资金代码的100个新闻应用程序。

https://securityaffairs.co/wordp ... s-collect-data.html

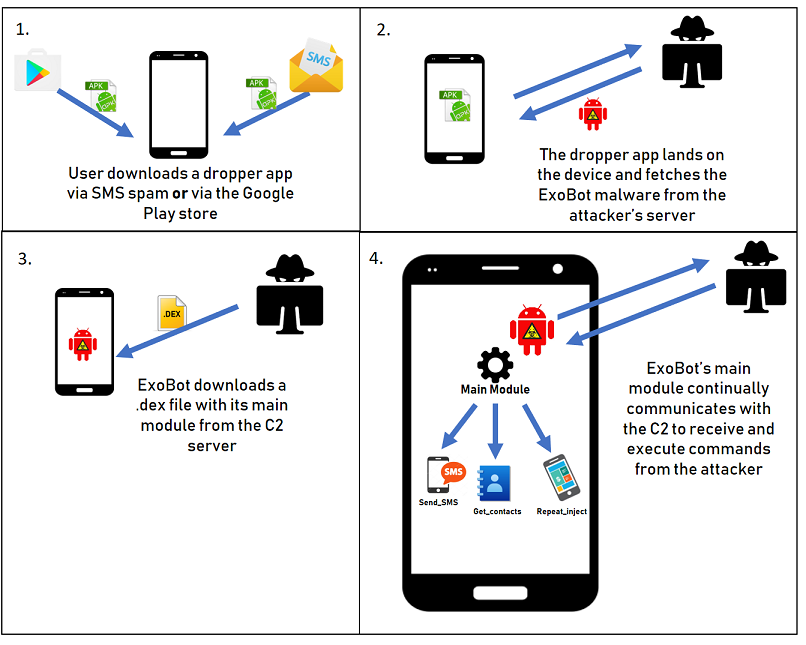

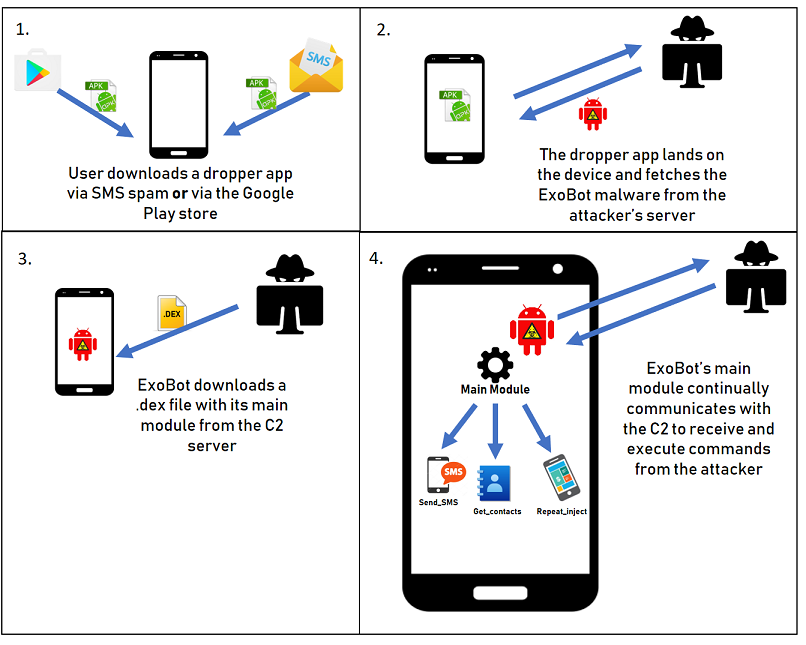

4 研究团队对银行木马ExoBot源代码进行深入分析

Android银行木马ExoBot源代码最近泄漏,IBM X-Force研究团队深入研究了恶意软件的内部架构。ExoBot是Android恶意软件,最初基于Marcher代码。通过分析ExoBot源代码,X-Force的研究人员发现恶意软件具有一些值得注意的功能,例如在运行时加载的动态模块和一些用于规避流行沙箱的反仿真技巧。为了避开沙箱和自动分析,ExoBot在运行之前会执行反仿真检查、Antidebugging调试以及国家/地区过滤。ExoBot通过获得管理员权限级别以建立其持久性机制,并确保用户无法在不禁用具有相同权限的恶意软件的情况下删除应用程序。为了保护其资源,ExoBot的开发人员使用两种混淆技术。此外,ExoBot具有以动态方式加载其模块的独特方法。

https://securityintelligence.com ... leaked-source-code/

5 GAO发布一年前Equifax数据泄露事件详细报告

美国政府问责局(GAO)发布了报告对2017年5月Equifax的数据泄露事件进行了详细说明。攻击者利用Apache Struts开发框架中的漏洞获取对Equifax系统的访问权限。该漏洞影响了美国、加拿大和英国的大约1.45亿客户。泄露的数据包括社会安全号码、出生日期、家庭地址、电子邮件地址、驾驶证号码、支付卡、争议文件等。根据GAO报告,攻击者在安全漏洞公布后几天就开始扫描Equifax的Struts漏洞系统。攻击者获得了门户网站执行系统级命令的权限,从而可以查询数十个数据库,找到个人身份信息(PII)。报告称攻击者大约访问了9000次数据库。

https://www.securityweek.com/att ... ityWeek+RSS+Feed%29

6 Google发布针对Android系统的安全补丁更新

谷歌发布了九月的安全公告,解决了2018-09-01安全补丁级别的24个漏洞以及2018-09-05安全补丁级别的共计35个漏洞。在2018-09-01安全补丁级别的漏洞中有五个关键漏洞,其中有三个影响System的特权提升漏洞,两个Media框架中的远程代码执行漏洞。谷歌还修补了Android运行时的高风险漏洞以及框架、库、媒体框架和系统中的高风险漏洞,此外还有两个媒体框架和系统中的两个中等严重性漏洞。 在使用2018-09-05安全补丁级别解决的35个漏洞中,6个被评为关键漏洞,27个为高风险漏洞,2个为中等严重性漏洞。此更新还包括一系列适用于Google设备的功能补丁。

https://researchcenter.paloalton ... e-struts-sonicwall/

2 研究人员发现攻击者通过智能手机监视伊朗公民

以色列网络安全公司Check Point发现针对数百名伊朗公民的间谍活动,攻击者在智能手机中植入恶意软件进行监视,监控的应用程序之一来自固件系统更新网站,该网站最初链接到伊朗的互联网协议地址,然后切换到俄语。调查发现约有240人受到影响,几乎所有人都是伊朗人,也有少部分英国人和阿富汗人。研究人员认为攻击者来自伊朗。

https://deccanchronicle.com/tech ... eration-report.html

3 研究人员发现越来越多iOS程序收集用户信息出售

研究人员表示越来越多的iOS应用程序收集iPhone用户的位置数据、WiFi网络ID和其他数据,并将其出售给广告公司。调查发现这些应用程序都嵌入了由广告和营销公司提供的跟踪代码。许多情况下,隐藏的跟踪代码可以在任何时候运行,不断发送用户的GPS坐标等信息。某些应用还会收集其他类型的设备信息,包括加速计信息(X轴,Y轴,Z轴)、广告标识符(IDFA)、电池电量百分比和状态(电池或USB充电器)、蜂窝网络MCC / MNC 、蜂窝网络名称、GPS海拔高度和/或速度、出发/到达某个位置的时间戳等。研究团队发布的报告列出了12个获得数据的公司,包含跟踪代码的24个应用程序以及包含窃取资金代码的100个新闻应用程序。

https://securityaffairs.co/wordp ... s-collect-data.html

4 研究团队对银行木马ExoBot源代码进行深入分析

Android银行木马ExoBot源代码最近泄漏,IBM X-Force研究团队深入研究了恶意软件的内部架构。ExoBot是Android恶意软件,最初基于Marcher代码。通过分析ExoBot源代码,X-Force的研究人员发现恶意软件具有一些值得注意的功能,例如在运行时加载的动态模块和一些用于规避流行沙箱的反仿真技巧。为了避开沙箱和自动分析,ExoBot在运行之前会执行反仿真检查、Antidebugging调试以及国家/地区过滤。ExoBot通过获得管理员权限级别以建立其持久性机制,并确保用户无法在不禁用具有相同权限的恶意软件的情况下删除应用程序。为了保护其资源,ExoBot的开发人员使用两种混淆技术。此外,ExoBot具有以动态方式加载其模块的独特方法。

https://securityintelligence.com ... leaked-source-code/

5 GAO发布一年前Equifax数据泄露事件详细报告

美国政府问责局(GAO)发布了报告对2017年5月Equifax的数据泄露事件进行了详细说明。攻击者利用Apache Struts开发框架中的漏洞获取对Equifax系统的访问权限。该漏洞影响了美国、加拿大和英国的大约1.45亿客户。泄露的数据包括社会安全号码、出生日期、家庭地址、电子邮件地址、驾驶证号码、支付卡、争议文件等。根据GAO报告,攻击者在安全漏洞公布后几天就开始扫描Equifax的Struts漏洞系统。攻击者获得了门户网站执行系统级命令的权限,从而可以查询数十个数据库,找到个人身份信息(PII)。报告称攻击者大约访问了9000次数据库。

https://www.securityweek.com/att ... ityWeek+RSS+Feed%29

6 Google发布针对Android系统的安全补丁更新

谷歌发布了九月的安全公告,解决了2018-09-01安全补丁级别的24个漏洞以及2018-09-05安全补丁级别的共计35个漏洞。在2018-09-01安全补丁级别的漏洞中有五个关键漏洞,其中有三个影响System的特权提升漏洞,两个Media框架中的远程代码执行漏洞。谷歌还修补了Android运行时的高风险漏洞以及框架、库、媒体框架和系统中的高风险漏洞,此外还有两个媒体框架和系统中的两个中等严重性漏洞。 在使用2018-09-05安全补丁级别解决的35个漏洞中,6个被评为关键漏洞,27个为高风险漏洞,2个为中等严重性漏洞。此更新还包括一系列适用于Google设备的功能补丁。