| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-1772] 作者: 对不起 发表于: [2018-08-29]

本文共 [500] 位读者顶过

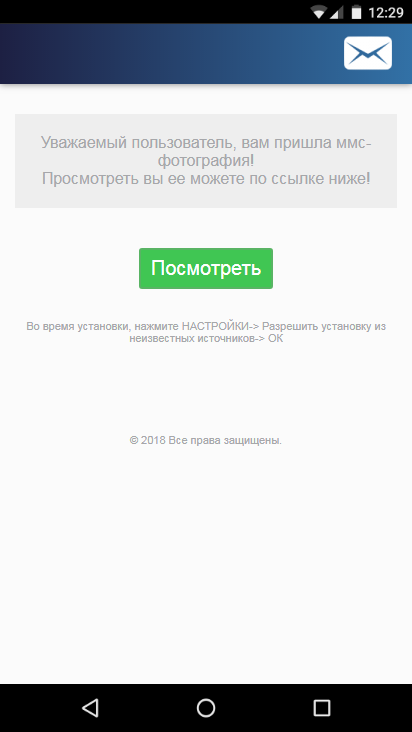

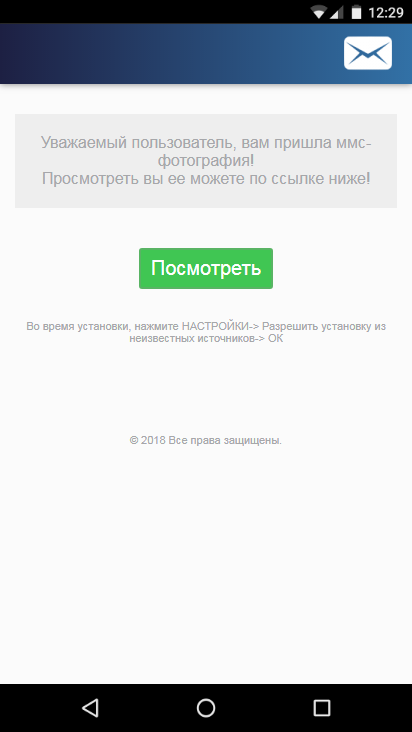

安全厂商卡巴斯基发现最新版本的特洛伊木马Asacub,从俄罗斯最大银行之一的移动银行服务相关的Android设备用户窃取资金。安全人员对木马Asacub家族进行了分析,发现Asacub由Trojan-SMS.AndroidOS.Smaps发展而来。Asacub通过向手机银行用户网络钓鱼短信传播,其中包含链接和查看照片或彩信的优惠,用户点击后将下载木马的APK文件,安装过程中Asacub会反复提示用户,使用设备管理员权限或使用AccessibilityService的权限,直到获取权限,然后设置为默认的SMS应用程序。安装后,Asacub可以与攻击者的C&C服务器通信。Asacub攻击98%发生在俄罗斯,但也攻击了包括乌克兰,土耳其,德国,白俄罗斯,波兰,亚美尼亚,哈萨克斯坦,美国和其他国家的用户。[出自:jiwo.org]

https://securelist.com/the-rise-of-mobile-banker-asacub/87591/

2 安全厂商分析Geodo恶意软件转变方式

安全厂商Cofense对观察到Geodo恶意软件的行为、基础设施选择和扩散的转变方式进行了分析。Geodo(也被称为Emotet)恶意软件是一种银行木马,目前有五种不同的变体,与Cridex等恶意软件软件交织在一起。研究人员最近发现Geodo分发目的从以前的信息窃取转向作为加载器平台出租作为长期收益战略。Geodo能够提供额外的金融驱动木马TrickBot、Zeus Panda。Geodo所攻击领域从教育、政府,已经扩展到金融机构,发送以交付为主题并带有恶意url邮件,用户点击url,下载的Office文档后,将启用宏,以下载Geodo。Cofense称将在后续报告中深入探讨Geodo的技术细节。

https://cofense.com/dark-realm-shifting-ways-geodo-malware/

3 研究人员发现新的POS恶意软件RtPOS

Booz Allen Hamilton的安全人员近日检索到新POS恶意软件样本,该恶意软件称为RtPOS。研究人员通过逆向工程分析发现,攻击者将恶意文件alohae.exe伪装成Windows登录服务,该程序中存在俄语(RU)语言代码,只接受负责在受害者的机器上安装和删除服务的“/install” 和“/remove”参数。通过install参数设置WinLogon服务。安装完成后,RtPOS在受感染的计算机上迭代可用或正在运行的进程。最后,RtPOS使用ReadProcessMemory函数来访问受损系统的内存空间,使用Luhn算法验证所找到的支付卡号,创建DAT文件,写入RtPOS日志文件的信用卡号。研究人员称RtPOS不是独立的恶意软件,可能只是一个开发中的POS恶意软件系列的一部分。

https://boozallenmts.com/resourc ... re-family-uncovered

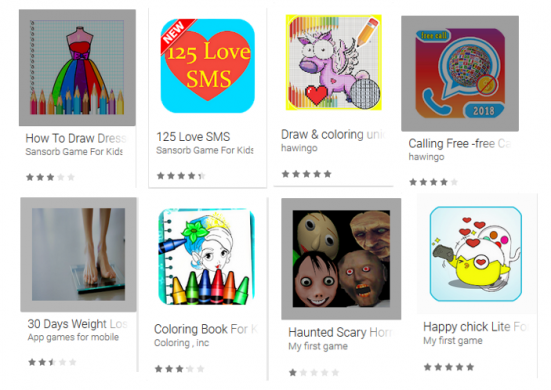

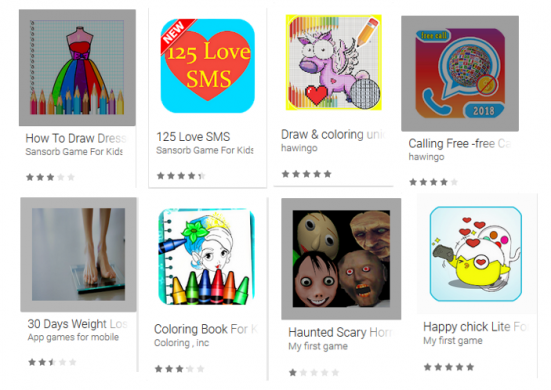

4 Google Play出现新版Hiddad恶意软件

Quick Heal安全实验室在Google Play商店中发现了几个应用程序,为Android.Hiddad.A恶意软件变种。在用户安装后,恶意应用程序将隐藏自己并在特定时间间隔后,使用其它应用程序显示全屏广告来中断用户。安装完成后,恶意软件修改其应用程序为Google Play Service(Google服务)或Google Play Store(Google商店),并且其图标还进行了伪装:要么伪装成Google Play Store的图标、默认Android的图标或者是YouTube的图标。这样一来,即使用户想要卸载这些恶意应用,也会因为真假难辨,而难以卸载成功。目前此类恶意应用程序下载量超过5万次,Google已将其从Play商店中删除。

https://blogs.quickheal.com/awar ... -google-play-store/

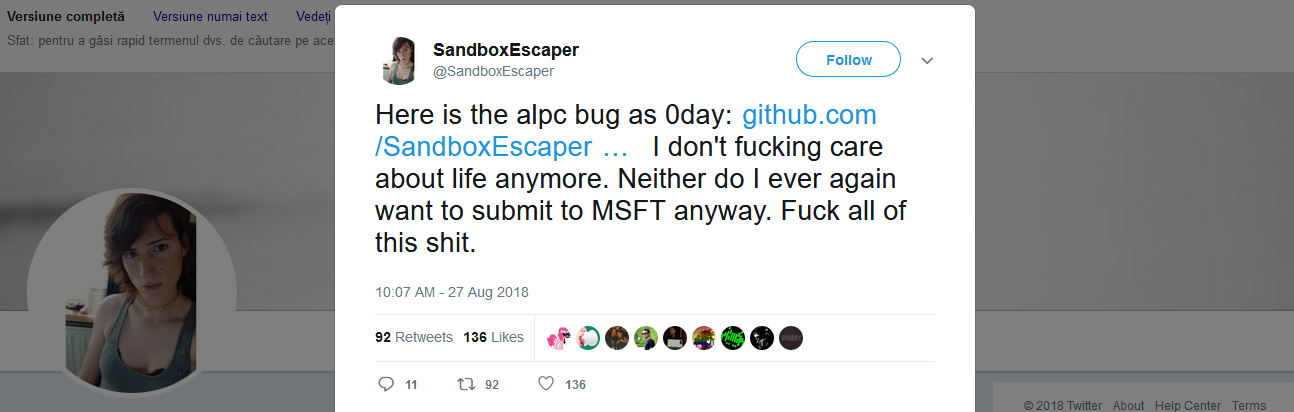

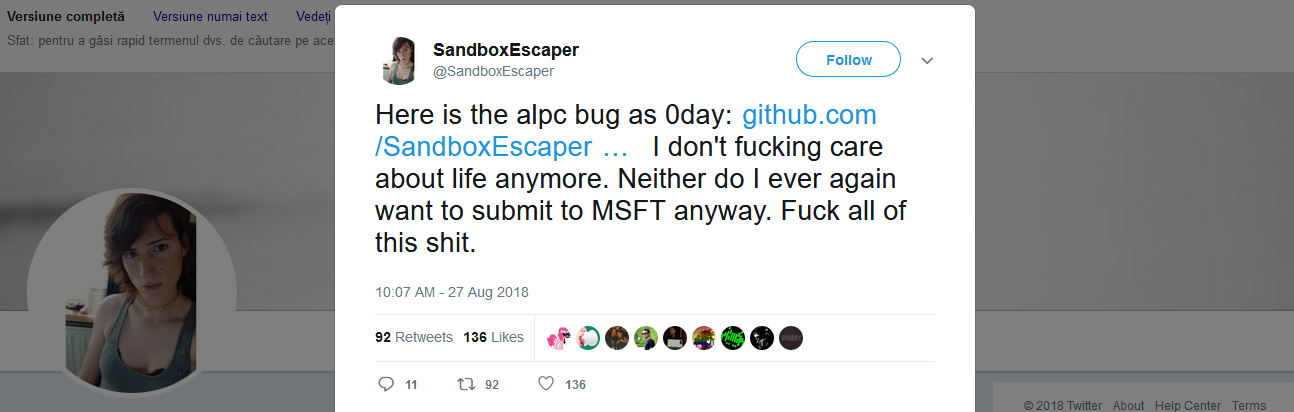

5 Windows ALPC中存在尚未修补的漏洞

一位安全研究人员在Twitter上发布Windows操作系统漏洞的相关信息,称该漏洞允许攻击者将恶意代码的访问权限从有限的USER角色提升到全访问SYSTEM帐户。CERT/CC工程师Will Dormann已确认此漏洞,并称该漏洞位于高级本地过程调用(ALPC)界面中,ALPC接口是一种windows内部机制,它可以作为一个进程间通信系统。ALPC支持在操作系统中运行的客户端进程,要求在同一操作系统中运行的服务器进程提供一些信息或执行一些操作。目前该漏洞没有相应的补丁。

https://www.bleepingcomputer.com ... ows-task-scheduler/

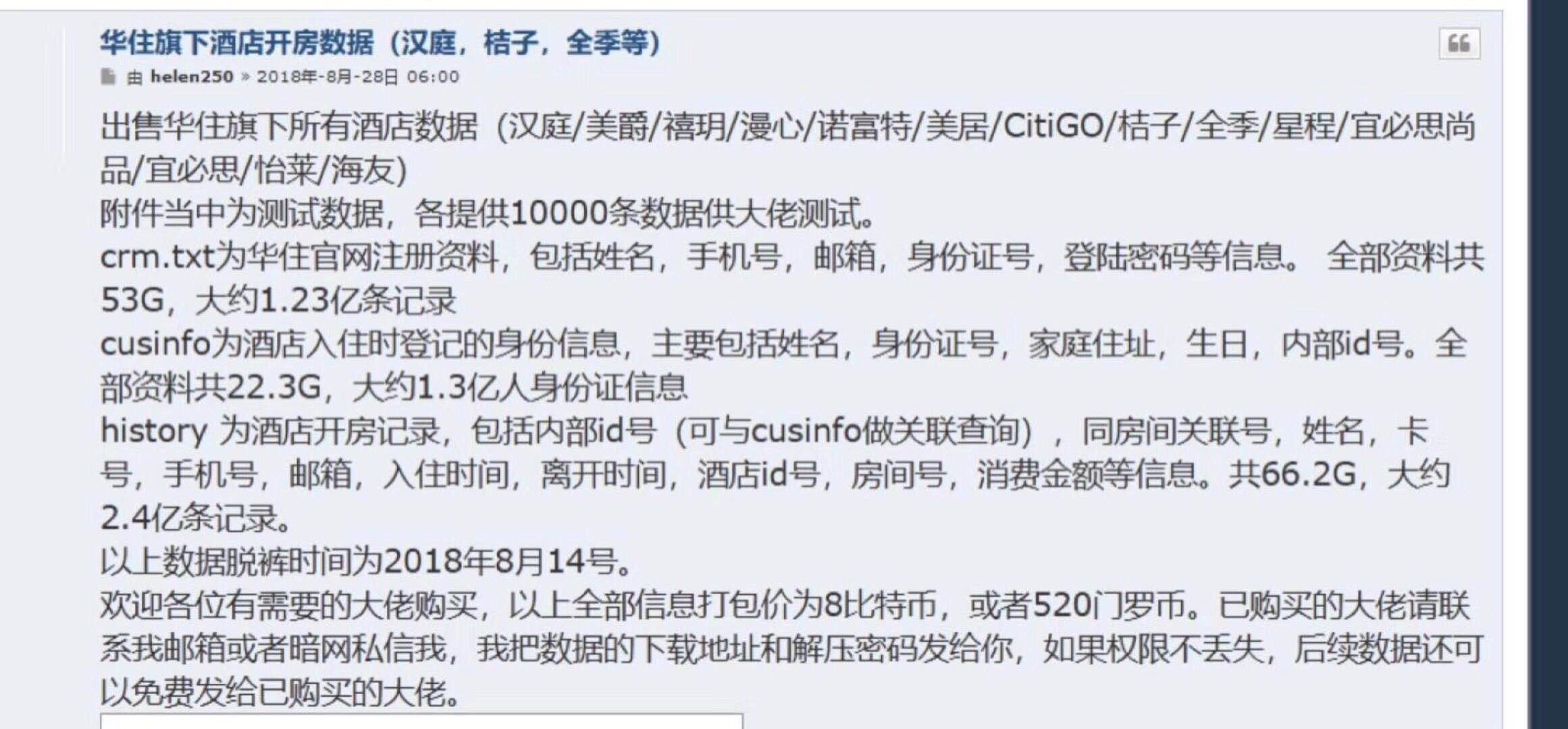

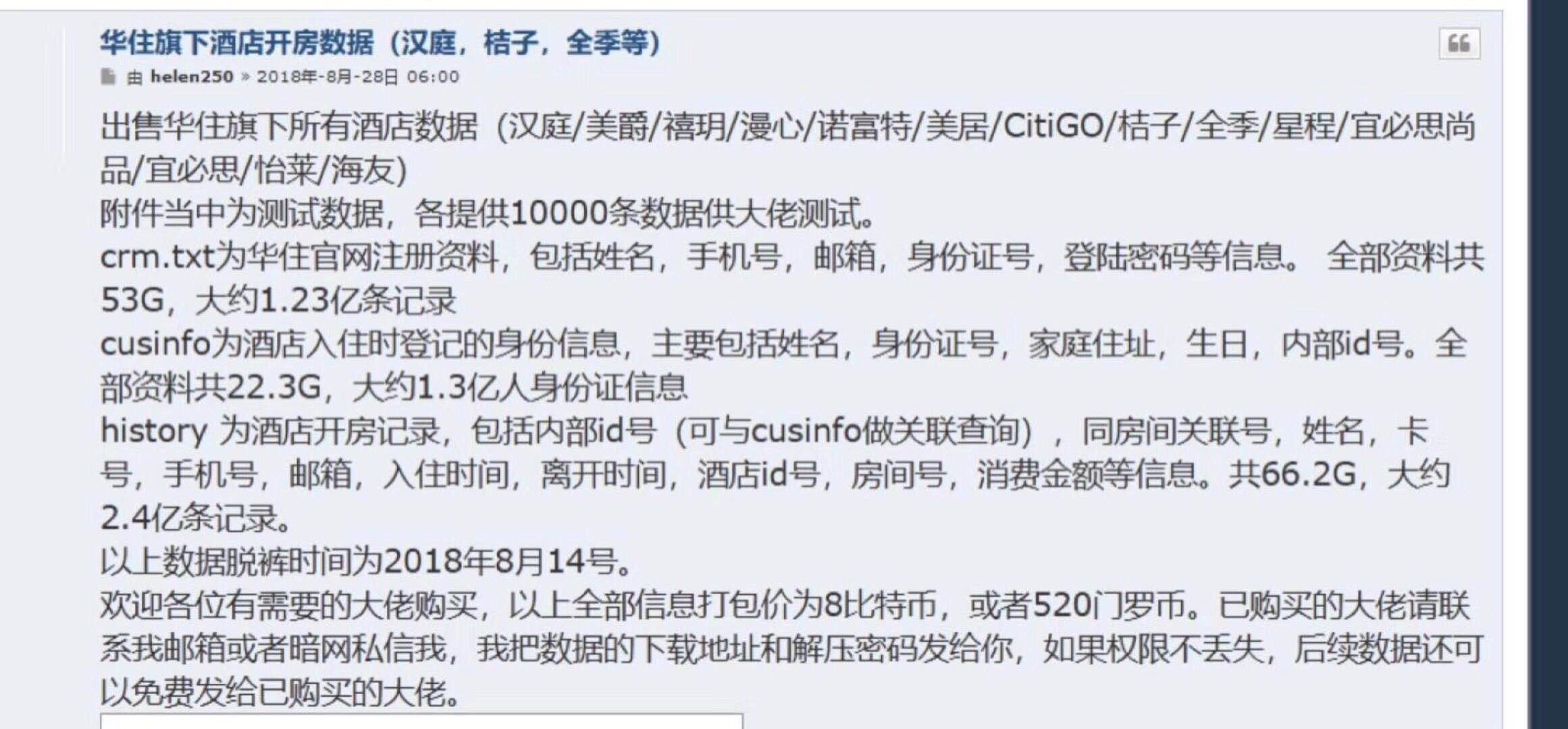

6 疑似华住旗下酒店用户数据在暗网售卖

8月28 日上午,暗网中文论坛中出现一个帖子,声称售卖华住旗下所有酒店数据,汉庭酒店、美爵、禧玥、漫心、诺富特、美居、CitiGo、桔子、全季、星程、宜必思、怡莱、海友等多家酒店都包含在内。售卖的数据分为三个部分:华住官网注册资料、酒店入住登记身份信息、酒店开房记录。FreeBuf第一时间联系了测试人员,结果发现,最近离店时间是 8月13日,与发帖人所称8月14日脱库时间相符,很多数据为新数据。测试结果显示数据真实,所有信息通过哈希加密存储,且测试数据都清晰无码。这意味着,发帖人所售卖的数据真实性很高。FreeBuf称将密切关注事态进展。

https://securelist.com/the-rise-of-mobile-banker-asacub/87591/

2 安全厂商分析Geodo恶意软件转变方式

安全厂商Cofense对观察到Geodo恶意软件的行为、基础设施选择和扩散的转变方式进行了分析。Geodo(也被称为Emotet)恶意软件是一种银行木马,目前有五种不同的变体,与Cridex等恶意软件软件交织在一起。研究人员最近发现Geodo分发目的从以前的信息窃取转向作为加载器平台出租作为长期收益战略。Geodo能够提供额外的金融驱动木马TrickBot、Zeus Panda。Geodo所攻击领域从教育、政府,已经扩展到金融机构,发送以交付为主题并带有恶意url邮件,用户点击url,下载的Office文档后,将启用宏,以下载Geodo。Cofense称将在后续报告中深入探讨Geodo的技术细节。

https://cofense.com/dark-realm-shifting-ways-geodo-malware/

3 研究人员发现新的POS恶意软件RtPOS

Booz Allen Hamilton的安全人员近日检索到新POS恶意软件样本,该恶意软件称为RtPOS。研究人员通过逆向工程分析发现,攻击者将恶意文件alohae.exe伪装成Windows登录服务,该程序中存在俄语(RU)语言代码,只接受负责在受害者的机器上安装和删除服务的“/install” 和“/remove”参数。通过install参数设置WinLogon服务。安装完成后,RtPOS在受感染的计算机上迭代可用或正在运行的进程。最后,RtPOS使用ReadProcessMemory函数来访问受损系统的内存空间,使用Luhn算法验证所找到的支付卡号,创建DAT文件,写入RtPOS日志文件的信用卡号。研究人员称RtPOS不是独立的恶意软件,可能只是一个开发中的POS恶意软件系列的一部分。

https://boozallenmts.com/resourc ... re-family-uncovered

4 Google Play出现新版Hiddad恶意软件

Quick Heal安全实验室在Google Play商店中发现了几个应用程序,为Android.Hiddad.A恶意软件变种。在用户安装后,恶意应用程序将隐藏自己并在特定时间间隔后,使用其它应用程序显示全屏广告来中断用户。安装完成后,恶意软件修改其应用程序为Google Play Service(Google服务)或Google Play Store(Google商店),并且其图标还进行了伪装:要么伪装成Google Play Store的图标、默认Android的图标或者是YouTube的图标。这样一来,即使用户想要卸载这些恶意应用,也会因为真假难辨,而难以卸载成功。目前此类恶意应用程序下载量超过5万次,Google已将其从Play商店中删除。

https://blogs.quickheal.com/awar ... -google-play-store/

5 Windows ALPC中存在尚未修补的漏洞

一位安全研究人员在Twitter上发布Windows操作系统漏洞的相关信息,称该漏洞允许攻击者将恶意代码的访问权限从有限的USER角色提升到全访问SYSTEM帐户。CERT/CC工程师Will Dormann已确认此漏洞,并称该漏洞位于高级本地过程调用(ALPC)界面中,ALPC接口是一种windows内部机制,它可以作为一个进程间通信系统。ALPC支持在操作系统中运行的客户端进程,要求在同一操作系统中运行的服务器进程提供一些信息或执行一些操作。目前该漏洞没有相应的补丁。

https://www.bleepingcomputer.com ... ows-task-scheduler/

6 疑似华住旗下酒店用户数据在暗网售卖

8月28 日上午,暗网中文论坛中出现一个帖子,声称售卖华住旗下所有酒店数据,汉庭酒店、美爵、禧玥、漫心、诺富特、美居、CitiGo、桔子、全季、星程、宜必思、怡莱、海友等多家酒店都包含在内。售卖的数据分为三个部分:华住官网注册资料、酒店入住登记身份信息、酒店开房记录。FreeBuf第一时间联系了测试人员,结果发现,最近离店时间是 8月13日,与发帖人所称8月14日脱库时间相符,很多数据为新数据。测试结果显示数据真实,所有信息通过哈希加密存储,且测试数据都清晰无码。这意味着,发帖人所售卖的数据真实性很高。FreeBuf称将密切关注事态进展。