| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

[SAFE-ID: JIWO-2024-1766] 作者: 闲云野鸡 发表于: [2018-08-27] [2018-08-27]被用户:ecawen 修改过

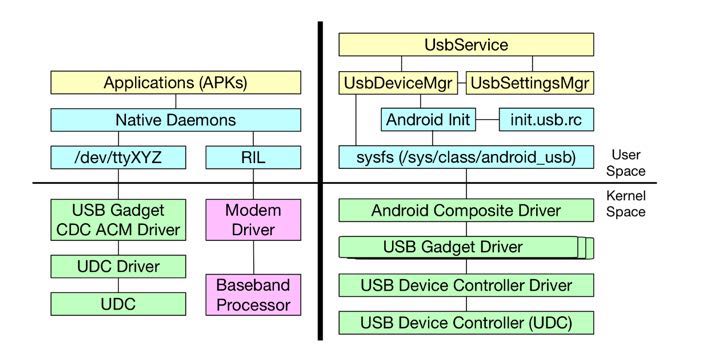

本文共 [476] 位读者顶过

研究人员对上个月调用了每个收件人使用的真实密码,并且威胁要发布令人尴尬的网络摄像头视频的sextortion电子邮件骗局的幕后攻击者进行了分析。收到邮件的用户发布了sextortion电子邮件的副本,包含以前在线使用的密码和垃圾邮件中大量信息,包括域名与服务器的Internet地址。所有双域名域发送使用来自uscourtsgov[.]com的域名服务器(DNS服务器),这与Sigma勒索软件骗局有关。此域名服务器将访问者重定向到mtaexpert[.]info多个月,现处于离线状态。研究人员在mtaexpert[.]info的Internet Archive 缓存副本中发现名为Hicham Aallam的缓存记录,可以看出所有ETH交易归因于该账户,背后攻击者很可能是Aallam在这两项计划背后的其他客户之一。[出自:jiwo.org] https://krebsonsecurity.com/2018 ... cam-extortion-scam/ 2 研究者称Fortnite安卓应用易受MitD技术攻击 谷歌安全研究人员透漏,极受欢迎的Fortnite Android应用程序容易受到man-in-the-disk(MitD)攻击。当Android应用程序在其高度安全的内部存储空间之外的外部存储介质上存储数据时,可能会发生MitD攻击。此程序包含的漏洞使攻击者可以在已安装低权限恶意应用程序用户手机上,劫持Fortnite应用程序的安装过程,并安装具有更高权限级别的其它恶意应用程序。攻击者可以查看特定应用程序的外部存储空间,并篡改所有应用程序共享的存储空间中的数据,Fortnite应用程序易受此攻击,因为该应用程序不包含实际游戏,用户安装应用程序后,使用设备的外部存储空间下载并安装实际游戏。Fortnite游戏开发商Epic Games已经发布了修补此攻击媒介的2.1.0版本。  https://www.bleepingcomputer.com ... n-the-disk-attacks/ 3 爱尔兰Eir公司37000名客户信息发生数据泄露 爱尔兰的固定、移动宽带电信公司Eir近日遭遇数据泄露事件,37000名Eir客户的个人信息包括姓名,电子邮件地址,电话号码和Eir帐号已经被曝光。数据泄漏的根本原因是包含客户数据的未加密笔记本电脑被窃取,但不包含任何财务信息。被窃取的信息没有被第三方用于有针对性的攻击。Eir称所有公司的笔记本电脑都应该加密以及密码保护,但由于前一个工作日的一次错误的安全更新被解密,影响了部分笔记本并随后得到解决。Eir正在向受影响的客户通报此事件。  https://securityaffairs.co/wordp ... ir-data-breach.html 4 研究者发现美国Sprint公司客户数据易被窃取 安全研究人员通过使用两组易于猜测的弱用户名和密码,访问到美国第四大蜂窝网络Sprint公司门户网站的内部员工账户。由于门户网站的登陆页面未使用双因素身份验证,有权访问此门户的任何人都允许用户进行设备交换,更改计划和附加组件,补充客户的帐户,检查激活状态以及查看客户帐户信息。研究人员称,由于用户需要的只是客户的移动电话号码和四位数的PIN码,且PIN尝试次数没有限制,所以可以通过循环遍历所有可能的组合来绕过它。这使黑客可以使用调用客户服务和冒充客户等技术进行SIM交换的目标攻击和劫持手机号码,并且侵入网络账户盗取Instagram用户名,并拦截密码,以窃取加密货币钱包的内容。SIM卡交换正在成为一项非常大的非法业务。  https://techcrunch.com/2018/08/2 ... rtal-customer-data/ 5 11家手机厂商的移动设备易受隐藏AT命令攻击 佛罗里达大学、斯托尼布鲁克大学和三星美国研究中心的11名科学家组成的团队研究发现来自11家智能手机厂商的数百万台移动设备很容易受到使用AT命令进行的攻击。AT(ATtention)命令是短串命令集合,这些命令被设计成通过电话线和控制调制解调器进行传输。不同的AT命令字符串可以合并在一起,以告知调制解调器拨号,挂断或更改连接参数。研究团队分析了来自11个Android OEM的超过2000个Android固件映像,发现这些设备支持超过3500种不同类型的AT命令,其中一些命令可以访问非常危险的功能,包括触摸屏界面、设备的摄像头。这些AT命令都通过手机的USB接口暴露,攻击者需要获得用户设备的访问权限或隐藏USB基座、充电器或充电站内的恶意组件来连接目标手机,来通过AT命令重写设备固件,以绕过Android安全机制,泄露敏感设备信息,执行屏幕解锁等操作。研究人员称这些命令甚至OEM的文档中都没有记录。  https://www.bleepingcomputer.com ... hidden-at-commands/  Comprehensive Vulnerability Analysis of AT Commands Within the Android Ecosystem .pdf Comprehensive Vulnerability Analysis of AT Commands Within the Android Ecosystem .pdf 6 恶意充电线USBHarpoon可被用于入侵计算机 RFID研究集团的安全专家团队发现了一种称为USBHarpoon的恶意USB充电线,可在几秒钟内破坏计算机。USBHarpoon利用充电线而不是USB驱动器来完成恶意的工作并入侵计算机,通过修改电缆以允许数据和电力通过,受害者就不可能记录任何可疑行为。USBHarpoon适用于未锁定的计算机,它允许攻击者启动下载和执行恶意代码的命令。研究人员进行了演示,将一架无人机与Windows PC相连并向其发送命令,其内容在系统驱动的文件夹中列出。在Windows上,命令在Run提示符中启动,而在Mac和Linux上,从终端启动的。攻击是机器所有者可见的任何方式,要使攻击隐身,必须设计隐藏与系统交互的方法,研究小组目前正在寻找以隐秘方式触发攻击的方法,例如涉及蓝牙和无线电信号的攻击媒介。研究人员称可以使用通过阻断USB电缆上的数据引脚来工作的数据阻断设备作为缓解措施。 |