| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

知名媒体The Intercept 根据内部人士泄漏的 NSA 机密文件报道称,俄罗斯去年 11 月在美国大选前夕对至少一家美国投票软件供应商发动网络攻击、并向超过 100 家地方选举办公室发送钓鱼邮件。NSA 在文件中明确指出,攻击发起者是俄罗斯总参谋部的情报总局。 [出自:jiwo.org]

关于俄罗斯通过黑客攻击操纵美国总统大选的报道自特朗普当选以来就此起彼伏不绝于耳,但是此次爆料事件出现了让人惊悚的一幕:与斯诺登、曼宁等泄密事件不同,NSA在数小时之内就抓住了泄密黑客操纵总统大选事件调查资料的内鬼!

根据安全媒体Errata Security的报道,在Intercept的报道上线的同一天,美国司法部宣布起诉一名联邦签约雇员将保密材料发送给 The Intercept,现年25岁的 Reality Leigh Winner 被控从佐治亚州的一处政府设施中带走保密信息。司法部称,她于 6 月 3 日被捕。 一名了解内情的美国官员称,Winner 被控向 The Intercept 泄露 NSA 的报告。

Errata指出,Winner之所以在数小时内落网,是因为Intercept刊登的泄密文档不是原始PDF文件,而是Winner提供的打印文档的扫描件,而如今大多数打印机新产品都会在文档上打印追踪点阵(肉眼难以辨识的黄色小点,一种加密数字水印),这些点阵包含文档的打印时间和地点等信息,而NSA正是凭借这个追踪后门“秒抓”了泄密者。

下面我们来看看这些神秘黄色点阵的真容,首先从Intercept的网站文章中下载winner泄密文档,用PDF阅读器打开,放大查看文档空白边缘,隐约可以看到黄点:

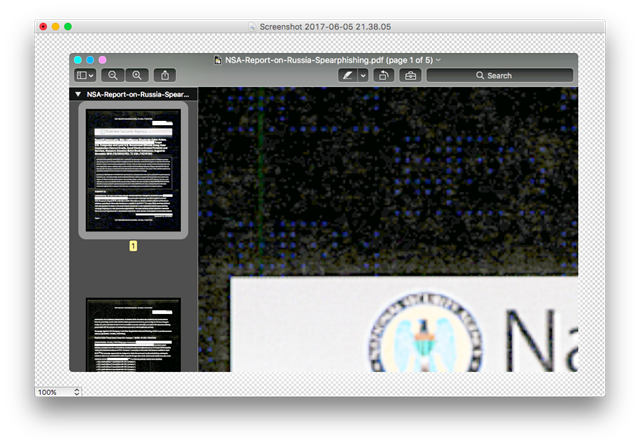

如果你电脑屏幕不够清洁,或者屏幕偏色,可能难以辨识上图中的黄点,那么可以截屏后在图像编辑软件中打开(例如Photoshop或者mac系统中的Paintbrush工具),然后选择“颜色反转”处理图片,就可以让这些隐秘的黄点暴露无遗:

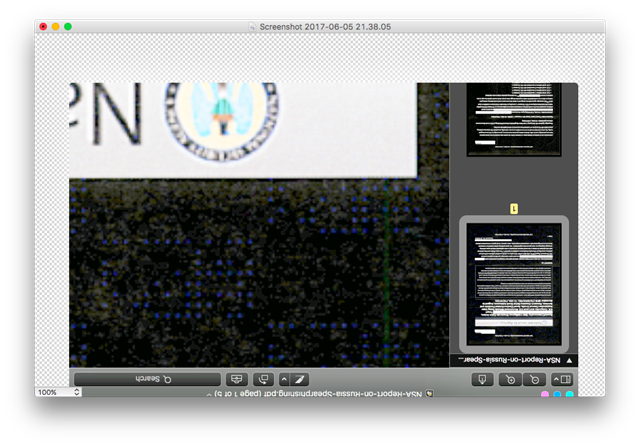

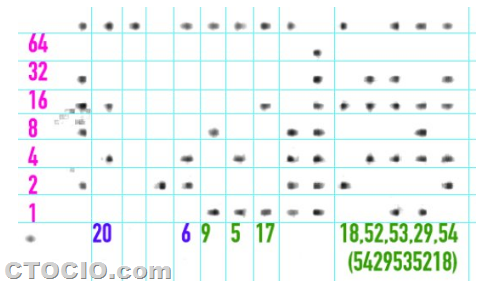

将图片旋转180度将密写代码摆正:

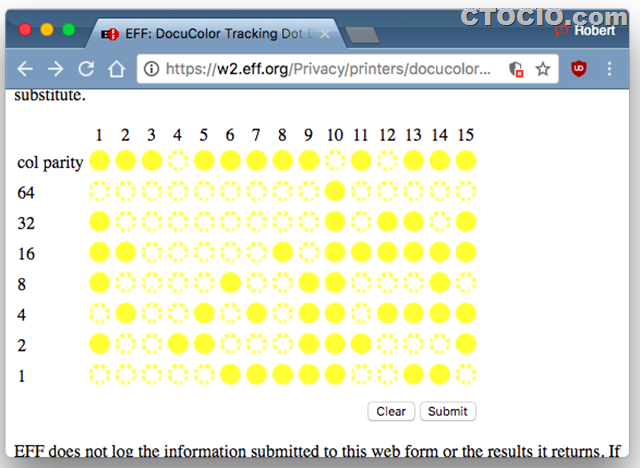

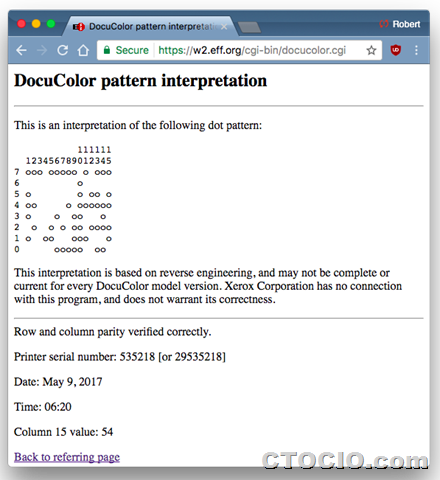

然后用EFF提供的这个工具就可以解密这些黄点包含的信息:

解码生成如下信息:

信息显示,Intercept发布的这份泄露文档的打印机型号代码54,串码为29535218,打印时间为2017年6点20分。

解码方法如下:

NSA根据这些信息,不费吹灰之力就锁定了文档的打印者。

事实上,这已经不是美国情报和执法机构第一次根据媒体发布的文档中隐含的追踪信息锁定嫌疑人,当年Vice在报道逃亡中的杀毒软件教父级人物John McAfee时,在文章中配发了一张McAfee的照片,而正是这张照片中隐藏的EXIF信息(包含GPS坐标),出卖了McAfee。(编者注:安全意识真的是信息安全最薄弱环节)

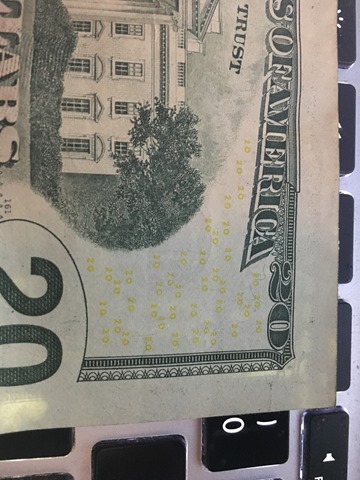

政府在打印机中暗藏着两个“不可告人”的秘密,其中一个是打印机可以识别纸币中的特殊水印而拒绝打印钞票,例如下面这张20美元的水印:

而打印机产品包藏的第二个秘密就是我们今天事件中最关键的梗:打印文件中暗藏的黄色追踪点阵(数字水印)。根据EFF的报道,包括三星、兄弟、爱普生、佳能、富士、IBM、惠普、京瓷、利盟等几乎所有主流彩色打印机厂商都与(美国)政府签订了秘密协议,确保其打印机输出文件在数字取证时具备可回溯性。以下是EFF给出的(部分)会在文档中植入隐形数字水印的打印机厂商和相关产品型号:

输入品牌或型号检索

| 厂商 | 型号 | 是否有水印 |

|---|---|---|

| 兄弟 | HL-2700CN | 是 |

| HL-4200CN | 是 | |

| 佳能 | CLC 1000 | 是 |

| CLC 2400 | 是 | |

| CLC 3002 | 是 | |

| CLC 4000 | 是 | |

| CLC 5000+ | 是 | |

| CLC-iR 3200-C1 | 是 | |

| Color imageRUNNER C2570 | 是 | |

| Color imageRUNNER C3100CN | 是 | |

| Color imageRUNNER C3200 | 是 | |

| Color imageRUNNER C3200N | 是 | |

| Color imageRUNNER C3220 | 是 | |

| Color Laser Copier 1150 | 是 | |

| Imageclass MF8170C | 是 | |

| LBP 2410 | 否 | |

| 戴尔 | 3000CN | 是 |

| 3100CN | 是 | |

| 5100CN | 是 | |

| 戴普生 | AcuLaser C900 | 是 |

| AcuLaser C1100 | 是 | |

| AcuLaser C1500 | 是 | |

| AcuLaser C1900 | 是 | |

| AcuLaser C3000 | 是 | |

| AcuLaser C4000 | 是 | |

| 惠普 | Color LaserJET 1550L | 是 |

| Color LaserJET 1600 | 是 | |

| Color LaserJET 2250LN | 否 | |

| Color LaserJET 2500 | 是 | |

| Color LaserJET 2500L | 是 | |

| Color LaserJET 2500N | 是 | |

| Color LaserJET 2550 | 是 | |

| Color LaserJET 2550L | 是 | |

| Color LaserJET 2550N | 是 | |

| Color LaserJET 2600N | 是 | |

| Color LaserJET 2680 | 是 | |

| Color LaserJET 2700N | 是 | |

| Color LaserJET 2840 | 是 | |

| Color LaserJET 3500 | 是 | |

| Color LaserJET 3550 | 是 | |

| Color LaserJET 3600DN | 是 | |

| Color LaserJET 3700 | 是 | |

| Color LaserJET 3700DN | 是 | |

| Color LaserJET 3700N | 是 | |

| Color LaserJET 4500 | 否 | |

| Color LaserJET 4500DN | 否 | |

| Color LaserJET 4500N | 否 | |

| Color LaserJET 4550 | 否 | |

| Color LaserJET 4550N | 否 | |

| Color LaserJET 4600 | 是 | |

| Color LaserJET 4600DN | 是 | |

| Color LaserJET 4600HDN | 是 | |

| Color LaserJET 4600N | 是 | |

| Color LaserJET 4650 | 是 | |

| Color LaserJET 4650DN | 是 | |

| Color LaserJET 4650DTN | 是 | |

| Color LaserJET 4700 | 是 | |

| Color LaserJET 4700DN | 是 | |

| Color LaserJET 4700DTN | 是 | |

| Color LaserJET 5M | 否 | |

| Color LaserJET 5100CN | 是 | |

| Color LaserJET 5500 | 是 | |

| Color LaserJET 5500ATN | 是 | |

| Color LaserJET 5500DN | 是 | |

| Color LaserJET 5500HDN | 是 | |

| Color LaserJET 5550 | 是 | |

| Color LaserJET 5550DN | 是 | |

| Color LaserJET 5550DTN | 是 | |

| Color LaserJET 8500 | 否 | |

| Color LaserJET 8500DN | 否 | |

| Color LaserJET 8550 | 否 | |

| Color LaserJET 8550DN | 否 | |

| Color LaserJET 8550GN | 否 | |

| Color LaserJET 9500 | 是 | |

| Color LaserJET 9500HDN | 是 | |

| Color LaserJET 9500MFP | 是 | |

| IBM | Infoprint Color 1454 | 否 |

| Infoprint Color 1464 PS3 | 是 | |

| 柯尼卡美能达 | Bizhub C252 | 是 |

| Bizhub C350 | 是 | |

| Colorforce 1501 | 是 | |

| Colorforce 8050 | 是 | |

| DialtaColor CF 2001 | 否 | |

| DialtaColor CF 2002 | 否 | |

| Ikon CPP500E | 是 | |

| Magicolor 2 Desklaser | 是 | |

| Magicolor 2200 DL | 是 | |

| Magicolor 2210 | 是 | |

| Magicolor 2300 DL | 是 | |

| Magicolor 2300 W | 是 | |

| Magicolor 2350 | 是 | |

| Magicolor 2350 EN | 是 | |

| Magicolor 2400 W | 是 | |

| Magicolor 2430 DL | 是 | |

| Magicolor 2450 | 是 | |

| Magicolor 3100 | 是 | |

| Magicolor 3300 | 是 | |

| Magicolor 5450 | 是 | |

| Magicolor 7300 | 是 | |

| 京瓷 | C2630D | 是 |

| FS-C5016N | 是 | |

| FS-C5020N | 是 | |

| FS-C5030N | 是 | |

| FS-C8008 | 是 | |

| Mita KM-C2230 | 是 | |

| 利盟 | C510 | 是 |

| C720 | 否 | |

| C752 | 是 | |

| C752N | 是 | |

| C760 | 是 | |

| C910 | 是 | |

| C912 | 是 | |

| 柯尼卡 | DSc38 | 是 |

| Oki日冲商业 | C5100 | 否 |

| C5150 | 否 | |

| C5150N | 否 | |

| C5200 | 否 | |

| C5300 | 否 | |

| C7200 | 否 | |

| C7350 | 否 | |

| C7400 | 否 | |

| C7400N | 否 | |

| C9200 | 否 | |

| C9300 | 否 | |

| C9400 | 否 | |

| MIP C5540 | 否 | |

| OkiLAN 8100E | 否 | |

| 松下 | Workio KXCL-500 | 是 |

| 理光 | Aficio 1224C | 是 |

| Aficio 1232C | 是 | |

| Aficio CL 2000 | 是 | |

| Aficio CL 3000 | 是 | |

| Aficio CL 3000E | 是 | |

| Aficio CL 6010 | 是 | |

| Aficio CL 7000 | 是 | |

| AP 206 | 是 | |

| Infotec/Danka ISC 2838 | 是 | |

| LD238C | 是 | |

| LP125CX/LP126CN | 是 | |

| 三星 | CLP-500 | 否 |

| CLP-510 | 否 | |

| CLP-550 | 否 | |

| CLP-550N | 否 | |

| 赛文 | C3210 | 是 |

| CLP35 | 是 | |

| 东芝 | eStudio 210c | 是 |

| eStudio 211c | 是 | |

| eStudio 310c | 是 | |

| eStudio 311c | 是 | |

| eStudio 2100c | 是 | |

| eStudio 3100c | 是 | |

| eStudio 3511 | 是 | |

| FC15 | 是 | |

| FC15i | 是 | |

| FC22 | 是 | |

| FC22i | 是 | |

| FC25P | 是 | |

| FC25Pi | 是 | |

| FC70 | 是 | |

| 美国施乐 | DocuColor 12 | 是 |

| DocuColor 40 | 是 | |

| DocuColor 1521 | 是 | |

| DocuColor 1632 | 是 | |

| DocuColor 2000 | 是 | |

| DocuColor 2045 | 是 | |

| DocuColor 2240 | 是 | |

| DocuColor 3535 | 是 | |

| DocuColor 5252 | 是 | |

| DocuColor 6060 | 是 | |

| Phaser 560 | 否 | |

| Phaser 740 | 否 | |

| Phaser 750 (Z750V) | 否 | |

| Phaser 750P | 否 | |

| Phaser 790 | 是 | |

| Phaser 850DP | 否 | |

| Phaser 860DP | 否 | |

| Phaser 1235 | 否 | |

| Phaser 6100 | 否 | |

| Phaser 6200 | 否 | |

| Phaser 6200DP | 否 | |

| Phaser 6250DP | 否 | |

| Phaser 6350DP | 否 | |

| Phaser 7300DN | 否 | |

| Phaser 7300DT | 否 | |

| Phaser 7700 | 否 | |

| Phaser 7750DN | 否 | |

| Phaser 8200DP | 否 | |

| Phaser 8200DX | 否 | |

| Phaser 8400 | 否 | |

| Phaser 8400B | 不清楚 | |

| Phaser 8400DP | 不清楚 | |

| Phaser 8400DX | 不清楚 | |

| Phaser 8400N | 不清楚 | |

| Phaser 8440DP | 不清楚 | |

| Phaser 8550 | 否 | |

| Phaser 8550DP | 否 | |

| Phaser 8560MFP/D | 否 | |

| WorkCentre M24 | 是 | |

| WorkCentre Pro | 是 |

2017年6月7日更新:

1.目前Github上已经放出去除跟踪点阵的开源工具(Github)(jiwo.org试了,这破东西去不掉,所以自己想办法吧)

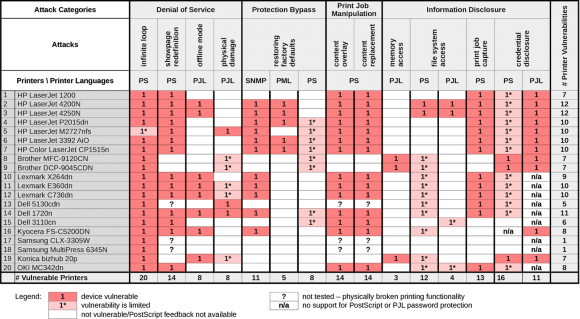

2.打印机产品常见遗留安全漏洞列表(调查使用的打印机渗透测试工具包PRET):

注:所有厂商中只有戴尔和Google对上述打印机漏洞予以积极回应