| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考 |

NTT Security及其全球威胁情报中心(GTIC)通过对现存的和新出现的安全威胁进行研究和分析,为用户提供及时和可操作的信息,使用户能够更好地了解其组织面临的威胁。

GTIC Q2威胁情报报告介绍了NTT Security研究人员、安全专家以及分析师在过去三个月的研究成果。除了各种各样的开源智能工具和蜜罐外,GTIC-威胁研究(TR)还分析了全球NTT Security管理安全服务(MSS)平台的数据,为研究人员更深入地了解整体威胁形势提供数据支持。

分析结果概要

在2017年第二季度报告中,NTT Security研究人员和分析师通过对全球NTT Security客户端进行的可见性重大事件进行研究,发现了以下重点信息:

1. 全球威胁可见性

总体而言,与上一季度相比,本季度针对客户的攻击事件增加了24%;

基于NTT Security的客户端数据,网络犯罪分子似乎正在使用包含PowerShell命令恶意附件的网络钓鱼电子邮件作为主要攻击向量;

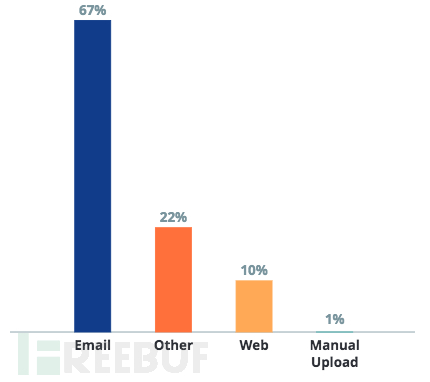

67%的恶意软件分发是基于电子邮件的;

面向公众的Microsoft SQL(MSSQL)服务器是2017年第二季度网络犯罪分子暴力攻击最喜欢的目标;

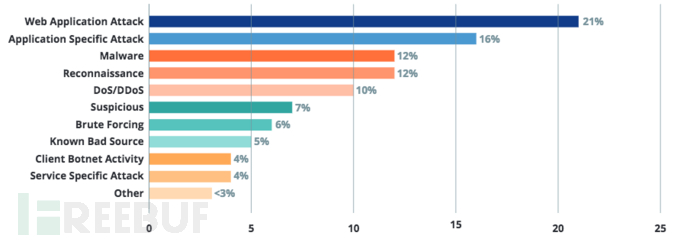

在所有攻击类型中,Web应用程序攻击占据21%;应用程序特定攻击占据16%;恶意软件攻击占据12%;侦查攻击占据12%;DoS/DDoS攻击占据10%;

在Web应用程序攻击中,97%是基于SQL注入的;3%是基于PHP注入的;

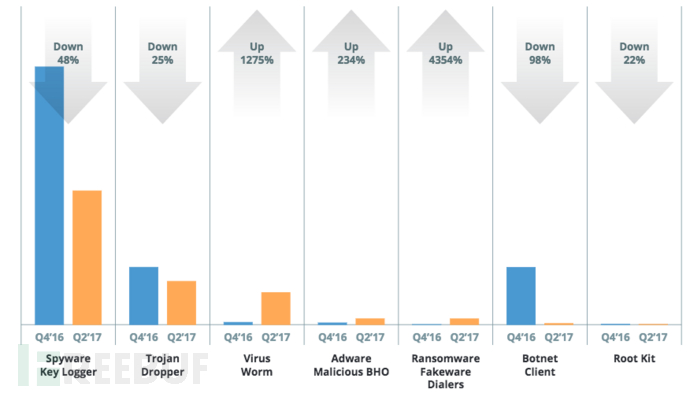

总体来说,恶意软件检测在2016年Q4和2017年Q2之间下降了41%;如下图所示,病毒/蠕虫、广告软件以及勒索软件在17年Q2均有所增加,而其他恶意软件变体检测量均呈下降趋势;

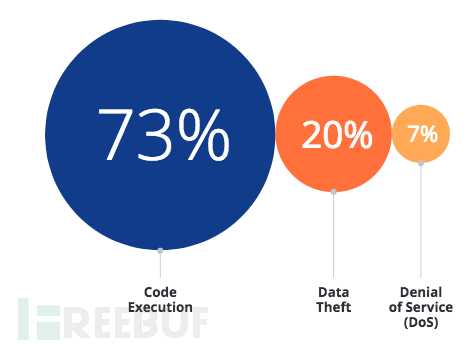

Top10被确定的漏洞大致可以分为3种攻击方式:代码执行(73%);数据窃取(20%);拒绝服务(7%);

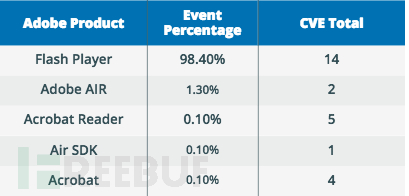

针对Adobe Flash Player漏洞的活动占据针对所有Adobe产品活动的98%;

最易遭受攻击的前五大行业包括制造业(34%)、金融(25%)、医疗健康(13%)、商业服务(6%)以及科技公司(5%);

2. 制造业攻击现状

NCMS高级副总裁Rebecca Taylor表示,

“如今,大多数的制造系统都是为了生产效率而不是为了安全而存在的,这使得每个制造商都面临着严峻的风险。它们会不会成为攻击目标已经是一个既定的事实,现在就是威胁何时降临的问题。”

制造业是2017第二季度NTT Security客户中遭受攻击最严重的行业,占据整体攻击活动的34%;

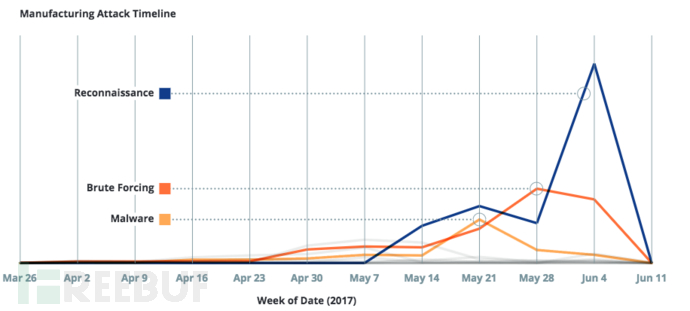

【制造业攻击时间线】

制造业在2016年的报告中也是重点攻击目标(13%),出现在五个地区(共六个地区)的“前三名”行列,“前三名”中的其他行业均没有出现在17年第二季度的榜单中;

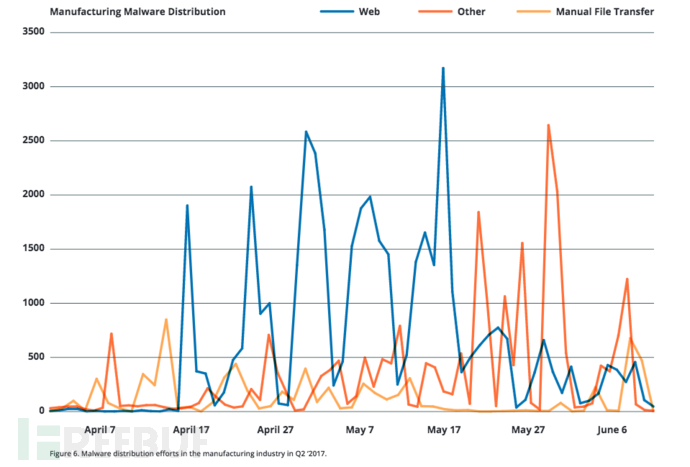

58%的恶意软件分发在制造业环境中是通过网络下载实现的;

制造业中86%的恶意软件是木马和滴管(droppers)的变体;

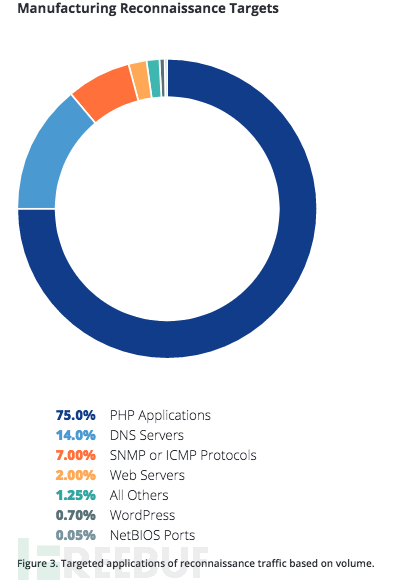

“侦查攻击”(reconnaissance attack)占据所有针对制造业攻击活动的33%;在此过程中,犯罪分子主要使用ZmEu、Metasploit以及Muieblackcat等工具来扫描面向公众的系统;而在针对制造业的侦查攻击中,75%的侦查工作目标是基于PHP的应用程序;14%为DNS服务器;7%为SNMP或ICMP协议;2%为Web服务器;0.7%为Wordpress;0.05%为NetBIOS 端口;1.25%为其他;

【侦查攻击的目标应用】

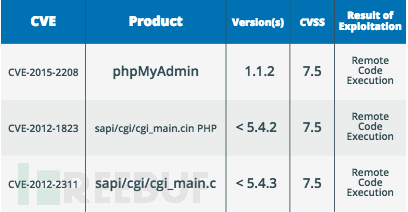

Top3与PHP应用相关的漏洞,用于对制造业进行侦查和渗透工作:

3. Apache Struts漏洞相关数据

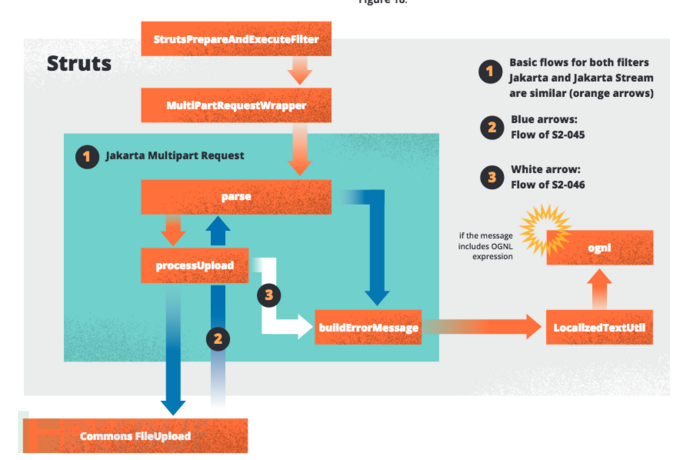

Apache Struts是美国阿帕奇(Apache)软件基金会负责维护的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架。[出自:jiwo.org]

漏洞编号:CVE-2017-5638;

漏洞简介:Struts使用的Jakarta解析文件上传请求包不当,当远程攻击者构造恶意的Content-Type,可能导致远程命令执行;

影响范围:Struts 2.3.5 – Struts 2.3.31、Struts 2.5 – Struts2.5.10;

【Struts攻击流程】

Apache Struts(CVE-2017- 5638)漏洞在发现一周内就迅速入围“Top5”攻击类型之列,直至6月底依然位居“Top7”之列;

针对Apache Struts的所有攻击活动中有76%的IP地址属于中国;

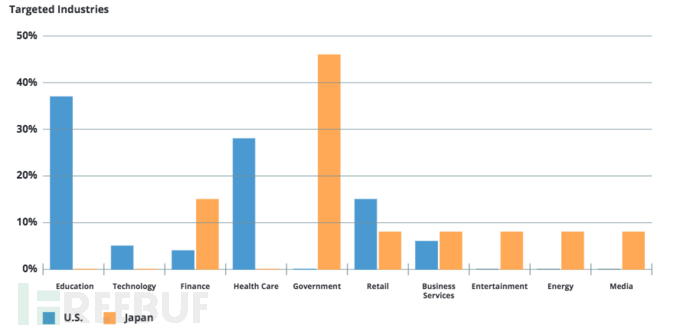

在美国,遭受Apache Struts攻击最严重的行业包括教育(37%)和医疗保健(28%);在日本,最严重的行业是政府(46%)。

安全建议

针对上述威胁,NTT Security建议可以通过下述步骤进行缓解:

定期进行漏洞扫描和渗透测试以确定漏洞状态;

始终坚持深度防御(DiD)安全措施,包括定义内部细分和隔离,从而增加犯罪分子攻击的难度;

建立有正式流程支持的事件响应小组;

通过自动和手动流程实施有效的补丁管理,以确保必要的软件和硬件修补程序,减少漏洞利用概率;

建立应用程序白名单;

确保关键数据、信息、操作系统、应用程序、工具以及配置文件的备份和脱机存储工作;

总结

与2016年第四季度相比,17年第二季度的整体攻击活动增加了24%,其特征主要表现为多种攻击手段相结合。第二季度观察到的攻击包括各种Web应用程序攻击、允许远程执行代码的攻击以及基于网络钓鱼的攻击等。然而,在这些网络钓鱼活动中,犯罪分子开始倾向于在恶意附件的VBA宏中运用PowerShell命令实施攻击。

NTT研究人员还发现“侦查攻击”呈现明显上升趋势-这种趋势在2017年后两个季度可能会持续下去,因为攻击者在确定目标的漏洞后会再次进行更具针对性的工具。

对于制造业来说,今年是难熬的一年,因为33%的侦查攻击都是针对制造业的,预计2017年下半年针对制造业的攻击和恶意软件活动依然会呈上升趋势。

随着越来越多的技术和连接不断被引入制造行业,攻击者也开始将目光瞄准这块“宝地”。虽然通常并不被认为是高度“可攻击的”,但是事实证明,过去几年来,制造业已经成为最受攻击者关注的行业之一,同时也是2017年第二季度最具针对性的行业。

除了制造商独有的潜在威胁外,该行业还面临着各种各样其他的威胁,包括内部和技术等许多行业普遍存在的威胁。

目前,网络犯罪分子的技术手段正在随着技术的发展而不断更新。话虽如此,很多攻击者仍然会使用一些“可靠的”方法,例如利用未打补丁的漏洞等,这一现象也值得企业深思。

关于NTT Security

NTT Security是NTT集团(日本电报电话公司)旗下的专业安全公司,凭借嵌入式安全,我们的集团企业(Dimension Data、NTT Communications 以及 NTT DATA)可以为客户的数字转型提供有弹性的业务解决方案。NTT Security拥有10个安全运维管理平台(SOC)、7个研发中心以及超过1500名安全专家,每年服务处理六大洲数十万起安全事件。